Lỗi Windows AngryPolarBearBug2

Chưa đầy 24 giờ sau khi công khai lỗ hổng zero-day chưa được vá trong Windows 10 , tin tặc ẩn danh đi theo bí danh trực tuyến “SandboxEscaper” hiện đã bỏ khai thác mới cho hai lỗ hổng zero-day chưa được vá của Microsoft.

Hai lỗ hổng zero-day mới ảnh hưởng đến dịch vụ Báo cáo Lỗi Windows của Microsoft và Internet Explorer 11.Mới hôm qua, trong khi phát hành khai thác Windows 10 zero-day cho lỗi đặc quyền cục bộ trong tiện ích Lập lịch tác vụ, SandboxEscaper tuyên bố đã phát hiện thêm bốn zero- lỗi, khai thác bây giờ đã được phát hành công khai.

Một trong những lỗ hổng zero-day mới nhất của Microsoft nằm trong dịch vụ Báo cáo Lỗi Windows có thể được khai thác bằng cách sử dụng một hoạt động danh sách kiểm soát truy cập tùy ý (DACL).

Khi khai thác thành công, kẻ tấn công có thể xóa hoặc chỉnh sửa bất kỳ tệp Windows nào, bao gồm các tệp thực thi hệ thống, điều mà chỉ người dùng đặc quyền mới có thể làm.

Được đặt tên là AngryPolarBearBug2 bởi tin tặc, lỗ hổng này là sự kế thừa cho lỗ hổng dịch vụ Báo cáo Lỗi Windows trước đây mà cô tìm thấy vào cuối năm ngoái, được đặt tên là AngryPolarBearBug và cho phép kẻ tấn công cục bộ, không có quyền được ghi đè lên bất kỳ tệp nào được chọn trên hệ thống.

Tuy nhiên, như SandboxEscaper nói, lỗ hổng này không dễ khai thác và nó “có thể mất tới 15 phút để lỗi kích hoạt.”

Internet Explorer 11 Lỗ hổng zero-day thứ hai của Microsoft được SandboxEscaper tiết lộ hôm nay ảnh hưởng đến trình duyệt web của Microsoft, Internet Explorer 11 (IE11).Mặc dù ghi chú khai thác không chứa bất kỳ chi tiết nào về lỗ hổng này, một video trình diễn do tin tặc phát hành cho thấy lỗ hổng tồn tại do lỗi khi trình duyệt dễ bị tấn công xử lý tệp DLL được tạo độc hại.

Điều này cuối cùng sẽ cho phép kẻ tấn công IE và thực thi mã tùy ý với quyền toàn vẹn trung bình.

Mặc dù cả ba lỗ hổng zero-day chưa được vá, SandboxEscaper được phát hành trong vòng 24 giờ qua không quan trọng, người dùng có thể mong đợi các bản cập nhật bảo mật từ Microsoft vào ngày 11 tháng 6, bản vá vào tháng tới của công ty.

SandboxEscaper có lịch sử phát hành các lỗ hổng zero-day đầy đủ chức năng trong hệ điều hành Windows . Tháng 8 năm ngoái, cô đã ra mắt một lỗ hổng Windows Trình lập lịch tác vụ khác trên Twitter, tin tặc đã nhanh chóng bắt đầu khai thác trong tự nhiên trong một chiến dịch gián điệp sau khi tiết lộ.

Cuối tháng 10 năm 2018, tin tặc đã phát hành một khai thác cho lỗ hổng zero-day sau đó trong Dịch vụ chia sẻ dữ liệu của Microsoft (dssvc.dll), mà cô gọi là ” Deletebug “. Vào tháng 12 năm 2018, cô phát hành thêm hailỗ hổng zero-day trong hệ điều hành Windows.

Bạn có thể mong đợi thêm hai lỗ hổng zero-day của Microsoft từ SandboxEscaper trong những ngày tới, như cô đã hứa sẽ phát hành chúng.

Cập nhật quan trọng – Hai ngày nữa được khai thác zero-day

Gal De Leon, nhà nghiên cứu bảo mật chính tại Palo Alto Networks, trong một Tweet đã tiết lộ rằng lỗi AngryPolarBearBug2 không phải là một ngày không; thay vào đó, nó đã được vá, được xác định là CVE-2019-0863, bởi Microsoft vào tháng 5 năm 2019 Bản cập nhật bảo mật Patch thứ ba .

Tuy nhiên, SandboxEscaper vừa phát hành khai thác PoC cho hai lỗ hổng zero-day mới chưa được vá trong Microsoft Windows, khiến việc tiết lộ lỗ hổng zero-day tổng cộng 4 trong 24 giờ qua.

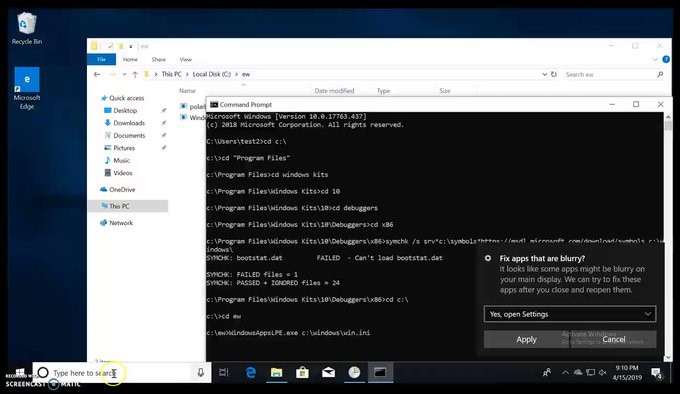

Out of 4, a new exploit bypasses the patch Microsoft released for an elevation of privilege vulnerability (CVE-2019-0841) in Windows that existed when Windows AppX Deployment Service (AppXSVC) improperly handles hard links.

Các đầu tiên khai thác bỏ qua các bản vá của Microsoft phát hành cho độ cao đặc quyền dễ bị tổn thương (CVE-2019-0841) trong Windows đã tồn tại khi Windows appx Deployment Service (AppXSVC) không đúng cách xử lý liên kết cứng.Một kho lưu trữ khác trên GitHub đã được SandboxEscaper dán nhãn là một vấn đề ” Trình cài đặt bỏ qua ” mới.

Mặc dù tin tặc đã phát hành video trình diễn cho cả hai lỗ hổng mới, các nhà nghiên cứu bảo mật vẫn chưa xác nhận các tuyên bố.

dongthoigian.net