Một hoạt động phần mềm gián điệp hỗ trợ rootkit mạnh mẽ mới đã được phát hiện trong đó tin tặc đang phân phối phần mềm độc hại đa chức năng được ngụy trang dưới dạng phần mềm bẻ khóa hoặc ứng dụng trojan giả làm phần mềm hợp pháp như trình phát video, trình điều khiển và thậm chí các sản phẩm chống vi-rút.

Mặc dù phần mềm độc hại rootkit được đặt tên là Scranos, nhưng lần đầu tiên được phát hiện vào cuối năm ngoái, nó vẫn đang tiếp tục phát triển, nó vẫn đang tiếp tục phát triển, thử nghiệm các thành phần mới và thường xuyên cải tiến các thành phần cũ, khiến nó trở thành một mối đe dọa đáng kể.

Scranos có thiết kế mô-đun đã đạt được khả năng đánh cắp thông tin đăng nhập và tài khoản thanh toán từ các dịch vụ phổ biến khác nhau, làm rõ lịch sử duyệt web và cookie, nhận người đăng ký YouTube, hiển thị quảng cáo, cũng như tải xuống và thực hiện bất kỳ tải trọng nào.

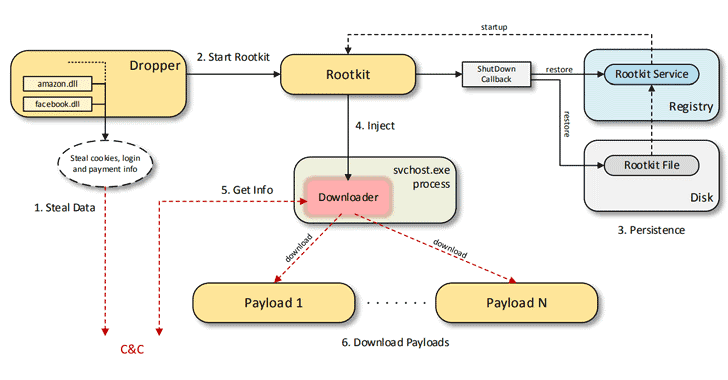

Theo báo cáo chuyên sâu Bitdefender 48 trang được chia sẻ trước khi phát hành, phần mềm độc hại tăng sự bền bỉ trên các máy bị nhiễm bằng cách cài đặt trình điều khiển rootkit có chữ ký điện tử.

Các nhà nghiên cứu tin rằng những kẻ tấn công đã lấy được chứng chỉ ký mã số hợp lệ một cách gian lận, ban đầu được cấp cho Công ty TNHH Tư vấn quản lý sức khỏe Yun Yu (Thượng Hải) và chưa bị thu hồi tại thời điểm viết.

“Các rootkit đăng ký một cuộc gọi lại Shutdown để đạt được sự bền bỉ. Khi tắt máy, trình điều khiển được ghi vào đĩa và một khóa dịch vụ khởi động được tạo ra trong Registry”, các nhà nghiên cứu cho biết

Khi bị lây nhiễm, phần mềm độc hại rootkit đưa trình tải xuống vào một quy trình hợp pháp, sau đó liên lạc với máy chủ Command-and-Control (C & C) do kẻ tấn công kiểm soát và tải xuống một hoặc nhiều tải trọng.

Ở đây chúng tôi đã liệt kê một số tải trọng đánh cắp dữ liệu và mật khẩu:

Mật khẩu và lịch sử duyệt ăn cắp Tải trọng – Trình điều khiển chính đánh cắp cookie trình duyệt và thông tin đăng nhập từ Google Chrome, Chromium, Mozilla Firefox, Opera, Microsoft Edge, Internet Explorer, Yahoo Browser và Yandex . Nó cũng có thể đánh cắp cookie và thông tin đăng nhập từ tài khoản của nạn nhân trên Facebook, YouTube, Amazon và Airbnb.

Tải trọng cài đặt tiện ích mở rộng – Tải trọng này cài đặt các tiện ích mở rộng phần mềm quảng cáo trong Chrome và tiêm quảng cáo độc hại hoặc chứa phần mềm độc hại trên tất cả các trang web mà người dùng truy cập. Một vài mẫu cũng tìm thấy cài đặt các tiện ích mở rộng trình duyệt giả, chẳng hạn như Bộ lọc Chrome, Mẹo dữ dội và Trình tạo PDF.

Tải dữ liệu của kẻ đánh cắp dữ liệu – Thành phần này đánh cắp và gửi thông tin và thông tin tài khoản Steam của nạn nhân, bao gồm danh sách các ứng dụng và trò chơi đã cài đặt, cũng như phiên bản được mã hóa cứng, đến máy chủ của kẻ tấn công.

Phần mềm độc hại tương tác với Facebook và YouTube về hành vi của nạn nhân

Một số tải trọng khác thậm chí có thể tương tác với các trang web khác nhau thay mặt cho nạn nhân, chẳng hạn như:

Tải trọng của người đăng ký YouTube – Tải trọng này thao túng các trang YouTube bằng cách chạy Chrome ở chế độ gỡ lỗi, hướng dẫn trình duyệt thực hiện nhiều hành động khác nhau trên trang web như khởi động video, tắt tiếng video, đăng ký một kênh và nhấp vào quảng cáo.

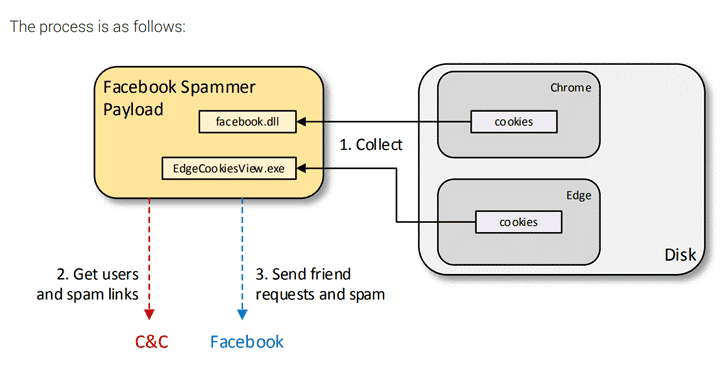

Facebook Spammer Payload – Sử dụng cookie đã thu thập và các mã thông báo khác, kẻ tấn công có thể ra lệnh cho phần mềm độc hại gửi yêu cầu kết bạn trên Facebook cho người dùng khác. Nó cũng có thể gửi tin nhắn riêng tư cho bạn bè trên Facebook của nạn nhân bằng các liên kết đến APK Android độc hại.

Ứng dụng phần mềm quảng cáo Android – Được ngụy trang dưới dạng ứng dụng “Quét mã QR chính xác” hợp pháp có sẵn trên Google Play Store, ứng dụng phần mềm độc hại hiển thị quảng cáo, theo dõi nạn nhân bị nhiễm và sử dụng cùng máy chủ C & C như phần mềm độc hại Windows.

Scranos đánh cắp thông tin thanh toán từ các trang web phổ biến

Đây là danh sách các DLL có trong trình thả chính:

Facebook DLL – DLL này trích xuất thông tin về tài khoản Facebook của người dùng bao gồm tài khoản thanh toán, danh sách bạn bè của họ và nếu họ là quản trị viên của một trang.

Amazon DLL – DLL này trích xuất thông tin từ tài khoản Amazon của người dùng. Các nhà nghiên cứu thậm chí đã tìm thấy một phiên bản của DLL này được thiết kế để trích xuất thông tin từ các tài khoản Airbnb đã đăng nhập.

Theo các từ xa được thu thập bởi các nhà nghiên cứu Bitdefender, Scranos đang nhắm mục tiêu người dùng trên toàn thế giới, nhưng “nó dường như phổ biến hơn ở Ấn Độ, Romania, Brazil, Pháp, Ý và Indonesia.”

Mẫu lâu đời nhất của phần mềm độc hại này bắt nguồn từ tháng 11 năm 2018, với mức tăng đột biến vào tháng 12 và tháng 1, nhưng vào tháng 3 năm 2019, Scranos đã bắt đầu đẩy các chủng phần mềm độc hại khác, mà các nhà nghiên cứu cho biết là “một chỉ số rõ ràng rằng mạng hiện đang liên kết với các bên thứ ba trong các chương trình trả cho mỗi lần cài đặt. “