Các nhà nghiên cứu an ninh mạng hôm nay đã tiết lộ chi tiết về một loại phần mềm độc hại mới nhắm vào các hệ thống Windows và macOS với phần mềm độc hại khai thác tiền điện tử dựa trên Linux.

Được đặt tên là ” LoudMiner ” và cũng là ” Bird Miner “, cuộc tấn công tận dụng phần mềm ảo hóa dựa trên dòng lệnh trên các hệ thống được nhắm mục tiêu để âm thầm khởi động hình ảnh của Tiny Core Linux OS có chứa phần mềm khai thác tiền điện tử được kích hoạt bởi hacker.Thật thú vị khi sử dụng mô phỏng để chạy phần mềm độc hại nền tảng đơn trên các nền tảng chéo?

Phát hiện bởi các nhà nghiên cứu tại ESET và Malwarebytes , những kẻ tấn công đang phân phối phần mềm độc hại này đi kèm với vi phạm bản quyền và nứt bản sao của VST (Studio Công nghệ ảo) phần mềm trên Internet và qua mạng Torrent kể từ tháng Tám năm 2018.

ứng dụng VST chứa âm thanh, hiệu ứng, tổng hợp, và các tiên tiến chỉnh sửa các tính năng cho phép các chuyên gia âm thanh tập trung vào công nghệ tạo nhạc.

“Về bản chất của các ứng dụng được nhắm mục tiêu, thật thú vị khi thấy rằng mục đích của chúng có liên quan đến sản xuất âm thanh, do đó, các máy mà chúng được cài đặt phải có sức mạnh xử lý tốt và mức tiêu thụ CPU cao sẽ không gây ngạc nhiên cho người dùng”, ESET các nhà nghiên cứu cho biết.

Các nhà nghiên cứu đã tìm thấy các phiên bản độc hại khác nhau của gần 137 ứng dụng liên quan đến VST, 42 trong số đó dành cho Windows và 95 cho nền tảng macOS, bao gồm Propellerhead Reason, Ableton Live,

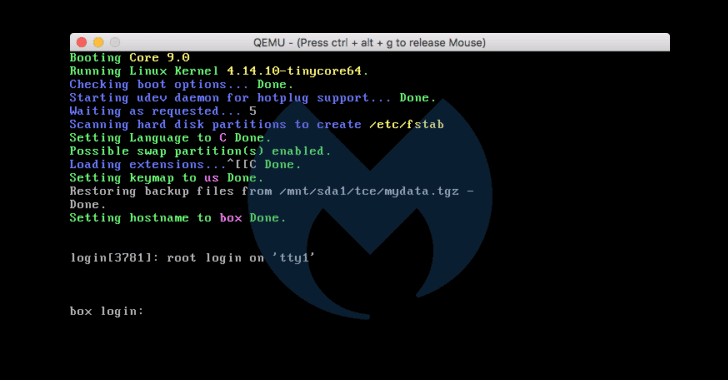

Sylenth1, Nexus, Reaktor 6 và AutoTune. Đối với các hệ thống macOS, phần mềm chạy nhiều tập lệnh shell và sử dụng tiện ích Trình mô phỏng nhanh mã nguồn mở (QEMU) để khởi chạy HĐH Linux ảo và đối với Windows, nó dựa vào VirtualBox để mô phỏng. Sau khi cài đặt và kích hoạt, phần mềm độc hại cũng có được sự bền bỉ trên hệ thống bằng cách cài đặt các tệp bổ sung và sau đó khởi chạy các máy ảo trong nền.

0

Những hình ảnh hệ điều hành Linux này đã được kẻ tấn công cấu hình sẵn để tự động khởi chạy phần mềm khai thác tiền điện tử khi khởi động mà không cần người dùng đăng nhập và kết nối với máy chủ chỉ huy và kiểm soát của hacker.

“Tệp OVF có trong hình ảnh Linux mô tả cấu hình phần cứng của máy ảo: nó sử dụng 1GB RAM và 2 lõi CPU (với mức sử dụng tối đa 90%)”, các nhà nghiên cứu ESET cho biết.“Hình ảnh Linux là Tiny Core Linux 9.0 được cấu hình để chạy XMRig, cũng như một số tệp và tập lệnh để giữ cho trình khai thác được cập nhật liên tục.”

Phần mềm độc hại “có thể chạy hai hình ảnh cùng một lúc, mỗi hình ảnh lấy 128 MB RAM và một lõi CPU” để khai thác đồng thời.

“Hơn nữa, thực tế là phần mềm độc hại chạy hai công cụ khai thác riêng biệt, mỗi phần mềm chạy từ tệp hình ảnh Qemu 130 MB của riêng chúng, có nghĩa là phần mềm độc hại tiêu thụ nhiều tài nguyên hơn mức cần thiết”, Malwarebytes nói.

Cuộc tấn công là một lý do chính đáng khác tại sao bạn không bao giờ nên tin tưởng vào phần mềm không chính thức và vi phạm bản quyền có sẵn trên Internet.