Gia đình ransomware mới đã được tìm thấy nhắm mục tiêu các thiết bị lưu trữ đính kèm mạng (NAS) dựa trên Linux do QNAP Systems có trụ sở tại Đài Loan sản xuất và giữ con tin dữ liệu quan trọng của người dùng cho đến khi tiền chuộc được trả,

Lý tưởng cho gia đình và doanh nghiệp nhỏ, các thiết bị NAS là các đơn vị lưu trữ tệp chuyên dụng được kết nối với mạng hoặc qua Internet, cho phép người dùng lưu trữ và chia sẻ dữ liệu và sao lưu của họ với nhiều máy tính.

Được phát hiện độc lập bởi các nhà nghiên cứu tại hai công ty bảo mật riêng biệt, Intezer và Anomali, gia đình ransomware mới nhắm vào các máy chủ NAS QNAP được bảo vệ kém hoặc dễ bị tổn thương hoặc bằng cách ép buộc thông tin SSH yếu hoặc khai thác các lỗ hổng đã biết.

Được đặt tên là ” QNAPCrypt ” bởi Intezer và ” eCh0raix”Bởi Anomali, phần mềm ransomware mới được viết bằng ngôn ngữ lập trình Go và mã hóa các tệp có phần mở rộng được nhắm mục tiêu bằng mã hóa AES và nối thêm phần mở rộng .encrypt cho mỗi phần.

Tuy nhiên, nếu một thiết bị NAS bị xâm nhập được đặt tại Belarus, Ukraine hoặc Nga, ransomware sẽ chấm dứt quá trình mã hóa tệp và thoát ra mà không gây hại cho các tệp.

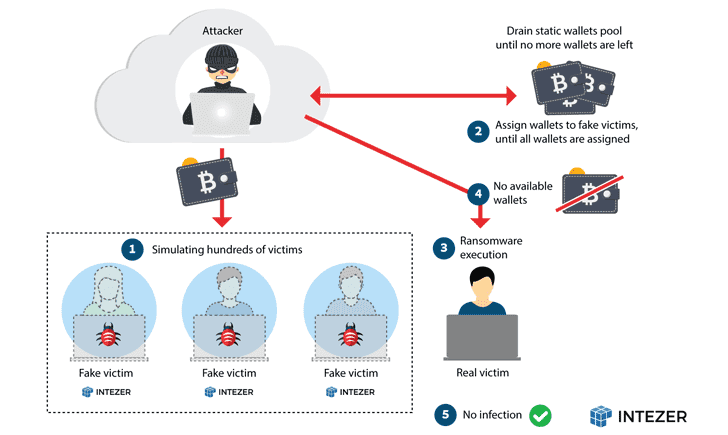

Hơn nữa, sau đó trong bài viết này, chúng tôi cũng đã giải thích cách các nhà nghiên cứu tận dụng điểm yếu logic trong cơ sở hạ tầng ransomware cho phép họ ngăn chặn phần mềm độc hại này tạm thời lây nhiễm nạn nhân mới.

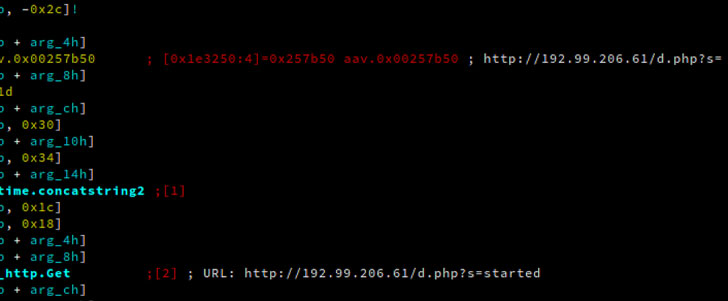

Sau khi thực hiện, phần mềm ransomware mã hóa tập tin trước tiên kết nối với máy chủ chỉ huy và kiểm soát từ xa của nó, được bảo vệ đằng sau mạng Tor, sử dụng proxy SOCKS5 Tor để thông báo cho kẻ tấn công về nạn nhân mới.

“Dựa trên phân tích, rõ ràng proxy đã được tác giả phần mềm độc hại thiết lập để cung cấp quyền truy cập mạng Tor cho phần mềm độc hại mà không bao gồm chức năng Tor trong phần mềm độc hại”, các nhà nghiên cứu của Anomali nói.

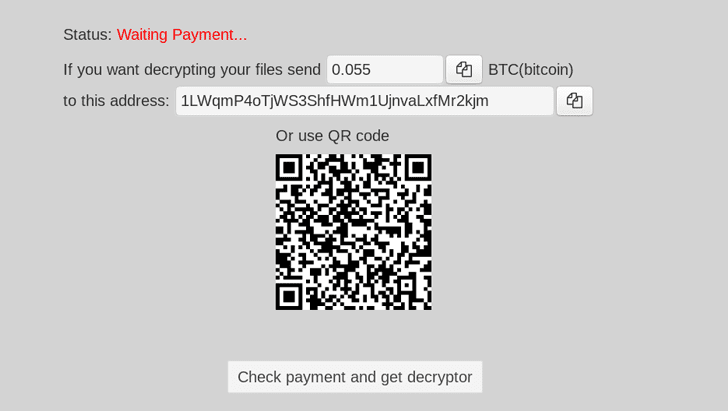

Trước khi mã hóa tập tin, ransomware yêu cầu một địa chỉ ví bitcoin duy nhất, nơi các nạn nhân có nghĩa vụ chuyển số tiền chuộc, từ máy chủ C & C của kẻ tấn công có chứa danh sách các địa chỉ bitcoin đã được xác định trước.

Nếu máy chủ hết địa chỉ bitcoin duy nhất, ransomware sẽ không tiến hành mã hóa tệp và chờ kẻ tấn công tạo và cung cấp địa chỉ mới.

Điều thú vị là các nhà nghiên cứu tại Intezer đã tận dụng cơ chế này và tạo ra một kịch bản cho phép họ lừa máy chủ C & C của kẻ tấn công để gán tất cả các địa chỉ bitcoin có sẵn cho hàng trăm nạn nhân ảo, từ đó chặn phần mềm ransomware mã hóa các tệp cho nạn nhân hợp pháp mới.”Vì các tác giả đằng sau phần mềm ransomware này đang cung cấp một ví Bitcoin cho mỗi nạn nhân từ một nhóm ví tĩnh đã được tạo, chúng tôi có thể sao chép các gói lây nhiễm để lấy tất cả các ví cho đến khi họ không còn ví nào dưới sự kiểm soát của họ”, Intezer nói.

“Chúng tôi đã có thể thu thập tổng cộng 1.091 ví độc nhất có nghĩa là được gửi đến các nạn nhân mới được phân phối trong số 15 chiến dịch khác nhau.”

Nếu ransomware nhận được ví bitcoin duy nhất của nó, nó sẽ tạo ra chuỗi ngẫu nhiên gồm 32 ký tự để tạo khóa bí mật AES-256 và sau đó sử dụng nó để mã hóa tất cả các tệp được lưu trữ trên thiết bị NAS được nhắm mục tiêu bằng thuật toán AES trong Chế độ phản hồi mật mã (CFB), loại bỏ các tập tin gốc.

Vì mô-đun mã hóa sử dụng gói toán học để tạo khóa bí mật, Anomali cho biết có khả năng các nhà nghiên cứu có thể viết một bộ giải mã cho họ ransomware mới vì chức năng này không hoàn toàn ngẫu nhiên.

Các nhà nghiên cứu của Anomali cho biết: “Phần mềm độc hại khởi tạo trang ngẫu nhiên toán học với hạt giống của thời điểm hiện tại. Vì nó đang sử dụng gói toán học để tạo khóa bí mật, nên nó không ngẫu nhiên về mặt mật mã và có khả năng viết một bộ giải mã”.”Tác nhân đe dọa nhắm vào các thiết bị NAS QNAP được sử dụng để lưu trữ và sao lưu tệp. Các thiết bị này không chạy các sản phẩm chống vi-rút và hiện tại, các mẫu chỉ được phát hiện bởi 2-3 sản phẩm trên VirusTotal, cho phép phần mềm ransomware chạy không bị ngăn cản. ”

Các nhà nghiên cứu cũng lưu ý rằng trước khi mã hóa các tệp được lưu trữ trên các thiết bị NAS được nhắm mục tiêu, ransomware cũng cố gắng giết một danh sách các quy trình cụ thể, bao gồm apache2, httpd, nginx, MySQL, mysql và PostgreQuery.

Xin nhắc lại, chúng tôi khuyên người dùng không nên, vô tình hay không cần thiết, kết nối trực tiếp các thiết bị NAS của họ với Internet và cũng cho phép cập nhật tự động để luôn cập nhật chương trình cơ sở.

Ngoài ra, người dùng luôn được khuyến nghị sử dụng mật khẩu mạnh để bảo mật thiết bị NAS của họ ngay từ đầu và thường xuyên sao lưu thông tin được lưu trữ trên các thiết bị này, để trong trường hợp có thảm họa, dữ liệu quan trọng có thể được phục hồi mà không phải trả tiền chuộc cho kẻ tấn công.