Người dùng Apple nên làm gì để bảo vệ tài khoản

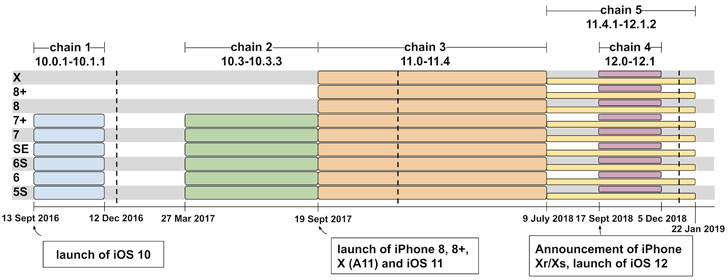

Câu chuyện quay trở lại với chiến dịch hack iPhone rộng rãi mà các nhà nghiên cứu an ninh mạng từ Project Zero của Google phát hiện hồi đầu năm nay, liên quan đến ít nhất năm chuỗi khai thác iPhone các mã độc có khả năng bẻ khóa iPhone từ xa và cấy phần mềm gián điệp vào nó.

Các chuỗi khai thác iOS đó đã được tìm thấy khai thác tổng cộng 14 lỗ hổng riêng biệt trong hệ điều hành di động iOS của Apple, trong đó có 7 lỗ hổng trong trình duyệt web Safari, 5 trong nhân iOS và 2 vấn đề thoát khỏi hộp cát riêng biệt với hầu hết mọi phiên bản trong đó khung thời gian từ iOS 10 đến phiên bản iOS 12 mới nhất.

Theo một bài đăng trên blog sâu được xuất bản bởi nhà nghiên cứu Project Zero, Ian Bia, chỉ có hai trong số 14 lỗ hổng bảo mật là zero-days, CVE-2019-7287 và CVE-2019-7286, và chưa được vá tại thời điểm phát hiện ra điều đáng ngạc nhiên , chiến dịch vẫn không bị phát hiện trong ít nhất hai năm.

Mặc dù các chi tiết kỹ thuật và câu chuyện nền tảng của cả hai lỗ hổng zero-day không có sẵn tại thời điểm đó, đã cảnh báo về cả hai lỗ hổng vào tháng 2 sau khi Apple phát hành phiên bản iOS 12.1.4 để giải quyết chúng.

“Chúng tôi đã báo cáo những vấn đề này với Apple với thời hạn 7 ngày vào ngày 1 tháng 2 năm 2019, dẫn đến việc phát hành ngoài luồng iOS 12.1.4 vào ngày 7 tháng 2 năm 2019. Chúng tôi cũng đã chia sẻ chi tiết đầy đủ với Apple, được tiết lộ công khai vào ngày 7 tháng 2 năm 2019, “Bia nói.

Bây giờ, như nhà nghiên cứu của Google giải thích, cuộc tấn công đang được thực hiện thông qua một bộ sưu tập nhỏ các trang web bị tấn công với hàng ngàn khách truy cập mỗi tuần, nhắm mục tiêu mỗi người dùng iOS hạ cánh trên các trang web đó mà không bị phân biệt

“Chỉ cần truy cập trang web bị tấn công là đủ để máy chủ khai thác tấn công thiết bị của bạn và nếu thành công, đã cài đặt bộ mã độc theo dõi”, Bia nói.

Khi một người dùng iPhone đã truy cập một trong những trang web bị tấn công thông qua trình duyệt web Safari dễ bị tấn công, nó đã kích hoạt khai thác WebKit cho từng chuỗi khai thác nhằm cố gắng có được chỗ đứng ban đầu trên thiết bị iOS của người dùng và khai thác quyền truy cập leo thang để tiếp cận quyền truy cập vào thiết bị, mức truy cập cao nhất.

Khai thác iPhone được sử dụng để triển khai bộ mã độc được thiết kế chủ yếu để đánh cắp các tệp như iMessages, ảnh và dữ liệu vị trí GPS trực tiếp của người dùng và tải chúng lên máy chủ bên ngoài cứ sau 60 giây.

Beers giải thích: “Không có chỉ báo trực quan nào trên thiết bị mà bộ cấy đang chạy. Không có cách nào để người dùng trên iOS xem danh sách quy trình, vì vậy nhị phân cấy ghép không cố gắng che giấu sự thực thi của nó khỏi hệ thống”, Beers giải thích.

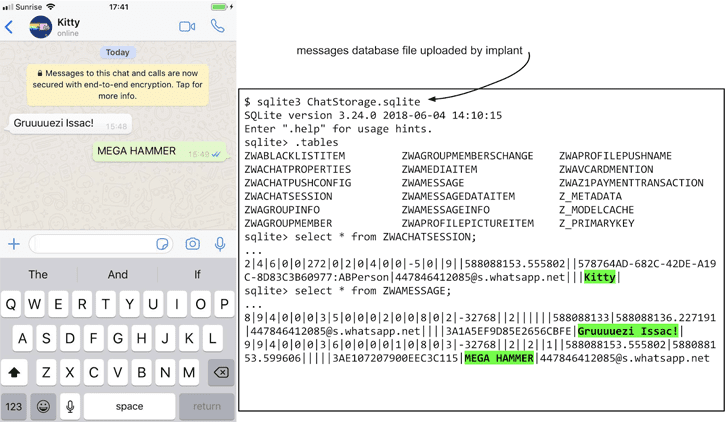

Phần mềm gián điệp cũng đánh cắp các tệp cơ sở dữ liệu từ thiết bị của nạn nhân được sử dụng bởi các ứng dụng mã hóa đầu cuối phổ biến như Whatsapp, Telegram và iMessage để lưu trữ dữ liệu, bao gồm cả các cuộc trò chuyện riêng tư trong bản rõ.

Ngoài ra, bộ mã độc cũng có quyền truy cập vào dữ liệu khóa của thiết bị của người dùng có chứa thông tin xác thực, mã xác thực và chứng chỉ được sử dụng trên và bởi thiết bị.

“khóa cũng chứa các mã thông báo tồn tại lâu được sử dụng bởi các dịch vụ như Đăng nhập một lần trên iOS của Google để cho phép các ứng dụng của Google truy cập vào tài khoản của người dùng. Chúng sẽ được tải lên cho kẻ tấn công và sau đó có thể được sử dụng để duy trì quyền truy cập vào người dùng Tài khoản Google, ngay cả khi bộ mã độc không còn hoạt động nữa, “Beers nói.

Mặc dù bộ cấy sẽ tự động bị xóa khỏi iPhone bị nhiễm khi khởi động lại, do đó không để lại dấu vết gì, truy cập lại vào trang bị hack sẽ cài đặt lại bộ cấy.

Ngoài ra, những kẻ tấn công có thể “tuy nhiên có thể duy trì quyền truy cập liên tục vào các tài khoản và dịch vụ khác nhau bằng cách sử dụng mã thông báo xác thực bị đánh cắp từ khóa, ngay cả khi chúng mất quyền truy cập vào thiết bị.”