II/ Các mô hình Firewall

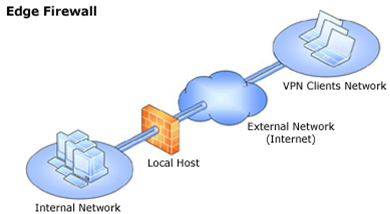

1/ Edge Firewall

Edge Firewall template là một network template cơ bản giúp kết nối mạng bên trong với Internet, và được bảo vệ bởi Forefront TMG. Để sử dụng Edge Firewall template yêu cầu tối thiểu phải có hai network Adapter trên Forefront TMG Server. Đây là tùy chọn mặc định và một trong những tùy chọn được sử dụng phổ biến nhất. Điều này sẽ tạo ra một mạng nội bộ phân cách với mạng bên ngoài thông qua TMG.

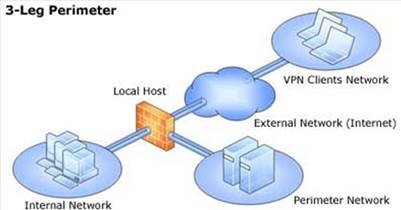

2/ 3-Leg Perimeter

3-Leg Perimeter Firewall là một Forefront TMG Server với ba hoặc nhiều network adapter. Một network adapter kết nối mạng bên trong, một network adapter kết nối với mạng bên ngoài và một network adapter kết nối với DMZ, cũng được gọi là Perimeter Network.

Perimeter Network gồm có các dịch vụ, nên cần có thể truy cập từ Internet nhưng cũng được bảo vệ bởi Forefront TMG. Các dịch vụ điển hình trong một DMZ là Web Server, DNS Server hoặc Mail Server. Một 3-Leg Perimeter Firewall cũng thường được gọi là “Poor Man’s Firewall”, nó không phải là một “đích thực”. Một DMZ đích thực chính là vùng giữa hai Firewall khác nhau.

3/ Back Firewall

Tùy chọn này được sử dụng khi DMZ bạn có một bức tường lửa, chẳng hạn như một bức tường lửa TMG, tường lửa firewall ISA hoặc bên thứ 3, trước các bức tường lửa TMG, một chu vi TMG Firewall Network sẽ được tự động tao ra cũng như một mặc định mạng nội bộ.

Back Firewall template có thể được sử dụng bởi Forefront TMG Administrator, khi Forefront TMG được đặt phía sau Front Firewall. Back firewall sẽ bảo vệ mạng bên trong đối với việc truy cập từ DMZ và mạng bên ngoài, nó có thể điều khiển lưu lượng được phép từ các máy tính trong DMZvà từ Front Firewall.

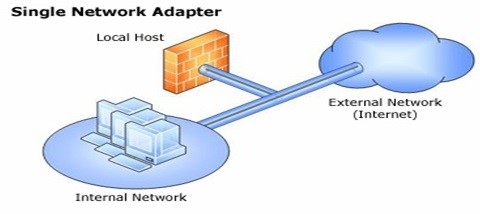

4/ Single-Network Adapter

Tùy chọn này được sử dụng khi bạn có một NIC đã được cài đặt trên các bức tường lửa TMG. Điều này chỉ được sử dụng khi các bức tường lửa là nó được sử dụng như một máy chủ proxy web. Cấu hình này không hỗ trợ bất kỳ giao thức khác hơn so với HTTP, HTTPS và FTP. Nó hỗ trợ truy cập từ xa VPN

Single Network Adapter template có một số hạn chế vì một Forefront TMG server với chỉ một giao diện mạng không thể được sử dụng như một Firewall thực sự, vì vậy nhiều dịch vụ theo đó mà không có. Nó chỉ có các tính năng dưới đây:

+ Chuyển tiếp các request của Web Proxy có sử dụng HTTP, Secure HTTP (HTTPS), hoặc File Transfer Protocol (FTP) cho các download.

+ Lưu trữ nội dung web phục vụ cho các máy khách trên mạng công ty.

+ Web publishing để bảo vệ các máy chủ FTP và published Web

+ Microsoft Outlook Web Access, ActiveSync và Remote Procedure Calls trên HTTP (cũng được gọi là Outlook Anywhere trong Exchange Server 2007).

III/ Hiện trạng công ty

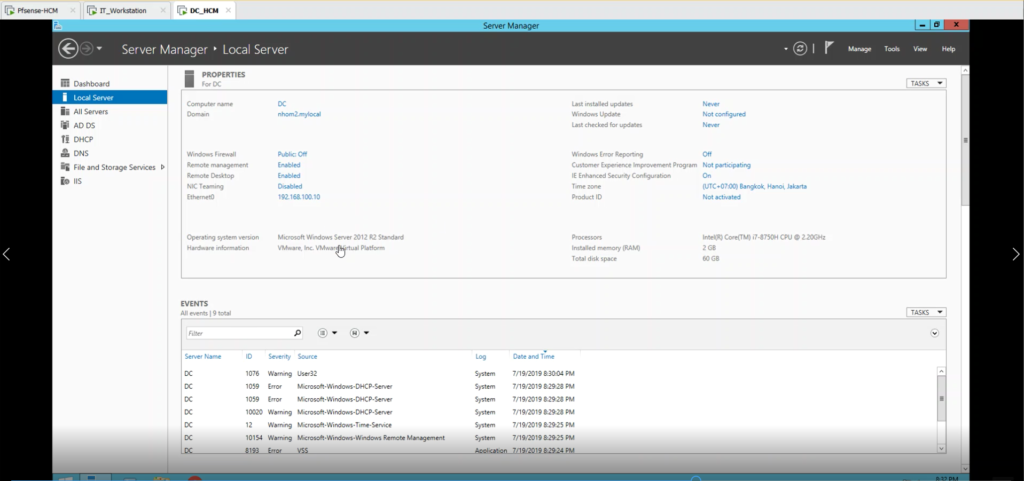

1/ Trụ sở HCM

| DC | Web Public | Web Private | Wifi | ||

| Network | 192.168.100.0/24 | 192.168.100.0/24 | 192.168.100.0/24 | 192.168.100.0/24 | 192.168.201.0/24 |

| IP | 192.168.100.10 | 192.168.100.12 | 192.168.100.112 | 192.168.100.111 | |

| Subnet | 255.255.255.0 | 255.255.255.0 | 255.255.255.0 | 255.255.255.0 | 255.255.255.0 |

| Gateway | 192.168.100.1 | 192.168.100.1 | 192.168.100.1 | 192.168.100.1 | 192.168.201.1 |

| DNS | 192.168.100.1 | 192.168.100.1 | 192.168.100.1 | 192.168.100.1 | 8.8.8.8 |

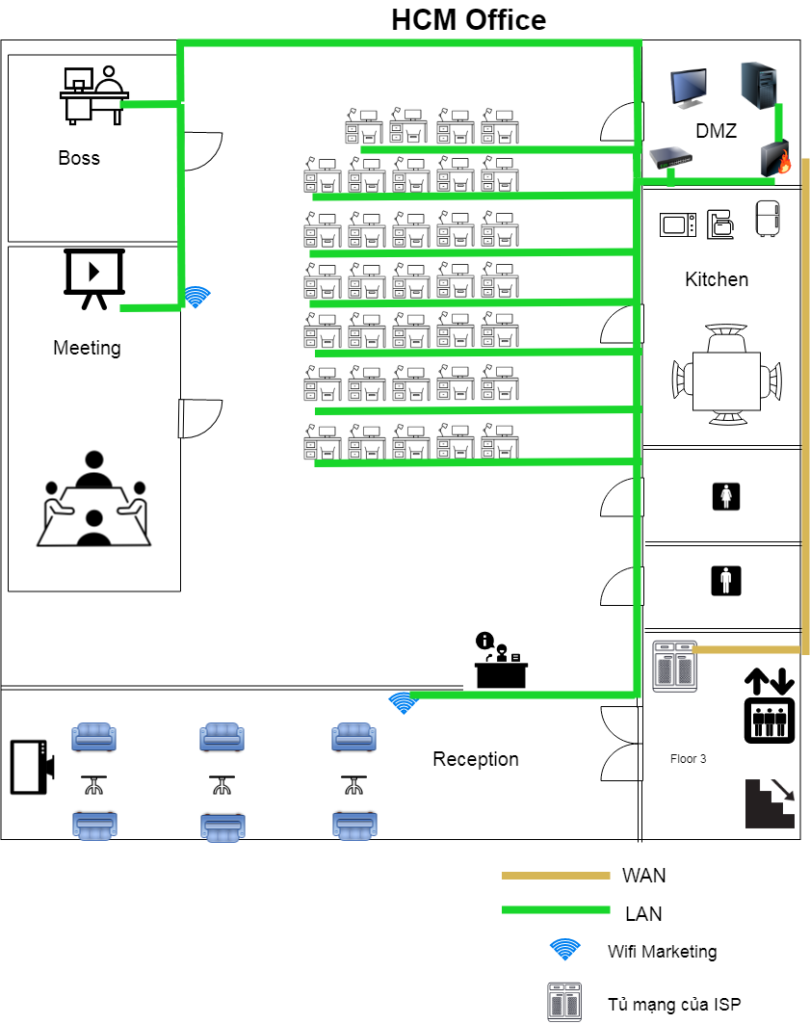

Diện tích 10m x 15m x 3m

Switch 8 Port (vùng DMZ)

+ Domain Controller (DC)

+ Web Server

+ Mail Server

Switch 48 Port

| Phòng ban | Số Máy tính |

| Giám đốc | 1 |

| Kinh Doanh | 25 |

| Nhân Sự | 2 |

| Kế Toán | 3 |

| Lễ Tân | 1 |

| Kĩ Thuật | 4 |

| Họp | 1 |

| Wifi | 2 |

| Tổng cộng | 39 |

Các máy tính đã có sẵn dây đã kết nối mạng với Switch

Phòng khách hàng sử dụng wifi cho khách hàng sử dụng laptop và điện thoại truy cập mạng không dây.

2/ Chi nhánh HN

| Router HN | Wifi | |

| Network | 192.168.75.0/24 | 192.168.20.0/24 |

| IP | 192.168.75.2 | |

| Subnet | 255.255.255.0 | 255.255.255.0 |

| Gateway | 192.168.75.2 | 192.168.20.1 |

| DNS | 192.168.75.2 | 8.8.8.8 |

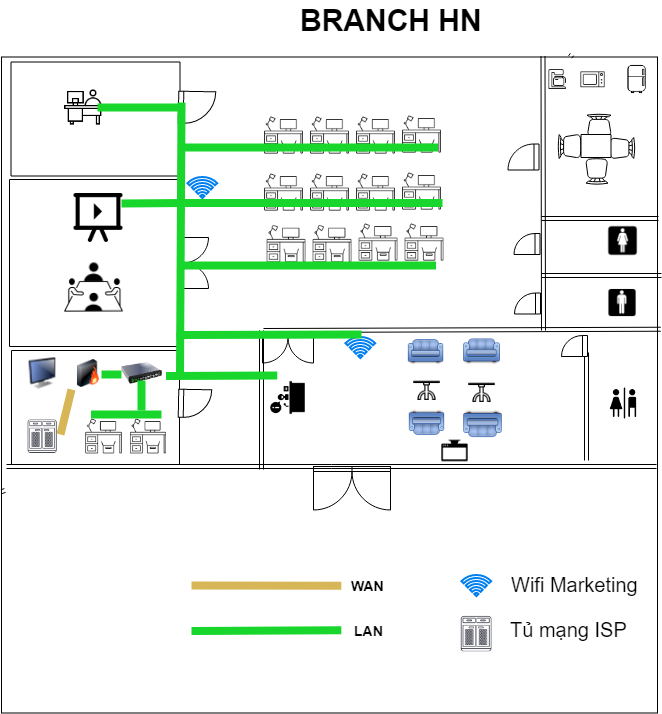

Diện tích: 12m x 10m x 3m

Switch 24 Port

| Phòng ban | Số Máy Tính |

| Giám đốc | 1 |

| Kinh Doanh | 25 |

| Kĩ Thuật | 4 |

| Lễ Tân | 1 |

| Wifi | 2 |

| Họp | 1 |

| Tổng cộng | 19 |

Các máy tính đã có sẵn dây đã kết nối mạng với Switch

Phòng khách hàng dành cho khách hàng sử dụng laptop và điện thoại truy cập mạng không dây.

IV/ Yêu cầu

- Xây dựng cho văn phòng HCM và HN mỗi nơi 1 Firewall PfSense.

- Chia 2 lớp mạng cho nhân viên và khách truy cập cho mỗi chi nhánh.

- Cấu hình DHCP Relay Agent cho HCM-Site và DHCP Server cho HN-Site.

- Cấu hình để sử dụng 2 đường mạng từ 2 nhà mạng FPT và Viettel tại HCM-Site.

- Public Website, Webmail, FTPs ra mạng ngoài.

- Private Website, FTPs cho nhân viên.

- Quảng cáo công ty thông qua mạng Wifi.

- Giới hạn băng thông cho người dùng.

- Cấu hình cấm người dùng vào website facebook.com, youtube.com.

- Cấu hình Remote Desktop vào vùng DMZ.

- Cấu hình SSH vào PfSense để config bằng Command.

- Trong giờ làm việc, cấm truy cập kenh14.com.

- Chỉ cho nhân viên ra mạng ngoài bằng port 21, 80, 443.

- Cấm nhân viên tải các file có đuôi *.exe, *.mp4.

- Cấm nhân viên truy cập được WebConfig của PfSense.

- Tạo kết nối cho nhân viên ở bên ngoài vẫn có thể truy cập vào mạng công ty để làm việc.

- Tạo kết nối giữa HCM-Site và HN-Site.

- Tạo hệ thống theo dõi, quản lí băng thông mạng.

- Cấu hình Snort để theo dõi và phòng chống cho hệ thống mạng.

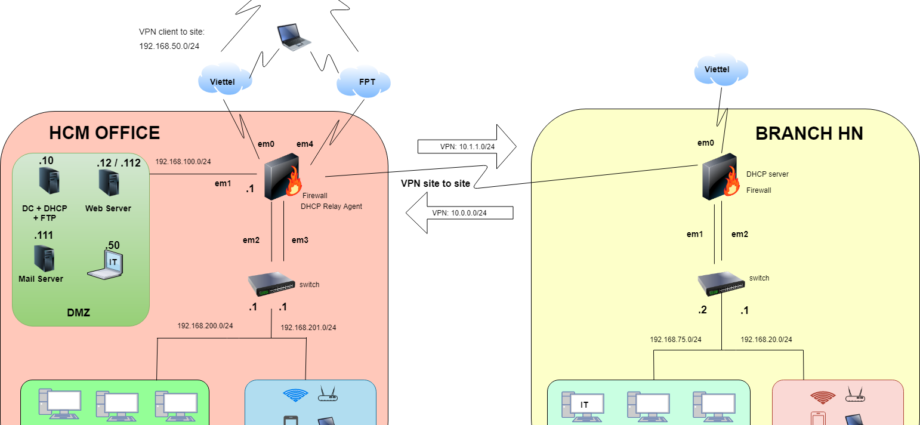

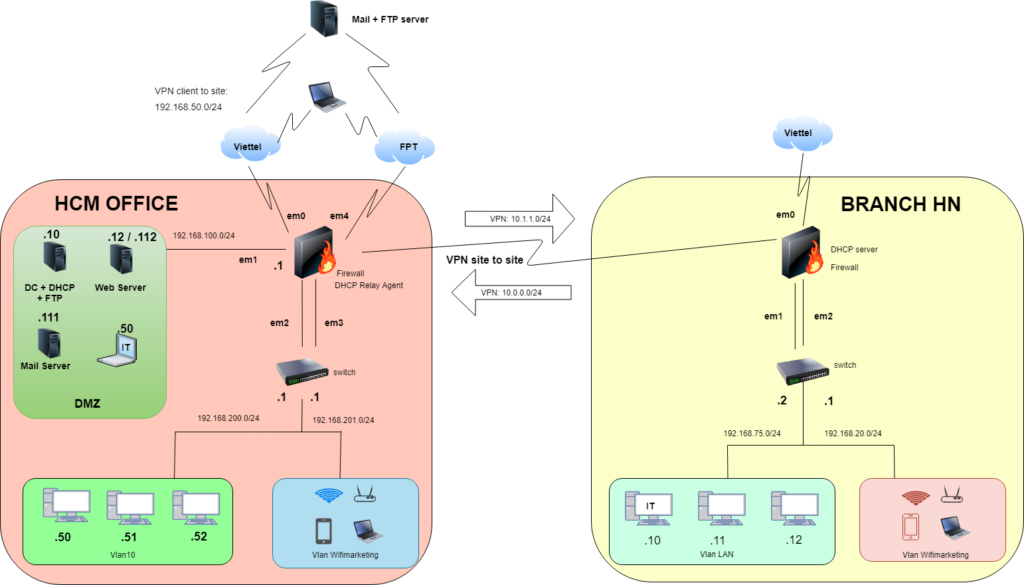

V/ Sơ đồ

1/ Sơ đồ hệ thống

HCM OFFICE sử dụng mô hình 3-Leg Perimeter

BRANCH HN sử dụng mô hình Edge Firewall

2/ Sơ đồ văn phòng HCM

3/ Sơ đồ chi nhánh HN

VII/ Triển khai

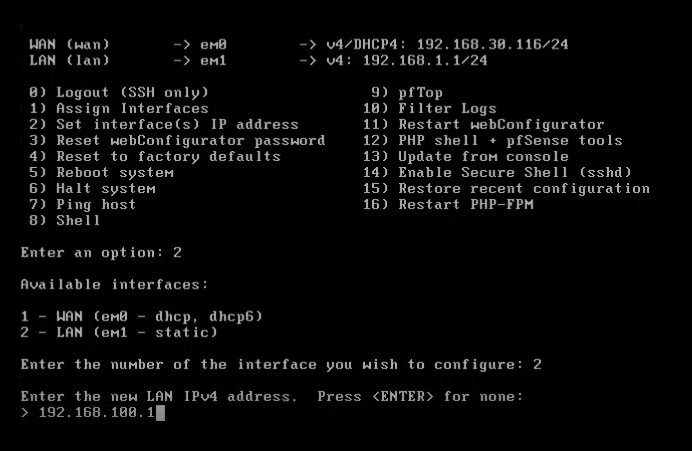

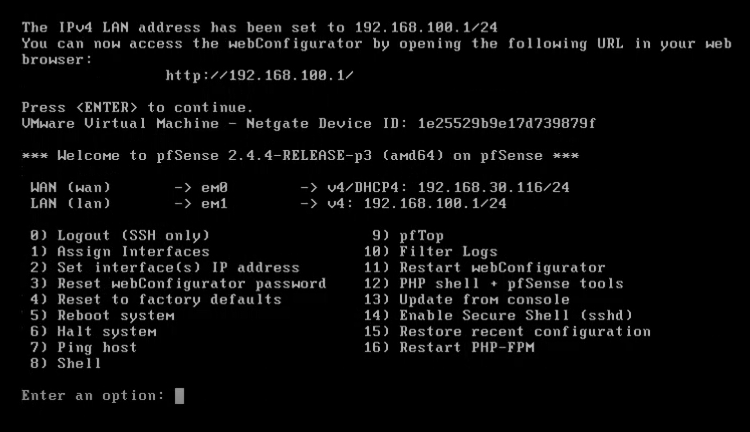

| PfSense-HCM | PfSense-HN | |

| IP | 192.168.100.1 | 192.168.75.2 |

| Subnet | 255.255.255.0 | 255.255.255.0 |

| Gateway | 192.168.100.1 | 192.168.75.2 |

| DNS | 192.168.100.1 | 192.168.75.2 |

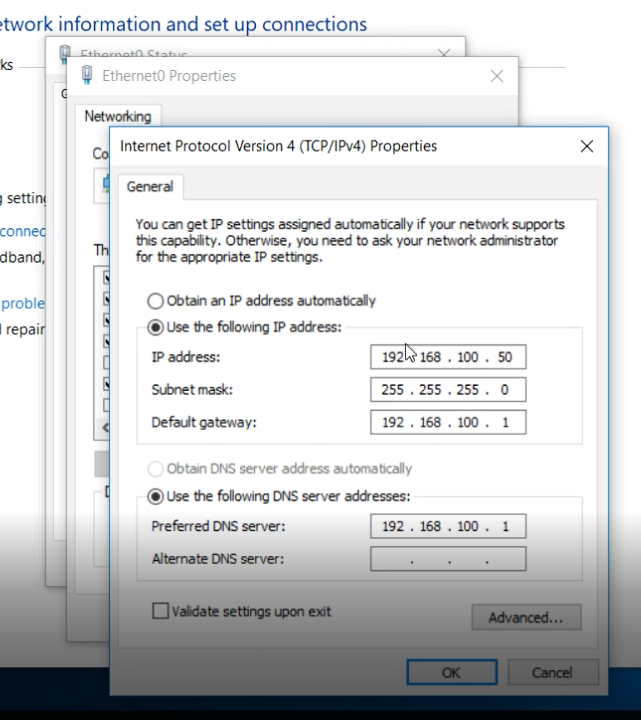

1/ Văn phòng HCM

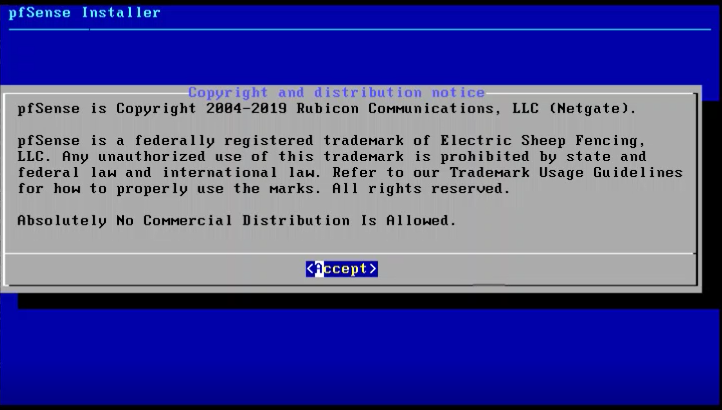

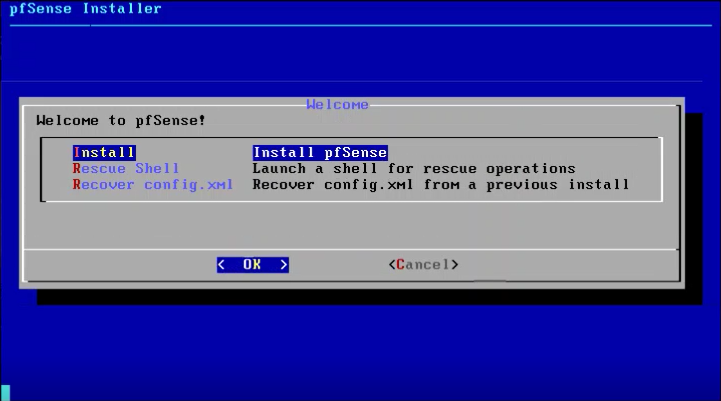

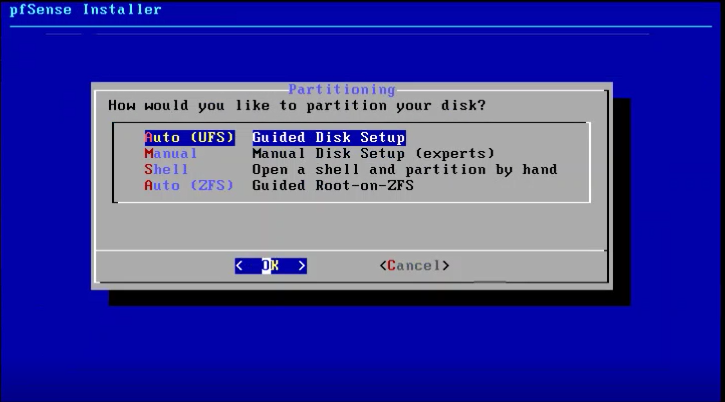

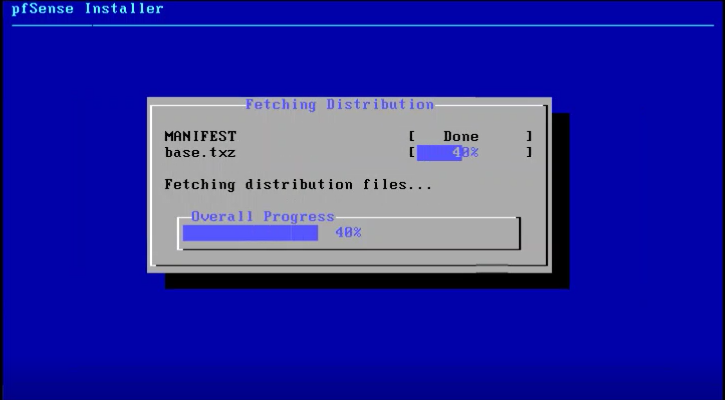

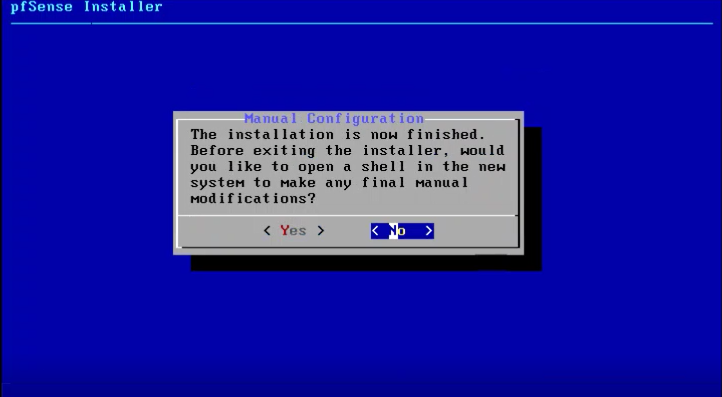

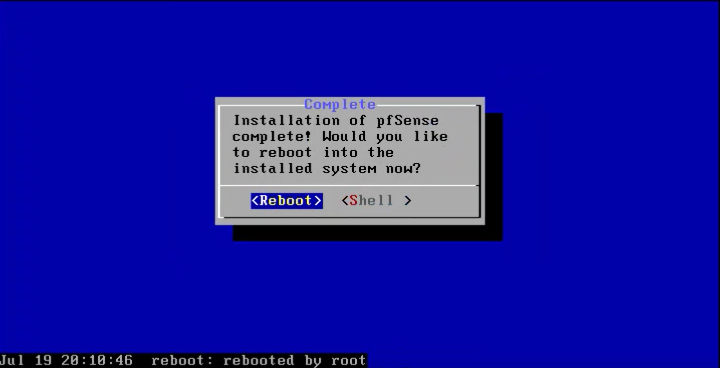

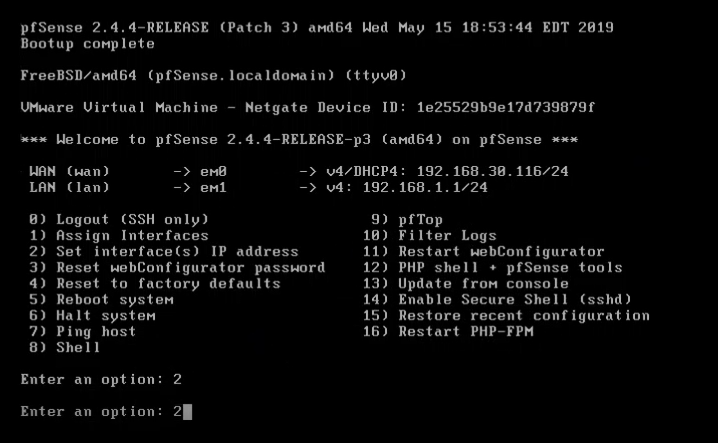

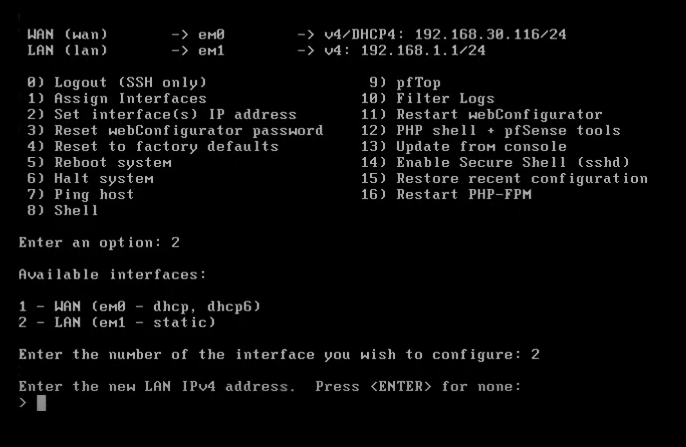

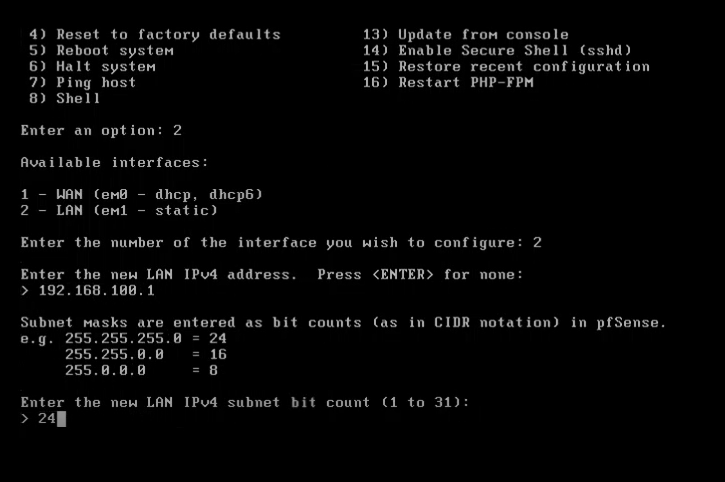

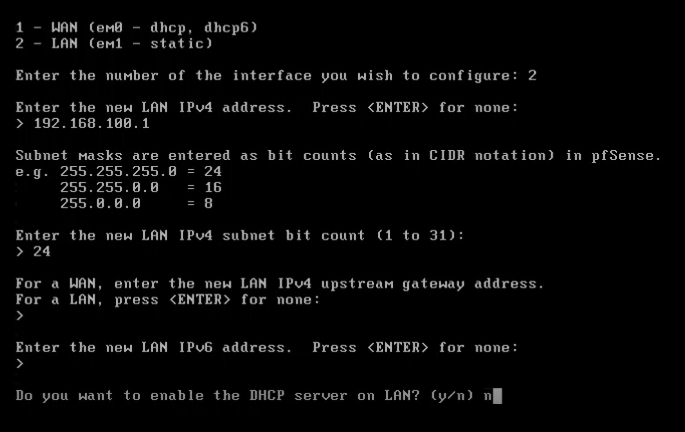

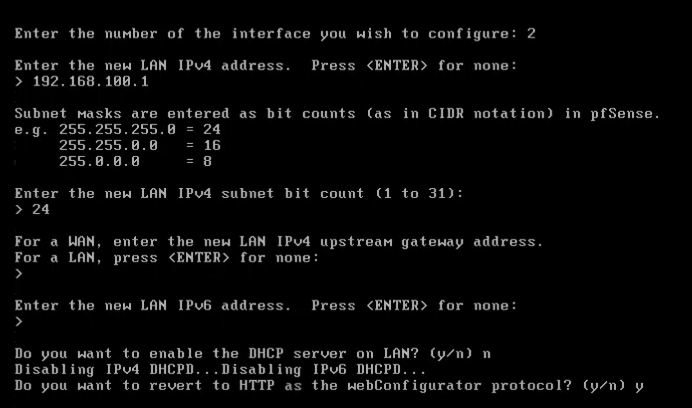

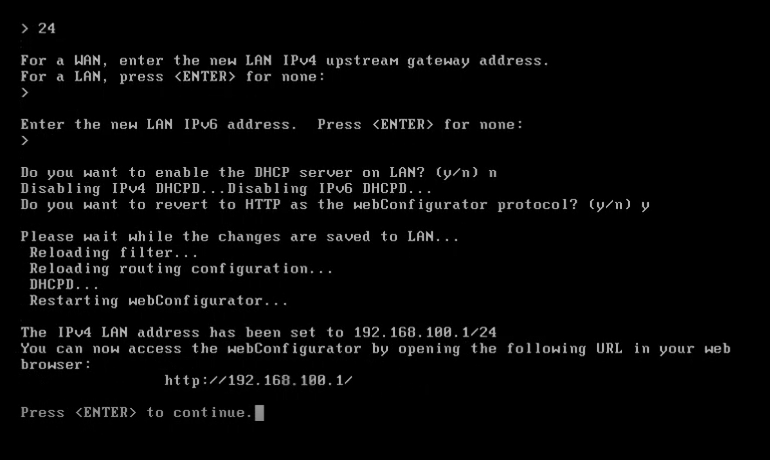

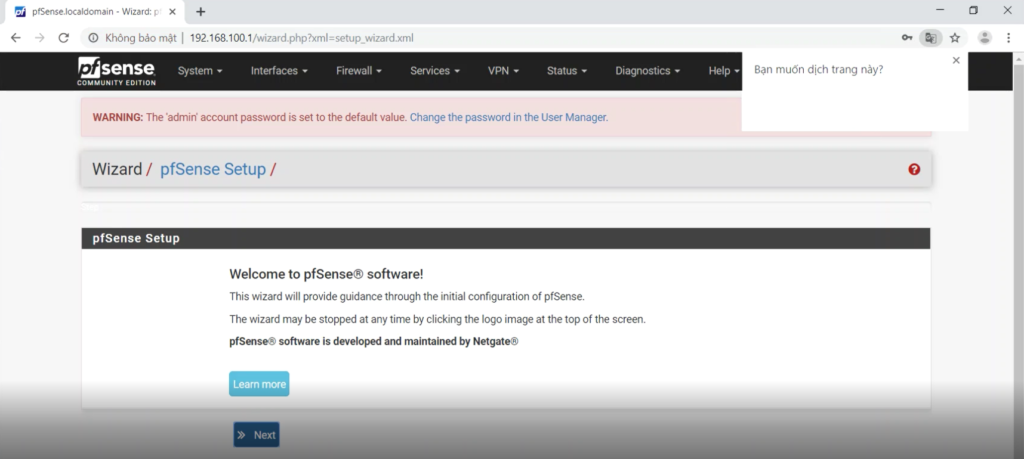

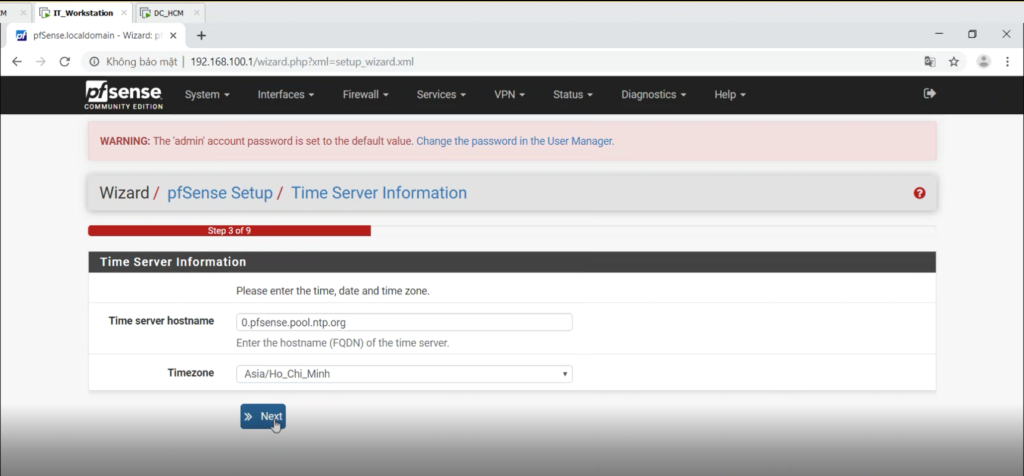

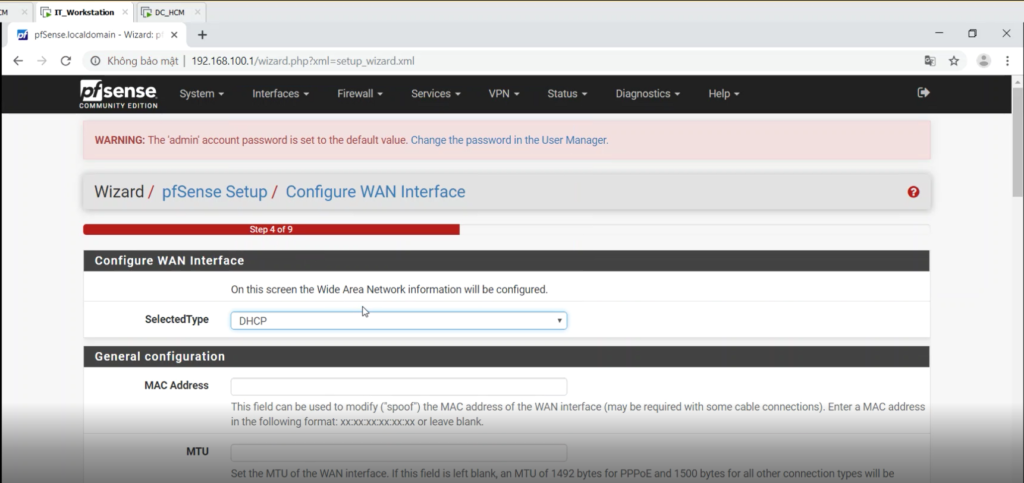

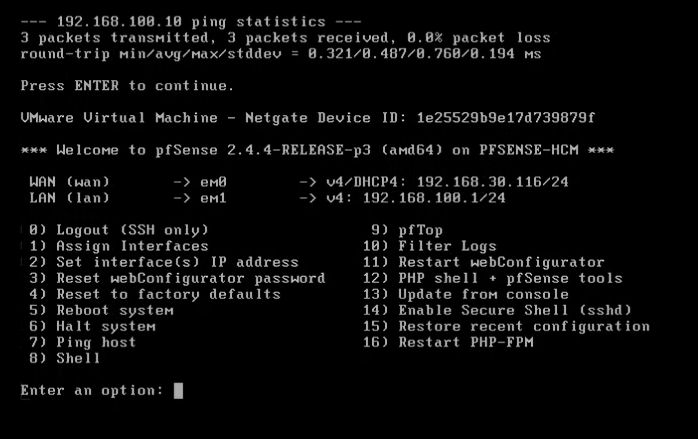

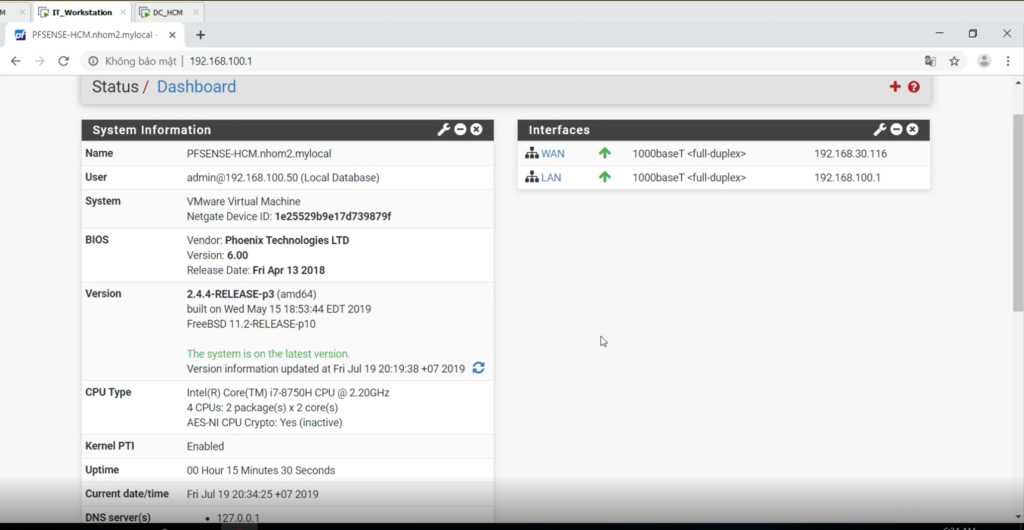

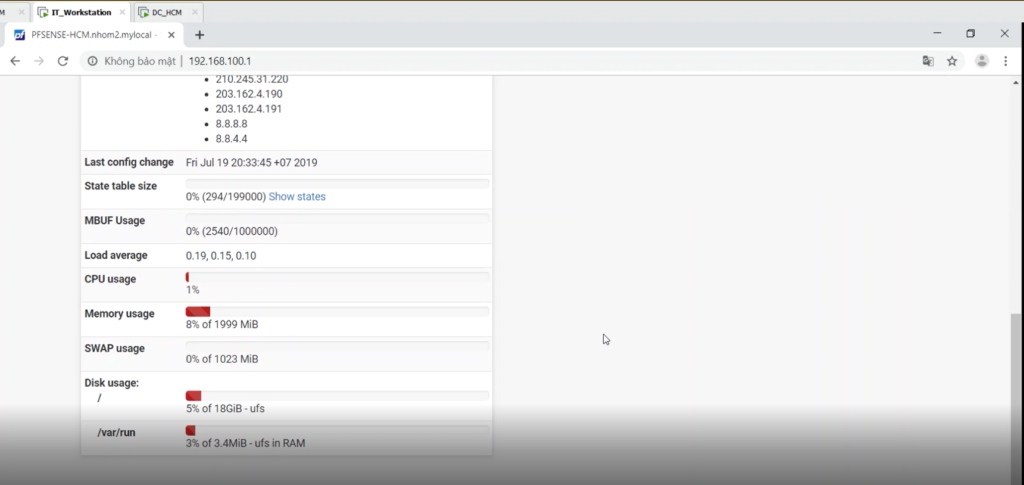

A/ Cài đặt PfSense

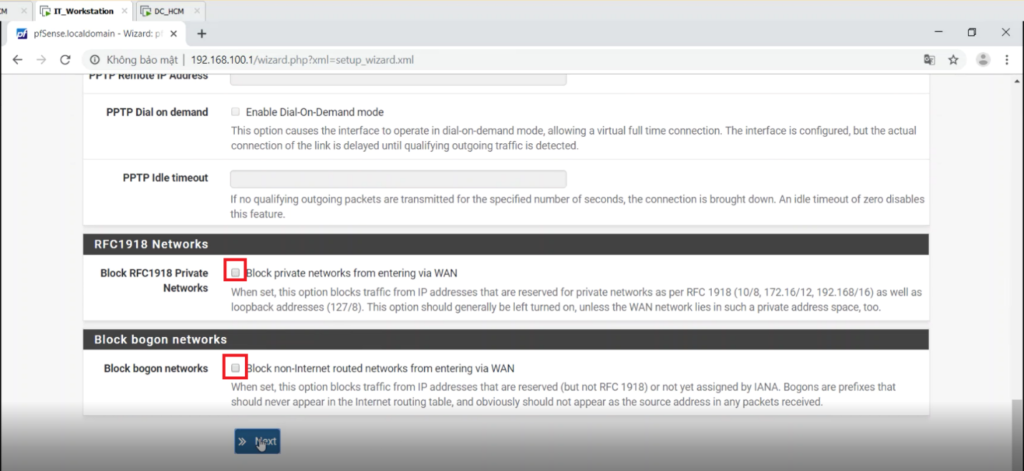

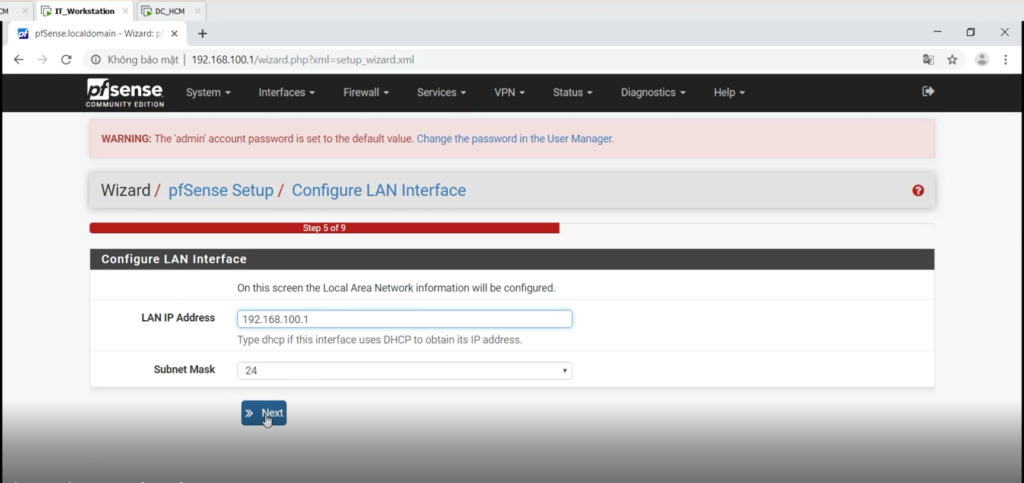

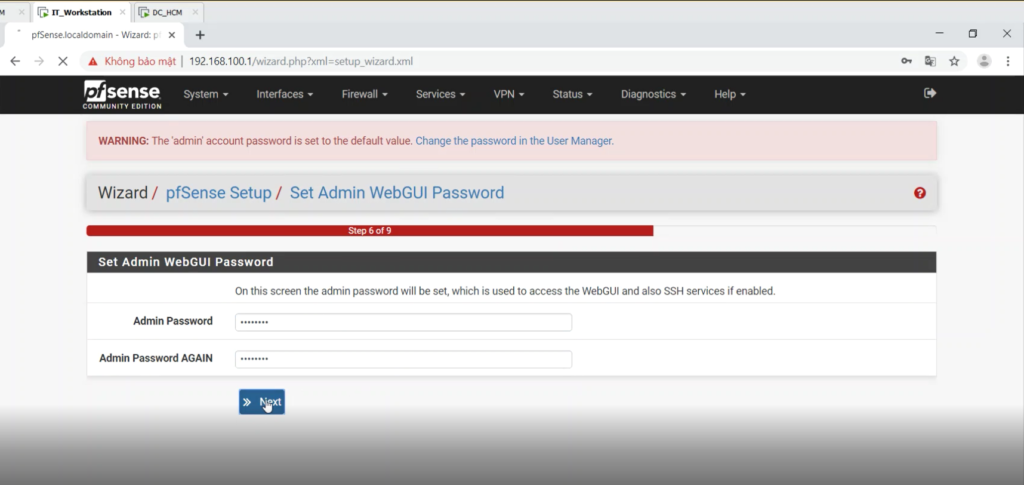

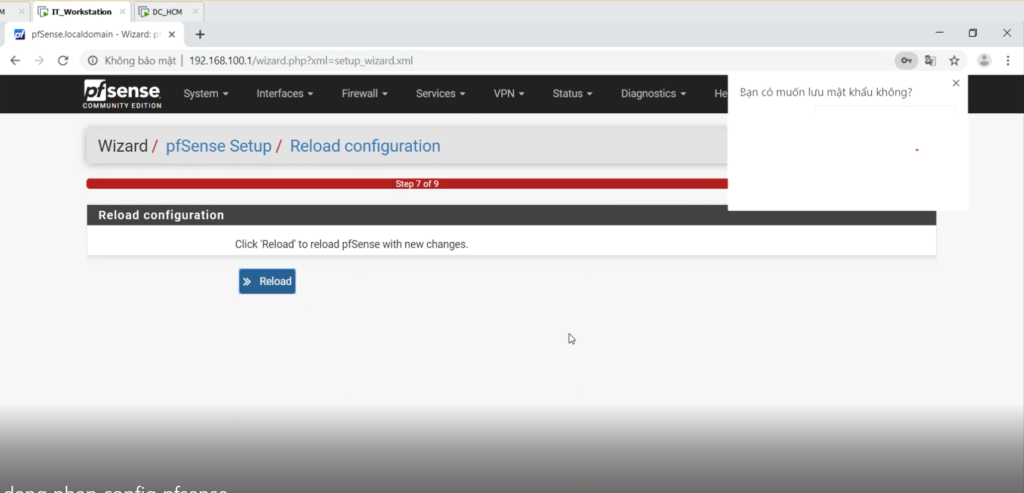

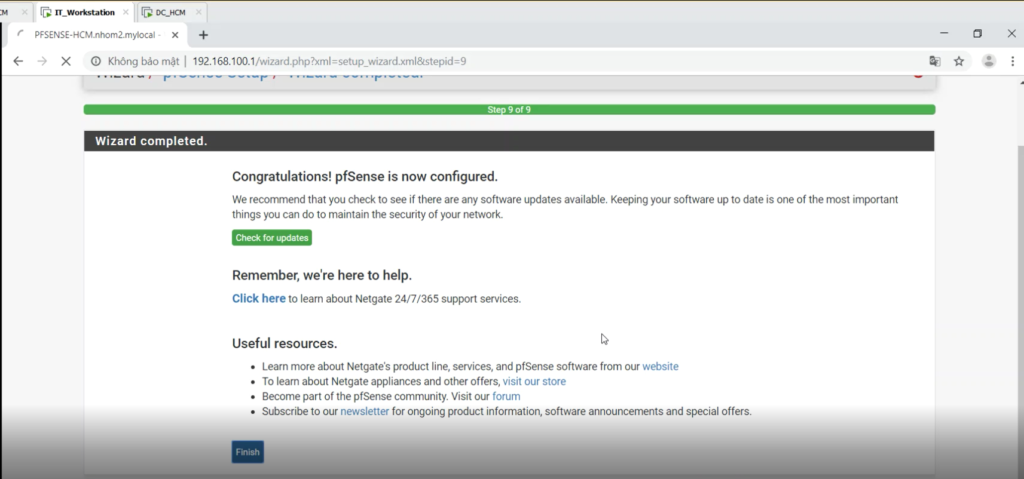

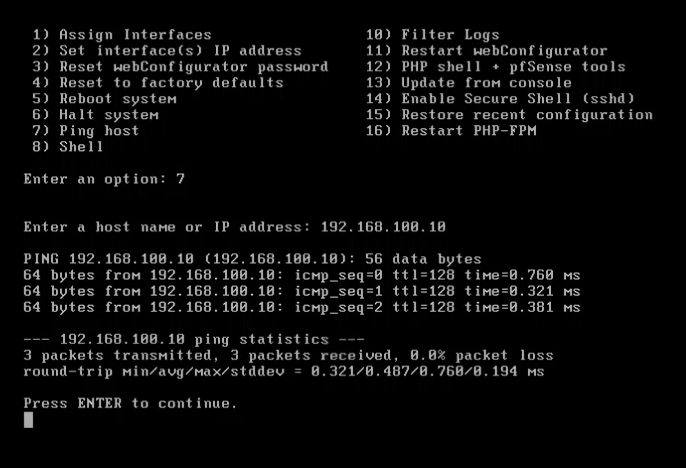

Cài đặt Setup Pfsense

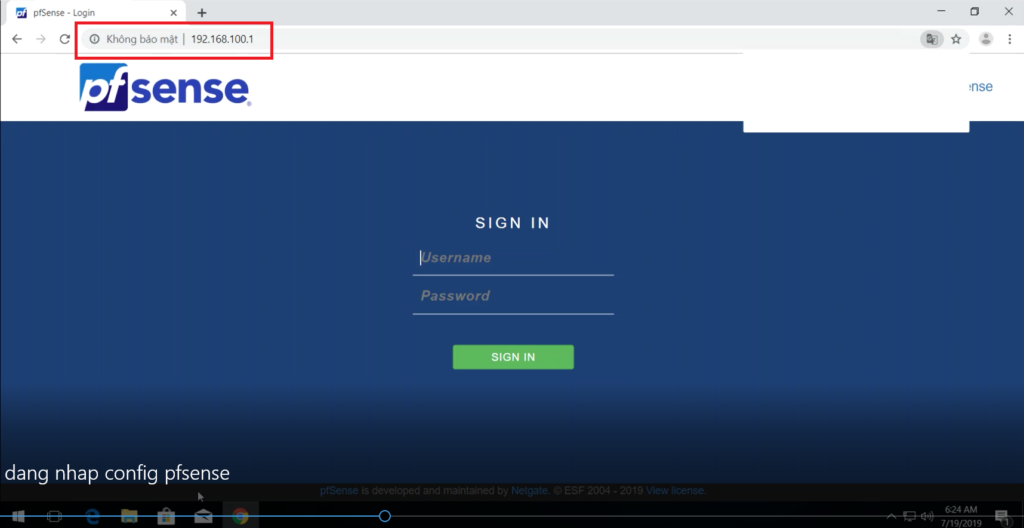

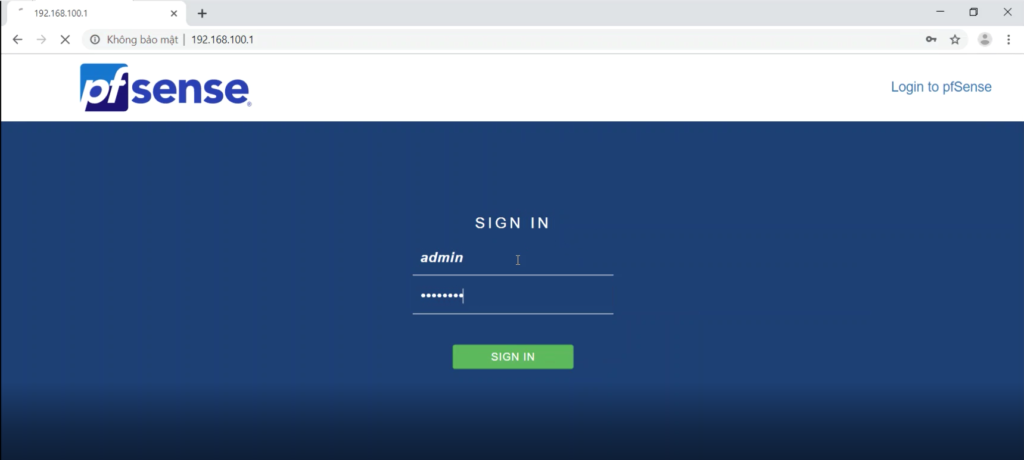

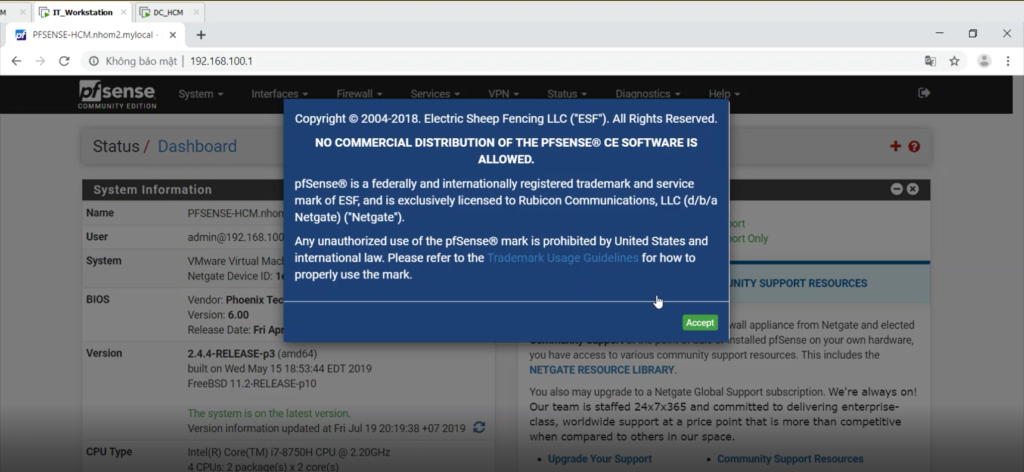

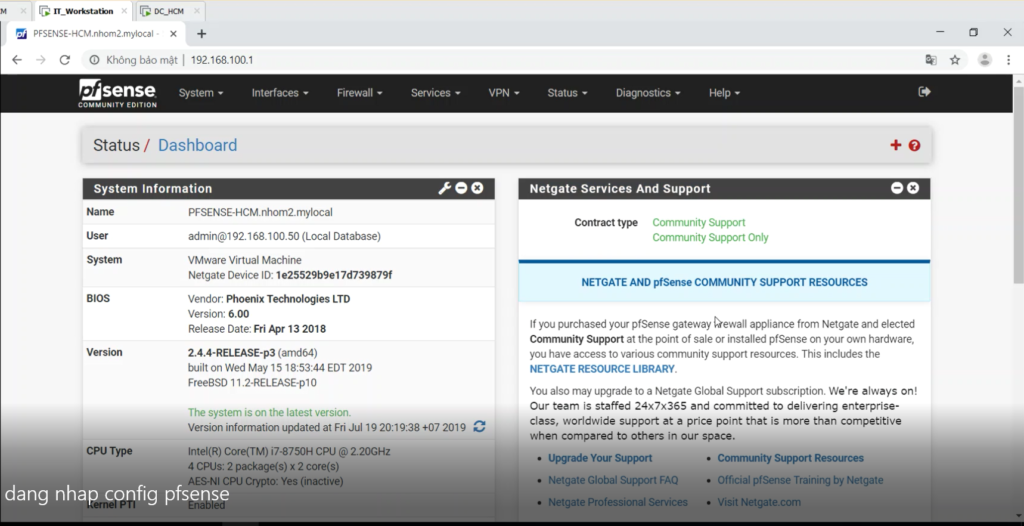

đăng nhập cấu hình PfSense

Xem Lại : HỆ THỐNG FIREWALL PFSENSE P1

Xem Lại : HỆ THỐNG FIREWALL PFSENSE P2