Hack kết nối Bluetooth bạn có thể truy cập tất cả dữ liệu đó.

Mặc dù nhiều người có thể sử dụng Bluetooth mỗi ngày, nhưng phần lớn không biết nó hoạt động như thế nào hoặc nó có thể bị hack. Hack Bluetooth cung cấp một cửa sổ rõ ràng vào thế giới của mục tiêu. Gần như mọi thiết bị đều có khả năng Bluetooth và mọi người lưu trữ rất nhiều thông tin cá nhân trên điện thoại và máy tính bảng của họ.

Mặc dù Bluetooth có cùng tần số 2,4 GHz như Wi-Fi, nhưng các thuộc tính khác nhau do các giao thức không hoàn toàn giống nhau. Có bảo mật nâng cao để các công cụ hack Wi-Fi phổ biến sẽ không hoạt động trên Bluetooth.

Đối với một, họ liên tục nhảy tần số, vì vậy nếu bạn có hai thiết bị giao tiếp qua Bluetooth, cả hai đều sử dụng thuật toán làm thay đổi tần số nhiều lần trong một giây. Điều đó có nghĩa là chúng ta không thể chỉ ngồi trên một tần số và lắng nghe vì họ sẽ nhảy khắp nơi. Nó gây khó khăn cho kẻ tấn công lắng nghe cuộc trò chuyện ngay từ đầu.

Một đặc tính khác là Bluetooth không đàm phán khóa mỗi lần như Wi-Fi, nơi mọi người dễ dàng tham gia và rời khỏi mạng Wi-Fi. Thay vào đó, Bluetooth đàm phán một khóa ngay từ đầu, lưu trữ khóa bí mật và sau đó đề cập đến nó mỗi khi nó nhìn thấy cùng một thiết bị. Điều đó có nghĩa là không thể ngồi đó và đánh hơi chìa khóa vì bạn cần ở đó lần đầu tiên các thiết bị này giao tiếp. Mặt khác, bạn sẽ không nhận được bất cứ điều gì hữu ích và không thể nhảy vào cuộc trò chuyện theo cách bạn có thể với Wi-Fi.

Tuy nhiên, chúng ta vẫn có thể theo dõi các thiết bị Bluetooth gần đó, đọc từ chúng và thậm chí viết các đặc điểm cụ thể. Do đó, rất hữu ích khi thực hiện trinh sát trong trường hợp chúng ta có thể kiểm soát thiết bị, xác định lỗ hổng hoặc tìm lỗ hổng sau đó khớp với lỗ hổng gần đó.

Bạn cần gì cho Bluetooth Recon

Để bắt đầu giám sát Bluetooth, bạn sẽ cần cài đặt phiên bản Kali Linux được cập nhật đầy đủ vì chúng tôi sẽ sử dụng các công cụ Bluetooth tích hợp để giữ cho nó siêu cơ bản. Để giữ mọi thứ siêu cơ bản, chúng tôi không cài đặt thêm bất cứ thứ gì và chúng tôi chỉ có thể làm việc với các công cụ Bluetooth mà Kali Linux có theo mặc định.

Các công cụ tích hợp mà chúng tôi sẽ giới thiệu dưới đây bao gồm hciconfig, hcitool, sdptool, l2ping và btscanner. Nhiều trong số các công cụ này được bao gồm trong BlueZ , ngăn xếp giao thức Bluetooth mặc định trong gần như mọi phiên bản Linux, bao gồm cả Kali. (Chúng tôi cũng sẽ sử dụng một số công cụ chuyên dụng để điều chỉnh Bluetooth ở Kali.)

Tất nhiên, chúng ta phải ở rất gần để hack Bluetooth. Với một bộ chuyển đổi Bluetooth tuyệt vời, cần thiết, bạn sẽ có thể tiếp cận các thiết bị Bluetooth trong quán cà phê, lớp học, văn phòng và thậm chí có thể vào nhà hàng xóm.

Bước 1 Kích hoạt Bộ điều hợp Bluetooth của bạn với hciconfig

Nếu bạn quen thuộc với ifconfig cho thẻ và bộ điều hợp Wi-Fi, có một công cụ khác tương tự cho các thiết bị Bluetooth. Và nó được gọi là hciconfig .

~# hciconfig

hci0 Type: Primary Bus: USB

BD Address: ██:██:██:██:██:██ ACL MTU: 1022:8 SCO MTU: 183.5

DOWN

RX bytes:574 acl:0 sco:0 events:30 errors:0

TX bytes:368 acl:0 sco:0 commands:30 errors:0Trong ví dụ của tôi, chúng ta có thể thấy một giao diện Bluetooth. Đó là những gì chúng ta sẽ sử dụng để làm tất cả những điều chúng ta muốn làm với Bluetooth. Bạn có thể thấy rằng trạng thái hiện tại của nó không hoạt động, điều đó có nghĩa là nó không thể làm được gì, vì vậy điều đầu tiên chúng ta cần làm để làm việc với Bluetooth là đưa giao diện của chúng ta lên.

Nếu chúng ta có một giao diện Wi-Fi được cắm, nhưng nó chưa được bật, chúng ta có thể nhập ifconfig , sau đó là tên của giao diện, rồi lên . Vì hciconfig về cơ bản giống như ifconfig, chúng ta có thể sử dụng rất nhiều lệnh tương tự mà bạn có thể thấy trong trang man của nó .

~# man hciconfig

HCICONFIG(1) Linux System Administration HCICONFIG(1)

NAME

hciconfig - configure Bluetooth devices

SYNOPSIS

hciconfig -h

hciconfig [-a]

hciconfig [-a] hciX [command [command parameters]]

DESCRIPTION

hciconfig is used to configure Bluetooth devices. hciX is the name of

a Bluetooth device installed in the system. If hciX is not given, hci‐

config prints name and basic information about all the Bluetooth de‐

vices installed in the system. If hciX is given but no command is

given, it prints basic information on device hciX only. Basic informa‐

tion is interface type, BD address, ACL MTU, SCO MTU, flags (up, init,

running, raw, page scan enabled, inquiry scan enabled, inquiry, authen‐

tication enabled, encryption enabled).

OPTIONS

-h, --help

Gives a list of possible commands.

-a, --all

Other than the basic info, print features, packet type, link

policy, link mode, name, class, version.

COMMANDS

up Open and initialize HCI device.

down Close HCI device.

reset Reset HCI device.

rstat Reset statistic counters.

auth Enable authentication (sets device to security mode 3).

noauth Disable authentication.

encrypt Enable encryption (sets device to security mode 3).

noencrypt Disable encryption.

secmgr Enable security manager (current kernel support is limited).

nosecmgr Disable security manager.

piscan Enable page and inquiry scan.

noscan Disable page and inquiry scan.

iscan Enable inquiry scan, disable page scan.

pscan Enable page scan, disable inquiry scan.

ptype [type] With no type , displays the current packet types. Otherwise, all the packet types specified by type are set. type is a comma-separated list of packet types, where the possible packet types are DM1, DM3, DM5, DH1, DH3, DH5, HV1, HV2, HV3.

name [name] With no name, prints local name. Otherwise, sets local name to name.

class [class] With no class, prints class of device. Otherwise, sets class of device to class. class is a 24-bit hex number describing the class of device, as specified in section 1.2 of the Bluetooth Assigned Numers document.

voice [voice] With no voice, prints voice setting. Otherwise, sets voice setting to voice. voice is a 16-bit hex number describing the voice setting.

iac [iac] With no iac, prints the current IAC setting. Otherwise, sets the IAC to iac.

inqtpl [level] With no level, prints out the current inquiry transmit power level. Otherwise, sets inquiry transmit power level to level.

inqmode [mode] With no mode, prints out the current inquiry mode. Otherwise, sets inquiry mode to mode.

inqdata [data] With no name, prints out the current inquiry data. Otherwise, sets inquiry data to data.

inqtype [type] With no type, prints out the current inquiry scan type. Otherwise, sets inquiry scan type to type.

inqparams [win:int] With no win:int, prints inquiry scan window and interval. Otherwise, sets inquiry scan window to win slots and inquiry scan interval to int slots.

pageparms [win:int] With no win:int, prints page scan window and interval. Otherwise, sets page scan window to win slots and page scan interval to int slots.

pageto [to] With no to, prints page timeout. Otherwise, sets page timeout to .I to slots.

afhmode [mode] With no mode, prints out the current AFH mode. Otherwise, sets AFH mode to mode.

sspmode [mode] With no mode, prints out the current Simple Pairing mode. Otherwise, sets Simple Pairing mode to mode.

aclmtu mtu:pkt Sets ACL MTU to to mtu bytes and ACL buffer size to pkt packets.

scomtu mtu:pkt Sets SCO MTU to mtu bytes and SCO buffer size to pkt packets.

delkey <bdaddr> This command deletes the stored link key for bdaddr from the device.

oobdata Get local OOB data (invalidates previously read data).

commands Display supported commands.

features Display device features.

version Display version information.

revision Display revision information.

lm [mode] With no mode , prints link mode. MASTER or SLAVE mean, respectively, to ask to become master or to remain slave when a connection request comes in. The additional keyword ACCEPT means that baseband connections will be accepted even if there are no listening AF_BLUETOOTH sockets. mode is NONE or a comma-separated list of keywords, where possible keywords are MASTER and ACCEPT . NONE sets link policy to the default behaviour of remaining slave and not accepting baseband connections when there are no listening AF_BLUETOOTH sockets. If MASTER is present, the device will ask to become master if a connection request comes in. If ACCEPT is present, the device will accept baseband connections even when there are no listening AF_BLUETOOTH sockets.

AUTHORS

Written by Maxim Krasnyansky <maxk@qualcomm.com> and Marcel Holtmann

<marcel@holtmann.org>

man page by Fabrizio Gennari <fabrizio.gennari@philips.com>

BlueZ Nov 11 2002 HCICONFIG(1)

Manual page hciconfig(1) line 147/169 (END) (press h for help or q to quit)Chúng ta có thể thấy trong trang man này được sử dụng để định cấu hình các thiết bị Bluetooth, vì vậy nếu bạn có thiết bị Bluetooth bên ngoài đó hoặc một cái gì đó được cắm, bạn cũng có thể sử dụng nó để xem các thiết bị được kết nối và định cấu hình chúng một cách thích hợp.

Bây giờ chúng ta đã biết thêm một chút về hciconfig, hãy tiếp tục và nhấn Q để thoát. Chúng tôi sẽ cần mang thiết bị Bluetooth mà chúng tôi đã phát hiện ra và mang nó lên. Chỉ cần gõ hciconfig , sau đó là tên của thiết bị chúng tôi tìm thấy và lên .

~# hciconfig hci0 upĐể xem nó có hoạt động không, hãy chạy lại lệnh hciconfig :

~# hciconfig

hci0 Type: Primary Bus: USB

BD Address: ██:██:██:██:██:██ ACL MTU: 1022:8 SCO MTU: 183.5

UP RUNNING

RX bytes:1148 acl:0 sco:0 events:60 errors:0

TX bytes:736 acl:0 sco:0 commands:60 errors:0Bước 2 Quét thiết bị Bluetooth bằng hcitool

Bây giờ, hãy sử dụng hcitool để tìm kiếm các thiết bị Bluetooth đang gửi các đèn hiệu khám phá của chúng (ở chế độ khám phá). Đầu tiên, hãy kiểm tra trang người dùng của nó :

~# man hciconfig

HCITOOL(1) Linux System Administration HCITOOL(1)

NAME

hcitool - configure Bluetooth connections

SYNOPSIS

hcitool [-h]

hcitool [-i <hciX>] [command [command parameters]]

DESCRIPTION

hcitool is used to configure Bluetooth connections and send some spe‐

cial command to Bluetooth devices. If no command is given, or if the

option -h is used, hcitool prints some usage information and exits.

OPTIONS

-h Gives a list of possible commands

-i <hciX>

The command is applied to device hciX , which must be the name

of an installed Bluetooth device. If not specified, the command

will be sent to the first available Bluetooth device.

COMMANDS

dev Display local devices

inq Inquire remote devices. For each discovered device, Bluetooth device address, clock offset and class are printed.

scan Inquire remote devices. For each discovered device, device name are printed.

name <bdaddr> Print device name of remote device with Bluetooth address bdaddr.

info <bdaddr> Print device name, version and supported features of remote device with Bluetooth address bdaddr.

spinq Start periodic inquiry process. No inquiry results are printed.

epinq Exit periodic inquiry process.

cmd <ogf> <ocf> [parameters]

Submit an arbitrary HCI command to local device. ogf, ocf and parameters are hexadecimal bytes.

con Display active baseband connections

cc [--role=m|s] [--pkt-type=<ptype>] <bdaddr>

Create baseband connection to remote device with Bluetooth address bdaddr. Option --pkt-type specifies a list of allowed packet types. <ptype> is a comma-separated list of packet types, where the possible packet types are DM1, DM3, DM5, DH1, DH3, DH5, HV1, HV2, HV3. Default is to allow all packet types. Option --role can have value m (do not allow role switch, stay master) or s (allow role switch, become slave if the peer asks to become master). Default is m.

dc <bdaddr> [reason]

Delete baseband connection from remote device with Bluetooth address bdaddr. The reason can be one of the Bluetooth HCI error codes. Default is 19 for user ended connections. The value must be given in decimal.

sr <bdaddr> <role> Switch role for the baseband connection from the remote device to master or slave.

cpt <bdaddr> <packet types>

Change packet types for baseband connection to device with Bluetooth address bdaddr. packet types is a comma-separated list of packet types, where the possible packet types are DM1, DM3, DM5, DH1, DH3, DH5, HV1, HV2, HV3.

rssi <bdaddr> Display received signal strength information for the connection to the device with Bluetooth address bdaddr.

lq <bdaddr> Display link quality for the connection to the device with Bluetooth address bdaddr.

tpl <bdaddr> [type] Display transmit power level for the connection to the device with Bluetooth address bdaddr. The type can be 0 for the current transmit power level (which is default) or 1 for the maximum transmit power level.

afh <bdaddr> Display AFH channel map for the connection to the device with Bluetooth address bdaddr.

lp <bdaddr> [value] With no value, displays link policy settings for the connection to the device with Bluetooth address bdaddr. If value is given, sets the link policy settings for that connection to value. Possible values are RSWITCH, HOLD, SNIFF and PARK.

lst <bdaddr> [value] With no value, displays link supervision timeout for the connection to the device with Bluetooth address bdaddr. If value is given, sets the link supervision timeout for that connection to value slots, or to infinite if value is 0.

auth <bdaddr> Request authentication for the device with Bluetooth address bdaddr.

enc <bdaddr> [encrypt enable]

Enable or disable the encryption for the device with Bluetooth address bdaddr.

key <bdaddr> Change the connection link key for the device with Bluetooth address bdaddr.

clkoff <bdaddr> Read the clock offset for the device with Bluetooth address bdaddr.

clock [bdaddr] [which clock]

Read the clock for the device with Bluetooth address bdaddr. The clock can be 0 for the local clock or 1 for the piconet clock (which is default).

lescan [--privacy] [--passive] [--whitelist] [--discovery=g|l] [--duplicates]

Start LE scan

leinfo [--static] [--random] <bdaddr>

Get LE remote information

lewladd [--random] <bdaddr>

Add device to LE White List

lewlrm <bdaddr> Remove device from LE White List

lewlsz Read size of LE White List

lewlclr Clear LE White List

lerladd [--local irk] [--peer irk] [--random] <bdaddr>

Add device to LE Resolving List

lerlrm <bdaddr> Remove device from LE Resolving List

lerlclr Clear LE Resolving List

lerlsz Read size of LE Resolving List

lerlon Enable LE Address Resolution

lerloff Disable LE Address Resolution

lecc [--static] [--random] <bdaddr> | [--whitelist]

Create a LE Connection

ledc <handle> [reason]

Disconnect a LE Connection

lecup <handle> <min> <max> <latency> <timeout>

LE Connection Update

AUTHORS

Written by Maxim Krasnyansky <maxk@qualcomm.com> and Marcel Holtmann

<marcel@holtmann.org>

man page by Fabrizio Gennari <fabrizio.gennari@philips.com>

BlueZ Nov 12 2002 HCITOOL(1)

Manual page hcitool(1) line 154/176 (END) (press h for help or q to quit)Hcitool được sử dụng để cả cấu hình và thực hiện các tác vụ khác nhau như quét, yêu cầu và kéo tên. Điều đó thực sự hữu ích để tìm hiểu về thiết bị, nhưng một số lệnh này yêu cầu địa chỉ MAC để sử dụng chúng.

Chúng ta hãy xem một số các lệnh này. Đầu tiên, chúng tôi sẽ tiến hành quét. Nó sẽ sử dụng giao diện Bluetooth để quét các thiết bị Bluetooth gần đó và hiển thị địa chỉ MAC của chúng để chúng tôi thực hiện quét bổ sung, yêu cầu hoặc cố gắng lấy tên của thiết bị.

~# hcitool scan

Scanning ...

00:1D:A5:00:09:1D OBDIIỞ trên, chúng ta thấy một đầu nối OBD2 được kết nối với một chiếc xe. Điều đó khá thú vị. Với địa chỉ MAC, bây giờ chúng ta có thể thực hiện một lệnh khác yêu cầu chúng ta phải có địa chỉ MAC ở vị trí đầu tiên. Hãy thử lấy tên của thiết bị:

~# hcitool name 00:1D:A5:00:09:1D

OBDIIĐiều đó sẽ cho phép chúng tôi có được tên của thiết bị, nhưng chúng tôi đã biết nó từ lần quét đầu tiên đó. Tuy nhiên, nếu chúng ta không biết điều đó, nó sẽ cho phép chúng ta có thể tìm hiểu thêm về nó. Để tìm hiểu thêm, chúng ta có thể sử dụng lệnh inq :

~# hcitool inq 00:1D:A5:00:09:1D

Scanning ...

00:1D:A5:00:09:1D clock offset: 0x21c0 class: ox5a020cLưu ý rằng nó cũng hiển thị bù đồng hồ và lớp. Lớp này cho biết loại thiết bị Bluetooth đó là gì và chúng ta có thể tra cứu mã bằng cách truy cập trang web Bluetooth . Hoặc, như chúng ta sẽ thấy sau này, một số công cụ sẽ làm điều đó cho chúng ta.

Bước 3 Quét dịch vụ bằng sdptool

Để tìm hiểu thêm về các dịch vụ, chúng tôi có thể sử dụng một công cụ có tên là sdptool để duyệt thêm về những gì có sẵn trên thiết bị và tìm hiểu về các thuộc tính – có thể là những gì chúng tôi có thể và không thể làm. Chúng ta sẽ cần sử dụng lại địa chỉ MAC, nhưng trước tiên, hãy cũng xem trang người dùng của nó :

~# man sdptool

sdptool(1) General Commands Manual sdptool(1)

NAME

sdptool — control and interrogate SDP servers

SYNOPSIS

sdptool [options] {command} [command parameters ...]

DESCRIPTION

sdptool provides the interface for performing SDP queries on Bluetooth

devices, and administering a local SDP database.

COMMANDS

The following commands are available. In all cases bdaddr specifies

the device to search or browse. If local is used for bdaddr, then the

local SDP database is searched.

Services are identified and manipulated with a 4-byte record_handle

(NOT the service name). To find a service's record_handle, look for

the "Service RecHandle" line in the search or browse results

search [--bdaddr bdaddr] [--tree] [--raw] [--xml] service_name

Search for services.. Known service names are DID, SP, DUN, LAN, FAX, OPUSH, FTP, HS, HF, HFAG, SAP, NAP, GN, PANU, HCRP, HID, CIP, A2SRC, A2SNK, AVRCT, AVRTG, UDIUE, UDITE and SYNCML.

browse [--tree] [--raw] [--xml] [bdaddr]

Browse all available services on the device specified by a Bluetooth address as a parameter.

records [--tree] [--raw] [--xml] bdaddr

Retrieve all possible service records.

add [ --handle=N --channel=N ]

Add a service to the local SDP database. You can specify a handle for this record using the --handle option. You can specify a channel to add the service on using the --channel option. NOTE: Local adapters configuration will not be updated and this command should be used only for SDP testing.

del record_handle

Remove a service from the local SDP database. NOTE: Local adapters configuration will not be updated and this command should be used only for SDP testing.

get [--tree] [--raw] [--xml] [--bdaddr bdaddr] record_handle

Retrieve a service from the local SDP database.

setattr record_handle attrib_id attrib_value

Set or add an attribute to an SDP record.

setseq record_handle attrib_id attrib_values

Set or add an attribute sequence to an SDP record.

OPTIONS

--help Displays help on using sdptool.

EXAMPLES

sdptool browse 00:80:98:24:15:6D

sdptool browse local

sdptool add DUN

sdptool del 0x10000

BUGS

Documentation needs improving.

AUTHOR

Maxim Krasnyansky <maxk@qualcomm.com>. Man page written by Edd Dumbill <ejad@debian.org>.

sdptool(1)

Manual page sdptool(1) line 60/82 (END) (press h for help or q to quit)Nó cho phép chúng tôi định cấu hình, kiểm soát và thẩm vấn các máy chủ SDP (giao thức khám phá dịch vụ), do đó, đây là thứ cho phép chúng tôi thực hiện truy vấn trên thiết bị Bluetooth và tìm hiểu chính xác những gì đang xảy ra với quyền và những gì chúng tôi có thể bắt đầu làm với những dịch vụ đó.

Thoát khỏi trang man và hãy gõ sdptool sau đó duyệt , theo sau là địa chỉ MAC chúng tôi đã chụp.

~# sdptool browse 00:1D:A5:00:09:1D

Browsing 00:1D:A5:00:09:1D ...

Service Name: SPP

Service RecHandle: 0x10001

Service Class ID List:

"Serial Port" (ox1101)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 1Tại đây, chúng ta có thể xem thêm một chút thông tin về thông tin liên lạc, các giao thức và có lẽ chúng ta thậm chí có thể bắt đầu khám phá liệu có lỗ hổng trong thiết bị hay không nếu chúng ta có thể giao tiếp trực tiếp với nó. Thậm chí chúng ta có thể khám phá liệu nó có sử dụng ngẫu nhiên địa chỉ MAC hay đại loại như thế không.

Bước 4 Xem họ có thể truy cập bằng L2ping không

Bây giờ chúng tôi có địa chỉ MAC của tất cả các thiết bị gần đó, chúng tôi có thể ping chúng, cho dù chúng có ở chế độ khám phá hay không, để xem liệu chúng có trong tầm tay hay không. Đối với tôi, nó chỉ là một thiết bị.

~# l2ping 00:1D:A5:00:09:1D

Ping: 00:1D:A5:00:09:1D from ██:██:██:██:██:██ (data size 44) ...

44 bytes from 00:1D:A5:00:09:1D id 0 time 37.57ms

44 bytes from 00:1D:A5:00:09:1D id 1 time 27.23ms

44 bytes from 00:1D:A5:00:09:1D id 2 time 27.59ms

44 bytes from 00:1D:A5:00:09:1D id 3 time 27.31ms

44 bytes from 00:1D:A5:00:09:1D id 4 time 40.99ms

44 bytes from 00:1D:A5:00:09:1D id 5 time 48.77ms

44 bytes from 00:1D:A5:00:09:1D id 6 time 59.93ms

44 bytes from 00:1D:A5:00:09:1D id 7 time 48.84ms

44 bytes from 00:1D:A5:00:09:1D id 8 time 67.59msBước 5 Quét thiết bị Bluetooth bằng btscanner

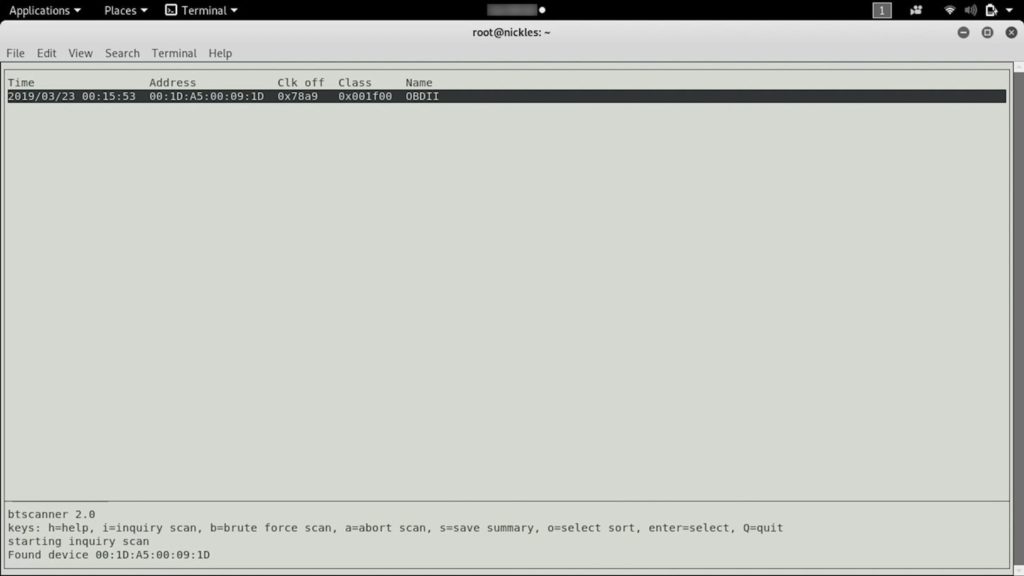

Bây giờ là lúc chuyển sang công cụ cuối cùng mà chúng tôi sẽ giới thiệu, đây là giao diện người dùng đồ họa đầy đủ để khám phá các thiết bị Bluetooth. Nó được gọi là btscanner và khi chúng ta khởi động nó, chúng ta có thể gõ btscanner :

~# btscanner

Opening the OUI database

Reading the OUT database

Giao diện có thể trông tương tự như những người quen thuộc với giao diện Kismet, về cơ bản là loại cho phép chúng ta thực hiện nhiều thứ ở định dạng dòng lệnh với cảm giác GUI. Nó thực sự hữu ích và thú vị bởi vì điều đó có nghĩa là bằng cách nhập i , chúng ta có thể bắt đầu thực hiện quét tìm kiếm và tìm các thiết bị gần đó là Bluetooth và nó có thể cho phép chúng ta kết nối hoặc đặt lệnh hoặc một cái gì đó tương tự.

Chúng tôi đã tìm thấy một thiết bị và đó là cùng một thiết bị Bluetooth mà chúng tôi đã tìm thấy trước đây và tôi chắc chắn rằng chúng tôi sẽ có thể tìm thấy một số thiết bị khác khi chúng cuộn lại. Bây giờ, chúng tôi có thể tiếp tục và nhấn Enter để tìm hiểu về thiết bị .

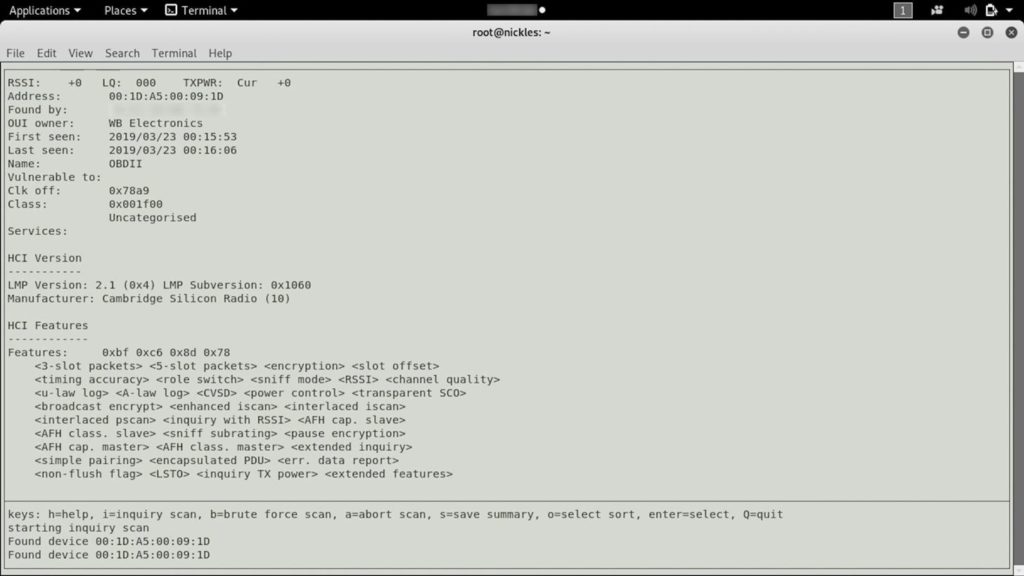

Ở đây, chúng ta có thể thấy tên của thiết bị khi lần đầu tiên nhìn thấy, chủ sở hữu, điều thú vị, và sau đó một số thông tin khác về các tính năng khác nhau đang được .

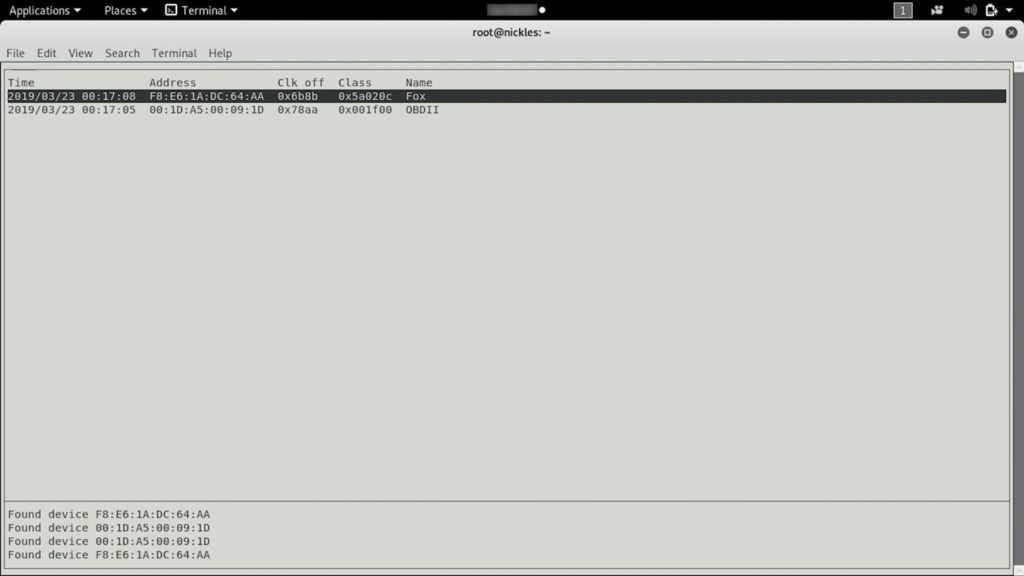

Để quay lại cửa sổ chính, nhấn Q và khi các thiết bị khác được phát hiện hoặc khi chúng nằm trong phạm vi, chúng ta có thể tìm thấy chúng ở đây và bắt đầu tìm hiểu thêm về những thiết bị này đang làm gì, chúng đang liên lạc với cái gì, chúng đang liên lạc với cái gì khác họ có khả năng, và nhiều hơn nữa.

22Nếu bạn không có Bluetooth trên máy tính, bạn luôn có thể cắm bộ chuyển đổi Bluetooth, nhưng bạn có thể muốn kiểm tra để đảm bảo rằng nó tương thích trước khi bạn tiếp tục và gặp rắc rối. Tôi không chắc chắn rằng mọi bộ điều hợp Bluetooth sẽ hoạt động với mọi chương trình Linux.

Ở trên, bạn có thể thấy chúng tôi đã tìm thấy một thiết bị thứ hai, vì vậy hãy tiếp tục và nhấp vào thiết bị.

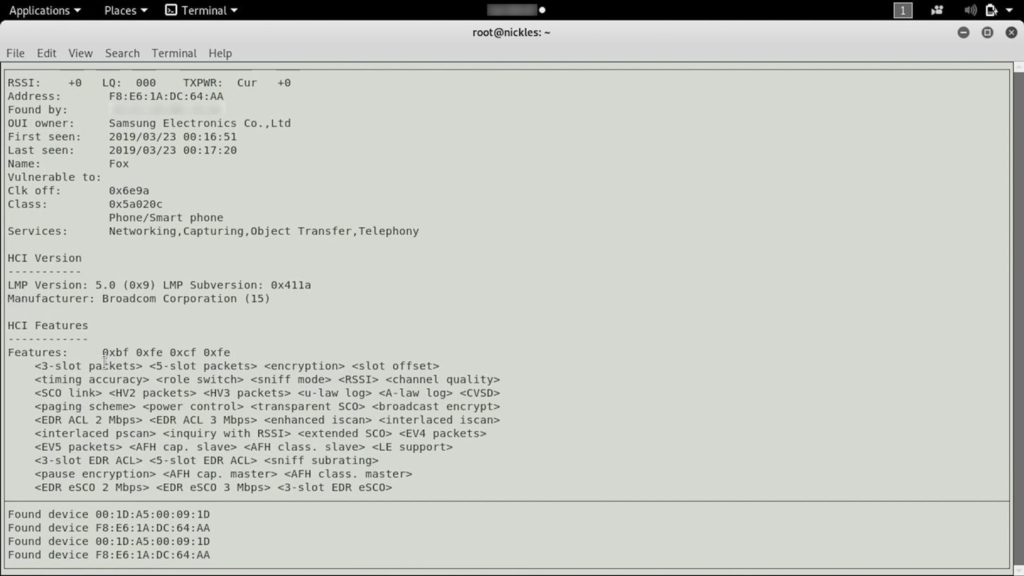

Chúng ta có thể thấy rằng đây là một điện thoại thông minh – một thiết bị của Samsung – và nó có nhiều khả năng và những điều chúng ta có thể làm với nó hơn thiết bị đầu tiên của chúng ta đã làm. Chúng tôi đã có thể tiếp cận và bắt đầu xem xét các thiết bị khác nhau. Chúng ta có thể bắt đầu tìm hiểu về chúng, có thể là phần mềm chạy phía sau chúng và chắc chắn thấy các dịch vụ mà chúng đang quảng cáo để hiểu liệu nó có đại diện cho bề mặt tấn công tốt hay không.

Tất cả những điều trên được thực hiện với phiên bản cập nhật đầy đủ của Kali Linux và chúng tôi không phải cài đặt bất cứ thứ gì. Vì vậy, nếu bạn bắt đầu làm mới với Kali Linux, thì đó là một cách tuyệt vời để sử dụng một số công cụ tích hợp để tiếp cận và chạm vào các thiết bị Bluetooth xung quanh bạn và bắt đầu tìm hiểu thêm về khả năng của mỗi công cụ linh hoạt và mạnh mẽ này.