Vì vậy, bạn muốn biết người luôn luôn ở trên điện thoại của họ là gì? Nếu bạn đang ở trên cùng một mạng Wi-Fi, thì đơn giản như mở Wireshark và định cấu hình một vài cài đặt. Chúng tôi sẽ sử dụng công cụ này để giải mã lưu lượng mạng WPA2 để chúng tôi có thể theo dõi ứng dụng nào điện thoại đang chạy trong thời gian thực.

Mặc dù sử dụng mạng được mã hóa tốt hơn so với sử dụng mạng mở, nhưng lợi thế sẽ biến mất nếu kẻ tấn công ở trên cùng một mạng. Nếu ai đó biết mật khẩu của mạng Wi-Fi bạn đang sử dụng, thật dễ dàng để biết bạn đang làm gì vào lúc đó bằng Wireshark. Nó có thể cho phép kẻ tấn công tạo một danh sách mọi ứng dụng đang chạy trên thiết bị được nhắm mục tiêu và không có ứng dụng nào có thể bị tổn thương.

Giải mã các gói được mã hóa

Khi bạn sử dụng mạng Wi-Fi sử dụng mã hóa WPA2, bảo mật phiên của bạn dựa trên hai điều. Đầu tiên là mật khẩu được sử dụng để tạo số dài hơn nhiều, khóa PSK hoặc khóa chia sẻ trước. Thứ hai là bắt tay thực tế, điều này phải xảy ra để thiết lập kết nối. Nếu kẻ tấn công có PSK vào mạng Wi-Fi và quan sát thấy bạn tham gia mạng hoặc đuổi bạn đi một lát, họ có thể giải mã lưu lượng truy cập Wi-Fi của bạn để xem bạn đang làm gì.

Nội dung của các trang web HTTPS sẽ không thể nhìn thấy, nhưng bất kỳ trang web HTTP đơn giản nào bạn truy cập hoặc bất kỳ ứng dụng yêu cầu HTTP không an toàn nào trên điện thoại của bạn đều ở chế độ xem đơn giản. Điều này có vẻ không phải là một vấn đề lớn, nhưng chỉ trong 60 giây, thật dễ dàng để tìm hiểu nhiều về loại thiết bị chúng tôi đang theo dõi và chính xác những gì đang chạy trên nó. Ngoài ra, DNS yêu cầu giải quyết các miền mà ứng dụng cần nói chuyện để hoạt động rất dễ thấy, xác định ứng dụng và dịch vụ nào đang hoạt động.

Làm thế nào nó hoạt động

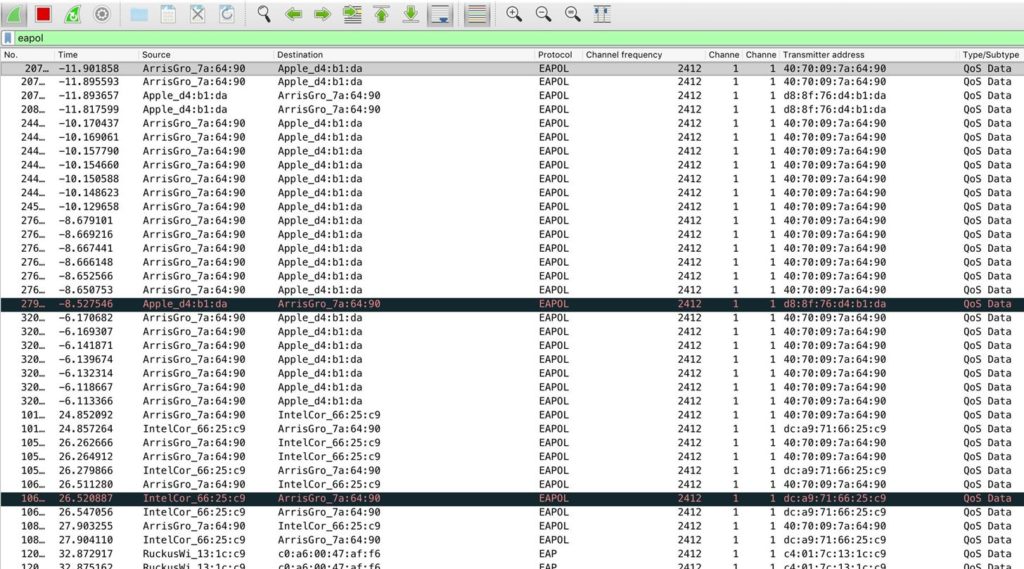

Để thực hiện cuộc tấn công này, một số điều kiện cần phải được đáp ứng. Đầu tiên, chúng tôi cần mật khẩu, chúng tôi cần ở gần nạn nhân để chúng tôi có thể ghi lại lưu lượng truy cập và chúng tôi cần có thể loại bỏ thiết bị được nhắm mục tiêu khỏi mạng hoặc chờ họ kết nối lại. Chúng tôi sẽ mở Wireshark và truy cập menu để giải mã các gói Wi-Fi, thêm PSK để bật giải mã và chờ các gói EAPOL từ thiết bị được nhắm mục tiêu kết nối với mạng.

Để có được cảm giác về thiết bị được nhắm mục tiêu, chúng tôi sẽ sử dụng các bộ lọc chụp để làm nổi bật các gói DNS và HTTP mà chúng tôi đang tìm kiếm. Để xem danh sách đầy đủ của mọi miền mà thiết bị đã giải quyết, chúng ta cũng có thể xem tóm tắt về các miền đã giải quyết sau khi chụp xong. Chúng tôi có thể sử dụng thông tin này để dễ dàng chọn ra những dịch vụ nào đang chạy, ngay cả khi chúng chỉ chạy trong nền và ứng dụng đã không chạy trong một thời gian khá lâu.

Những gì bạn cần

Để làm điều này, bạn sẽ cần một thẻ bộ điều hợp mạng không dây có khả năng ở chế độ màn hình không dây. Bạn có thể xem hướng dẫn của chúng tôi về cách chọn một chế độ tương thích với Kali và hỗ trợ chế độ màn hình.

Tiếp theo, bạn sẽ cần một điện thoại thông minh iOS hoặc Android được kết nối với mạng Wi-Fi mà bạn đang theo dõi. Bạn có thể thực hành điều này trên mạng Wi-Fi mở để xem những gì bạn cần thấy, vì đôi khi giải mã có thể không hoạt động lần đầu tiên. Bạn cũng cần biết mật khẩu và tên mạng của mạng Wi-Fi mà bạn muốn theo dõi. Điều này sẽ cho phép bạn tính toán khóa chia sẻ trước, cho phép chúng tôi giải mã lưu lượng trong thời gian thực.

Bước 1 Tải xuống Wireshark & Kết nối với Mạng Wi-Fi

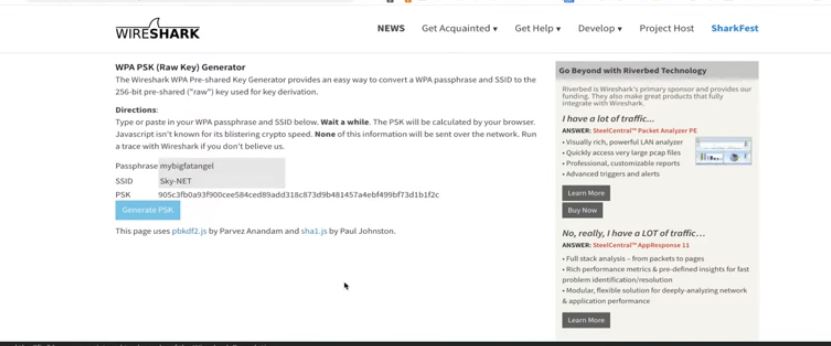

Tải xuống và cài đặt Wireshark nếu nó chưa được cài đặt và kết nối với mạng Wi-Fi mà mục tiêu của bạn đang bật. Nếu bạn dự định sử dụng PSK thay vì khóa mạng, bạn nên tính toán nó bằng công cụ Wireshark trước khi thực hiện, vì bạn có thể không truy cập được internet trong quá trình chụp, tùy thuộc vào thẻ của bạn.

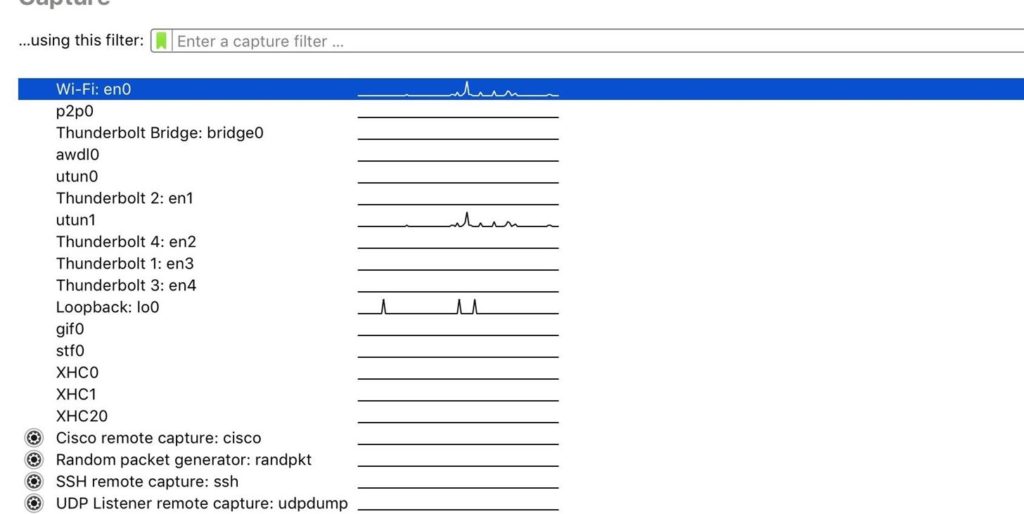

Khi bạn đã tải xuống Wireshark, hãy mở nó, sau đó hãy xem các giao diện mạng của bạn. Trước khi bắt đầu chụp, chúng tôi sẽ cần thiết lập một số điều để đảm bảo thẻ được chụp ở chế độ chính xác.

Bước 2 Thiết lập Wireshark để chụp

Trong tùy chọn menu Wireshark, nhấp vào menu “Tùy chọn chụp” có hình bánh răng.

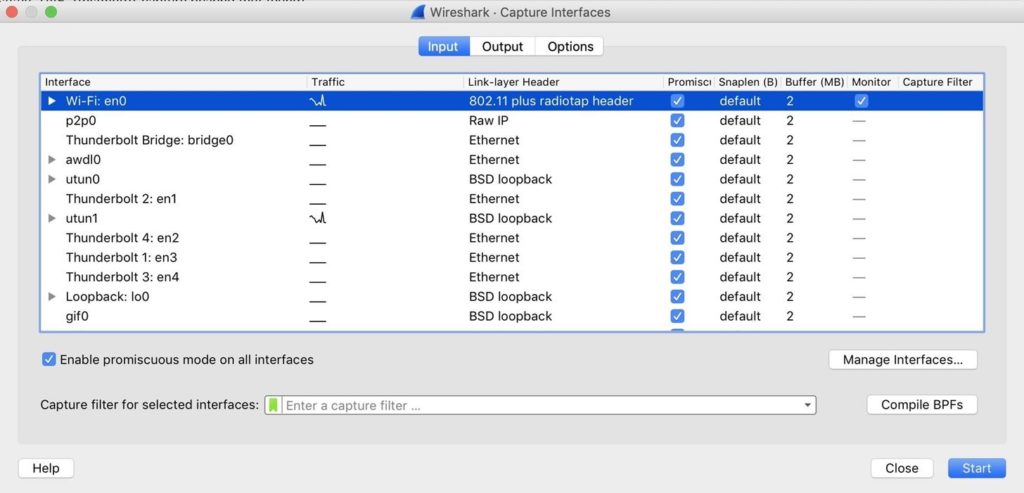

Điều đó sẽ mở cửa sổ Capture Interfaces , như được thấy bên dưới.

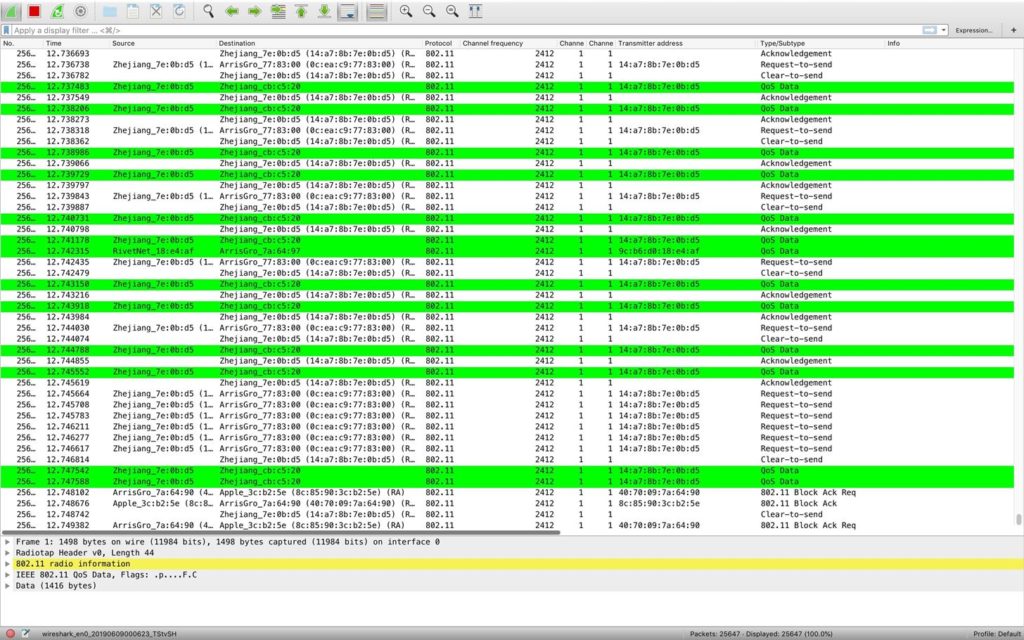

Bước 3 Bắt đầu Chụp & Quét Mạng cho Gói EAPOL

Nếu bạn không kết nối với mạng mà mục tiêu của bạn được bật, thì bạn sẽ không thể thấy bất kỳ gói tin nào vì bạn có thể đang ở trên một số kênh ngẫu nhiên khác. Wireshark thực sự không thể thay đổi kênh mà bộ điều hợp mạng không dây đang bật, vì vậy nếu bạn không nhận được bất cứ điều gì, đó có thể là lý do.

Bước 4 Giải mã lưu lượng với PSK mạng

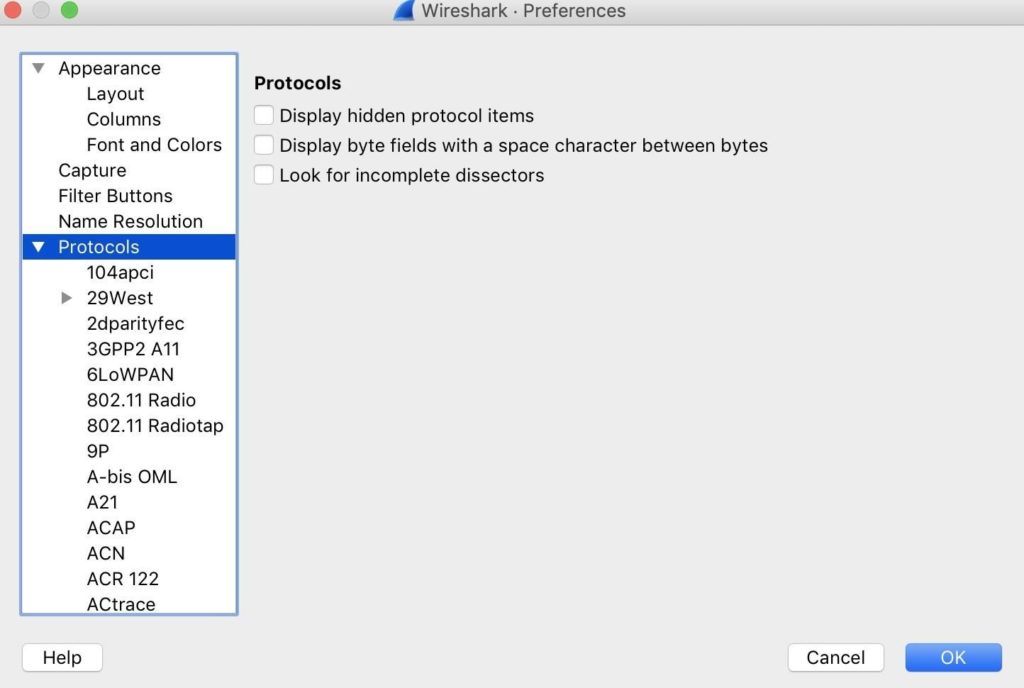

Bây giờ chúng tôi có những cái bắt tay, chúng tôi có thể giải mã cuộc trò chuyện từ thời điểm này trở đi. Để làm như vậy, chúng ta sẽ cần thêm mật khẩu mạng hoặc PSK. Chuyển đến trình đơn thả xuống “Wireshark” và chọn tùy chọn “Tùy chọn”. Sau khi chọn, nhấp vào “Giao thức.”

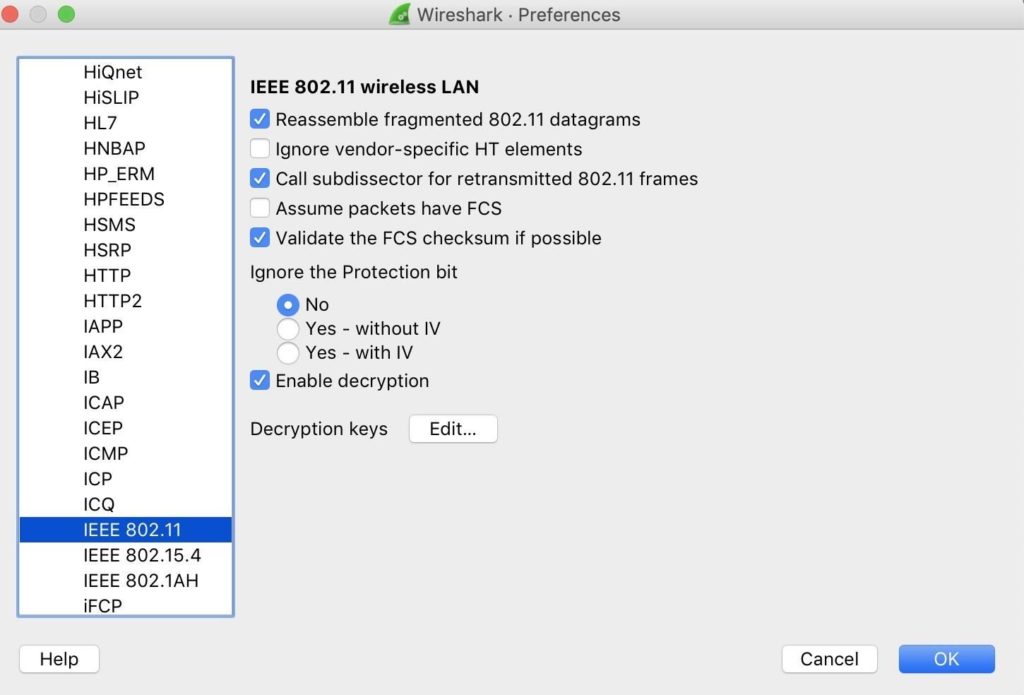

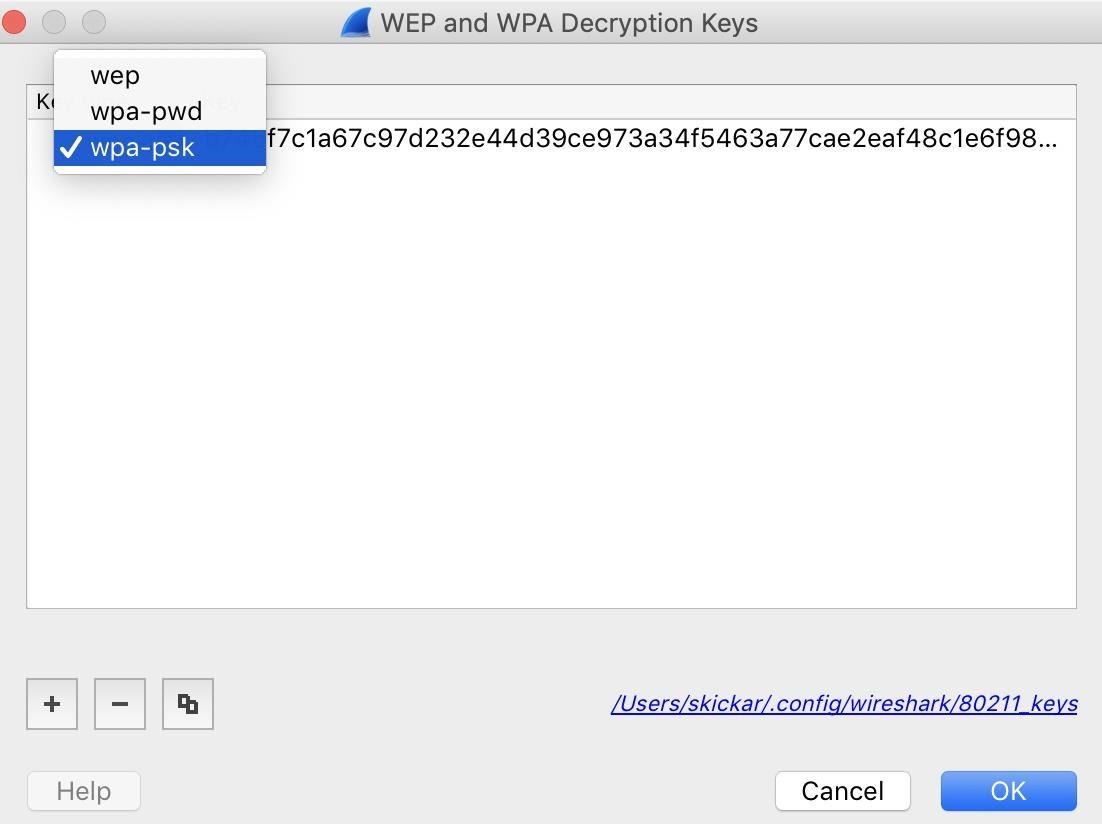

Trong Giao thức, chọn “IEEE 802.11”, sau đó bấm “Bật giải mã”. Để thêm khóa mạng, nhấp vào “Chỉnh sửa” bên cạnh “Khóa giải mã” để mở cửa sổ để thêm mật khẩu và PSK.

Chọn “wpa-psk” từ menu, sau đó dán vào khóa của bạn. Nhấn Tab , sau đó lưu bằng cách nhấp vào “OK.”

Khi việc này hoàn tất, nhấp vào “OK” trên menu Tùy chọn và Wireshark sẽ quét lại tất cả các gói đã bắt và cố gắng giải mã chúng. Điều này có thể không hoạt động vì nhiều lý do. Tôi đã có thể làm cho nó hoạt động hầu hết thời gian bằng cách đảm bảo tôi có một cái bắt tay tốt (EAPOL) và chuyển đổi qua lại giữa việc sử dụng mật khẩu mạng và PSK. Nếu nó hoạt động, chúng ta có thể chuyển sang bước phân tích lưu lượng để chọn ra các ứng dụng đang sử dụng.

Bước 5 Quét các gói DNS & HTTP

Bây giờ chúng tôi đã loại bỏ sự bảo vệ xung quanh giao thông, Wireshark có thể giải mã chúng và cho chúng tôi biết các thiết bị trên mạng Wi-Fi này mà chúng tôi có bắt tay đang làm gì trong thời gian thực.

1 yêu cầu DNS

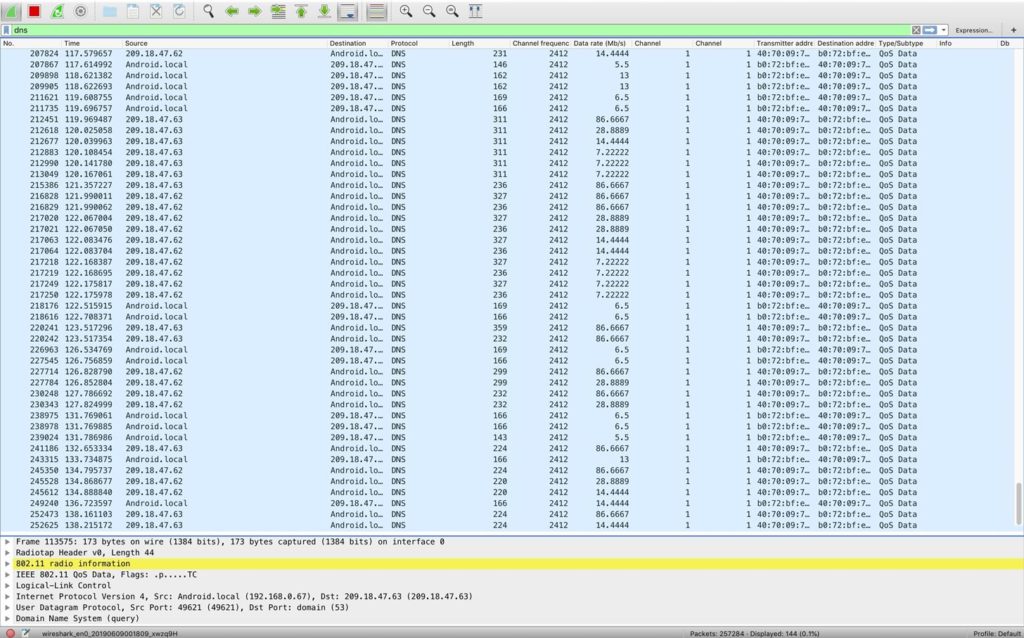

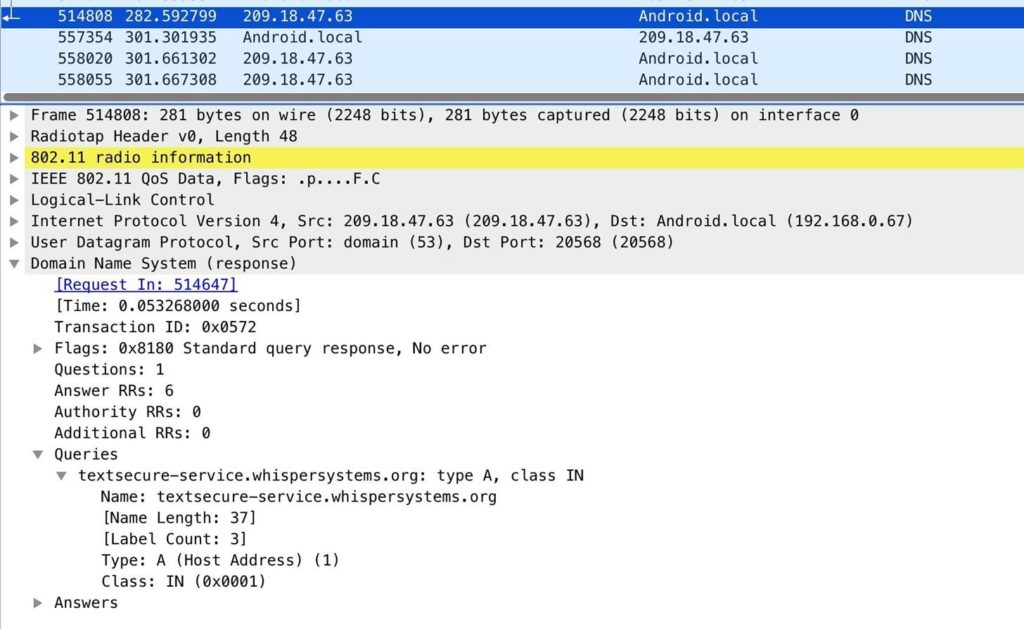

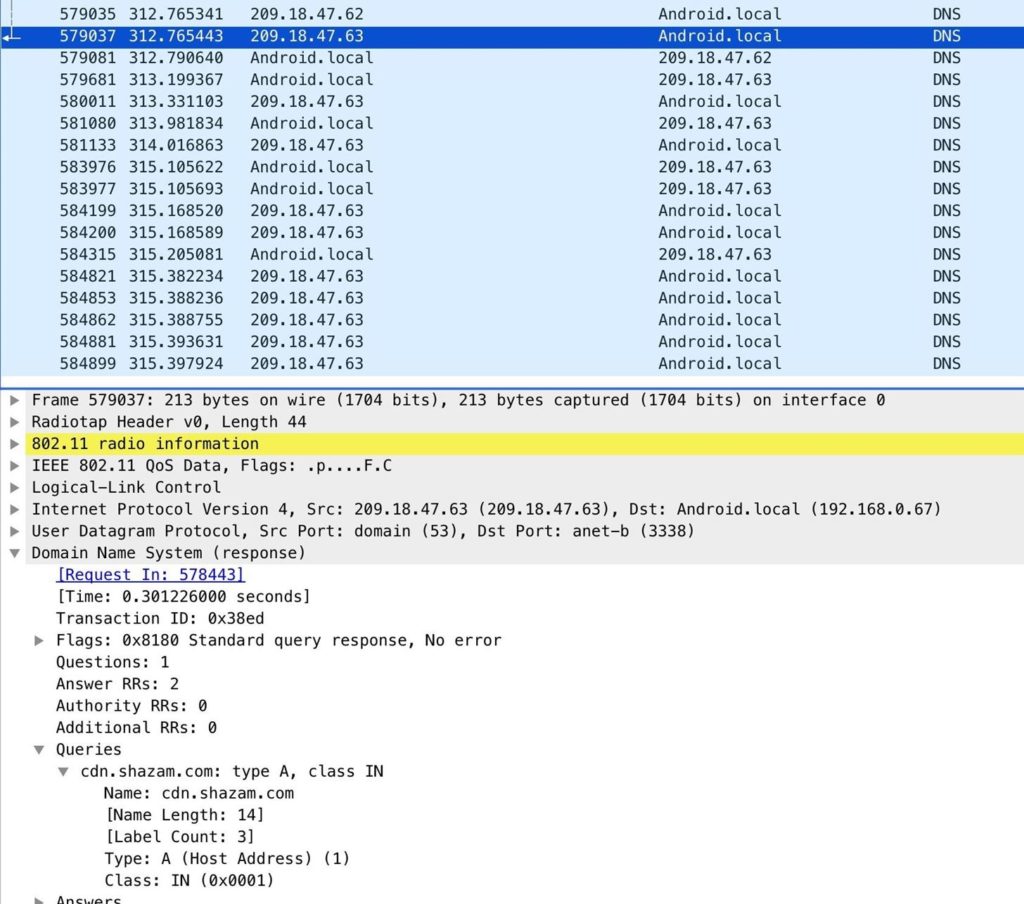

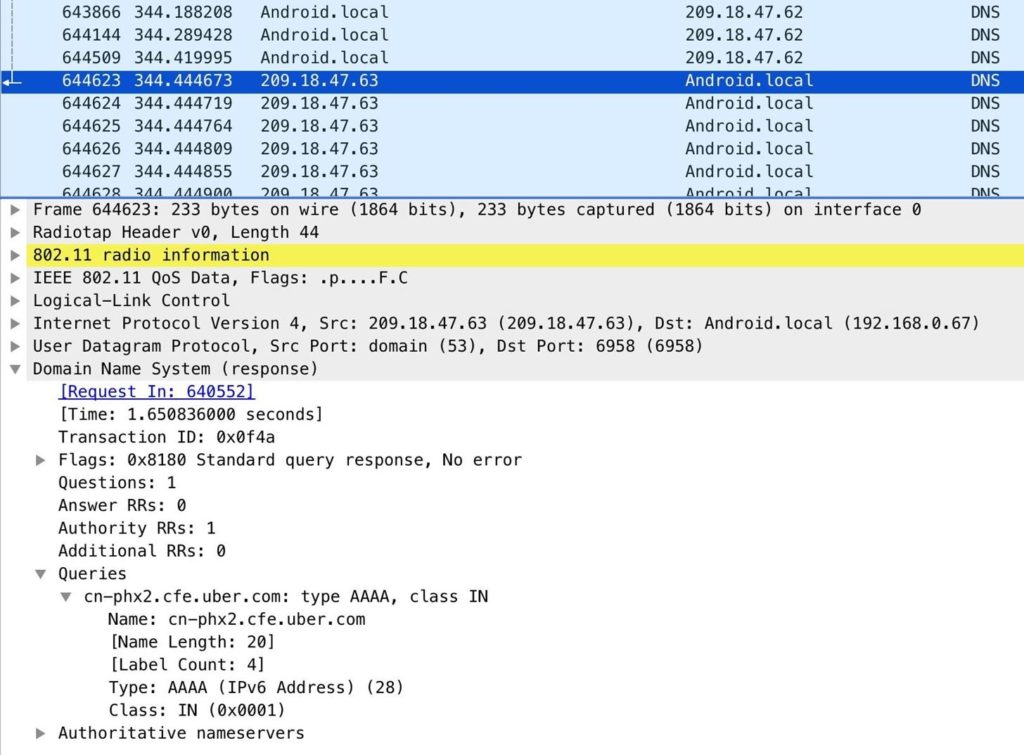

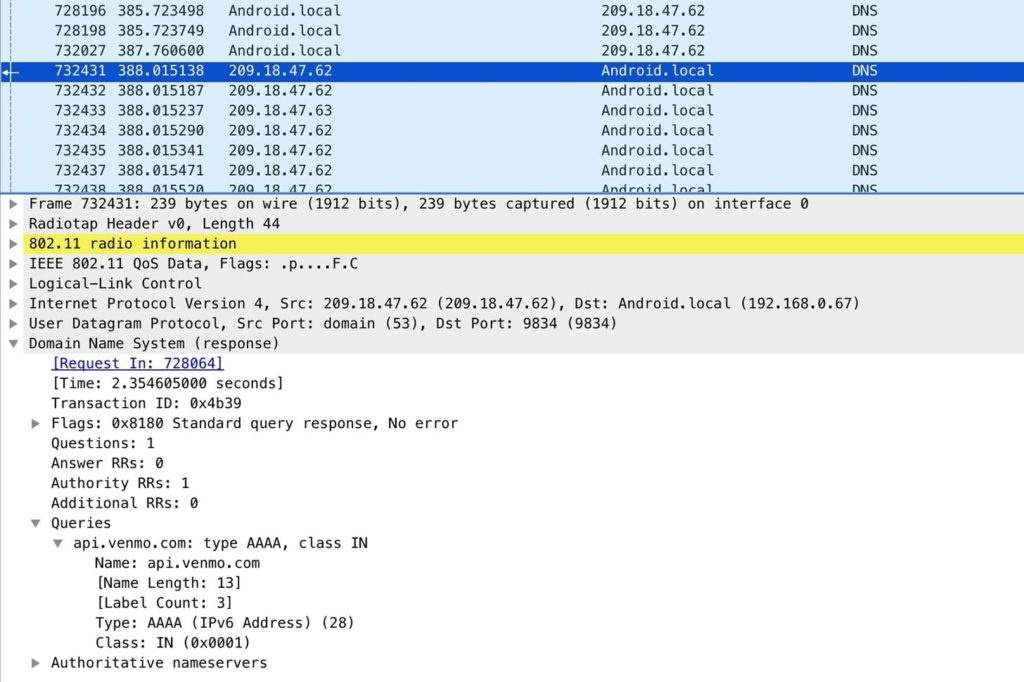

Để xem các gói thú vị, chúng tôi sẽ bắt đầu với các yêu cầu DNS. Yêu cầu DNS là cách các ứng dụng đảm bảo các địa chỉ IP mà chúng được cho là kết nối với không thay đổi. Họ sẽ được chuyển hướng đến các tên miền thường có tên ứng dụng trong đó, khiến việc xem ứng dụng nào đang chạy trên điện thoại iPhone hoặc Android trở nên tầm thường và thực hiện các yêu cầu.

Để xem các yêu cầu này, chúng tôi sẽ sử dụng hai bộ lọc chụp, dns và http , sẽ cho chúng tôi thấy dấu vân tay rõ ràng nhất mà ứng dụng để lại qua Wi-Fi. Đầu tiên, nhập dns vào thanh bộ lọc chụp và nhấn Enter . Nếu điều này không hiệu quả, hãy thử chuyển đổi giữa PSK và mật khẩu một vài lần. Nó hút, nhưng đôi khi nó sẽ bắt đầu làm việc.

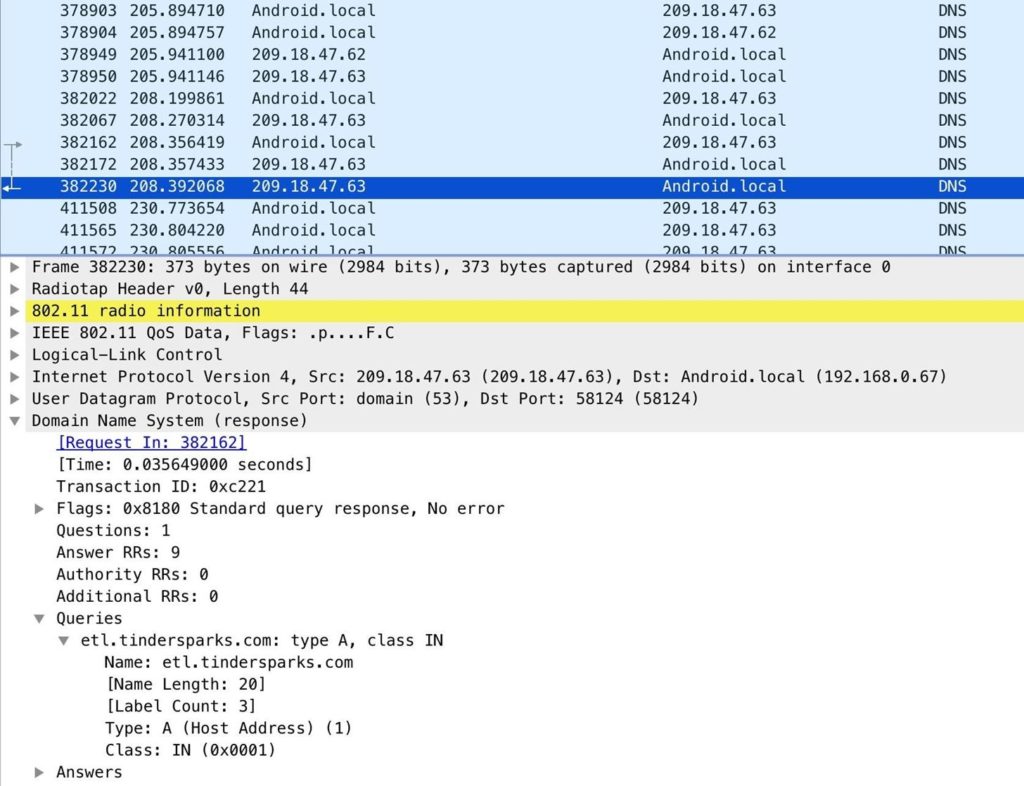

Nếu mục tiêu của bạn cảm thấy cô đơn, bạn có thể thấy phản hồi bên dưới. Tinder gọi tên miền Tinderparks.com, cũng như rất nhiều dịch vụ khác. Yêu cầu này là một trong những rõ ràng nhất.

Mặc dù sử dụng Signal là một ý tưởng tốt, nhưng sử dụng nó với VPN là một ý tưởng tốt hơn. Nguyên nhân? Ngay cả việc mở Tín hiệu cũng tạo ra trao đổi bên dưới, xác định rõ rằng người dùng đang liên lạc với một trình nhắn tin được mã hóa.

Cố gắng tìm để lại dấu vân tay sau đây.

Mở ứng dụng để gọi Uber sẽ tạo ra các yêu cầu bạn thấy bên dưới.

Dưới đây, chúng tôi thấy hiệu quả của việc mở Venmo và ứng dụng để chuyển tiền. Có vẻ như một thời điểm tốt để chuyển hướng yêu cầu này ở nơi khác.

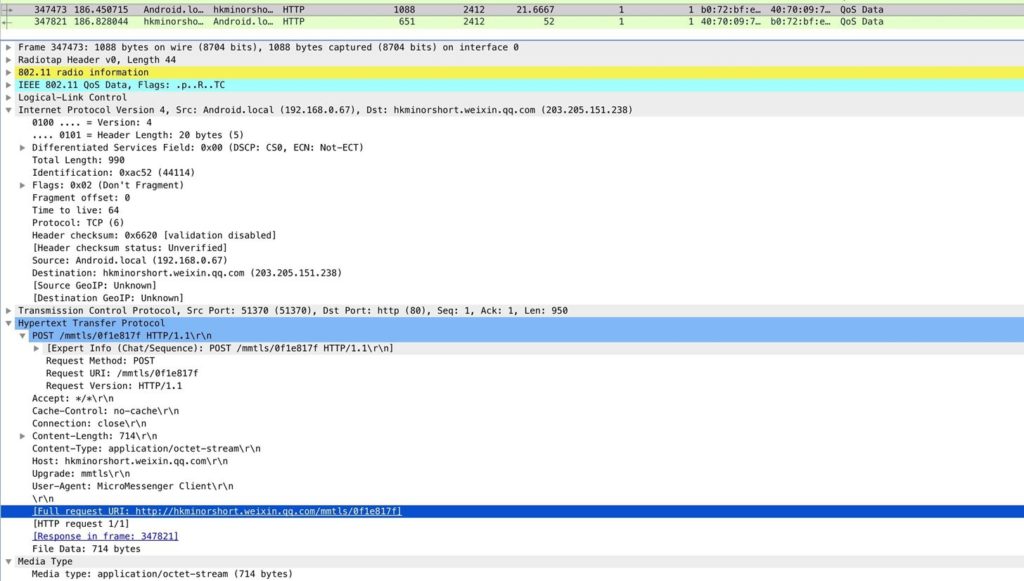

2 gói HTTP

Tiếp theo, chúng ta có thể thấy có một số yêu cầu web không an toàn bằng cách sử dụng bộ lọc chụp http . Các bộ lọc chụp này chứa thông tin như useragent, sẽ cho chúng ta biết loại thiết bị đang kết nối. Chúng ta có thể kiểm tra điều này bằng cách nhấp vào các gói và mở rộng tab “Giao thức truyền siêu văn bản”.

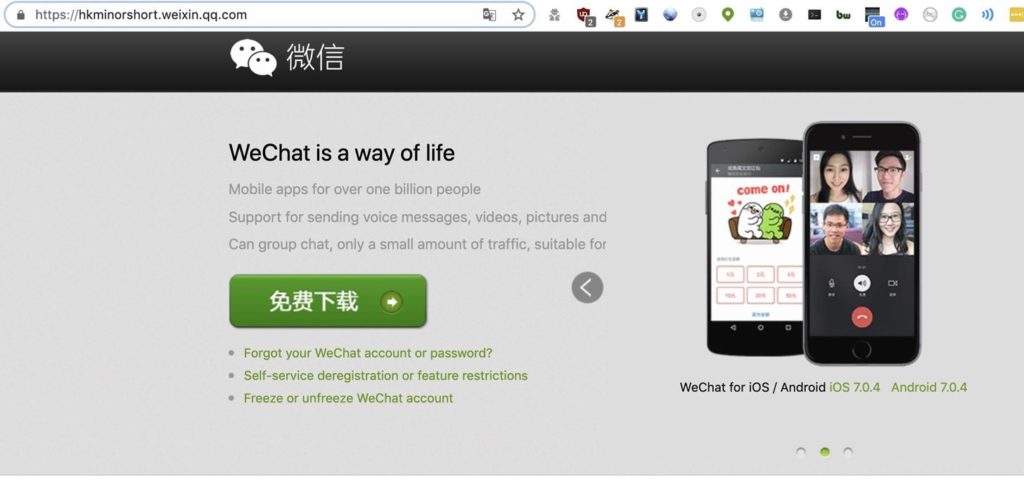

Trong ví dụ này, chúng ta có thể thấy các yêu cầu HTTP không an toàn đến máy chủ trò chuyện. Cái quái gì đây? Chỉ kiểm tra gói và giải quyết tên miền cho chúng tôi câu trả lời ngay lập tức. Đó là WeChat! Điện thoại này đã được cài đặt WeChat và hơn nữa, các liên lạc phát ra từ nó không được mã hóa hoàn toàn.

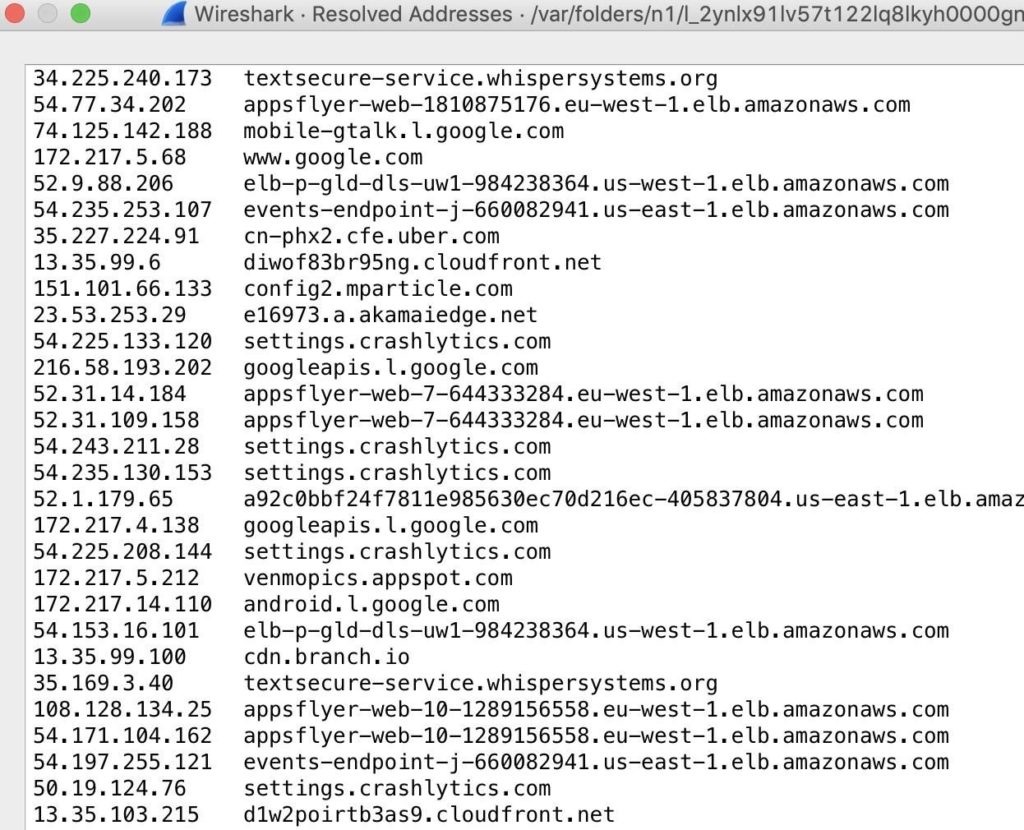

Nếu chúng tôi muốn xem mọi thứ đã được giải quyết, chúng tôi có thể nhấp vào tab menu “Thống kê” và chọn “Địa chỉ đã giải quyết” để xem tất cả các tên miền đã được giải quyết trong suốt quá trình chụp. Đây phải là danh sách dịch vụ giặt ủi mà thiết bị đang kết nối thông qua các ứng dụng đang chạy trên thiết bị.

Sự cố này làm cho nó dễ dàng hơn để xem mục tiêu là gì.

Wireshark làm cho mạng Wi-Fi trở thành một điều rủi ro

Loại giám sát này có vẻ xâm lấn, nhưng bạn nên nhớ rằng nhà cung cấp dịch vụ internet của bạn cũng giữ một bản ghi thông tin này và có quyền bán thông tin. Nếu bạn muốn ngăn chặn kiểu rình mò này, bạn nên có một VPN như Mullvad hoặc PIA cho phép bạn ẩn ngay cả lưu lượng truy cập cục bộ đằng sau mã hóa mạnh. Ở một nơi mà bạn có thể đang làm gì đó nhạy cảm qua kết nối dữ liệu, bạn cũng nên cân nhắc sử dụng dữ liệu di động bất cứ khi nào có thể để ngăn chặn kiểu tấn công này.