Citrix cuối cùng đã bắt đầu tung ra các bản vá bảo mật cho một lỗ hổng nghiêm trọng trong phần mềm ADC và Gateway mà những kẻ tấn công bắt đầu khai thác trong tự nhiên hồi đầu tháng này sau khi công ty tuyên bố sự tồn tại của vấn đề mà không đưa ra bất kỳ sửa chữa vĩnh viễn nào.

Tôi ước mình có thể nói, “muộn còn hơn không”, nhưng vì tin tặc không lãng phí thời gian hay bỏ lỡ bất kỳ cơ hội nào để khai thác các hệ thống dễ bị tấn công, ngay cả một cửa sổ thời gian ngắn đã dẫn đến sự thỏa hiệp của hàng trăm hệ thống Citrix ADC và Gateway. .

Như đã giải thích trước đó, lỗ hổng, được theo dõi là CVE-2019-19781, là một vấn đề truyền tải đường dẫn có thể cho phép những kẻ tấn công từ xa không được xác thực thực thi mã tùy ý trên một số phiên bản của sản phẩm Citrix ADC và Gateway, cũng như trên hai phiên bản cũ hơn của Citrix SD-WAN WANOP.

Được xếp hạng quan trọng với điểm cơ bản CVSS v3.1 9,8, vấn đề được phát hiện bởi Mikhail Klyuchnikov, một nhà nghiên cứu bảo mật tại Công nghệ Tích cực, người đã báo cáo có trách nhiệm với Citrix vào đầu tháng 12.

Lỗ hổng đang tích cực bị khai thác trong tự nhiên kể từ tuần trước bởi hàng chục nhóm hack và những kẻ tấn công cá nhân khác nhờ vào việc phát hành công khai nhiều mã khai thác bằng chứng khái niệm .

Theo các chuyên gia an ninh mạng , tính đến ngày hôm nay, có hơn 15.000 máy chủ Citrix ADC và Gateway dễ bị truy cập công khai mà kẻ tấn công có thể khai thác qua đêm để nhắm vào các mạng doanh nghiệp tiềm năng.

Các chuyên gia của FireEye đã tìm thấy một chiến dịch tấn công trong đó ai đó đang xâm phạm các Citrix ADC dễ bị tổn thương để cài đặt một trọng tải chưa từng thấy trước đây, được đặt tên là ” NotRobin “, quét các hệ thống tìm kiếm tiền điện tử và phần mềm độc hại do những kẻ tấn công tiềm năng khác triển khai và loại bỏ chúng để duy trì truy cập backlink độc quyền.

khai thác các thiết bị NetScaler bằng CVE-2019-19781 để thực thi các lệnh shell trên thiết bị bị xâm nhập”, FireEye nói.

“FireEye tin rằng diễn viên đằng sau NOTROBIN đã xâm phạm cơ hội các thiết bị NetScaler, có thể để chuẩn bị cho một chiến dịch sắp tới. Họ loại bỏ phần mềm độc hại đã biết khác, có khả năng tránh bị quản trị viên phát hiện.”

Dòng thời gian Patch Citrix: Luôn cập nhật để cập nhật phần mềm khác!

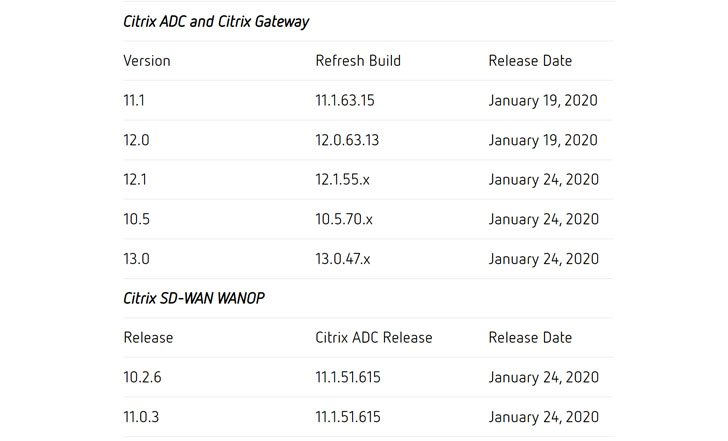

Tuần trước Citrix đã công bố một dòng thời gian , hứa hẹn sẽ phát hành các bản cập nhật firmware đã vá cho tất cả các phiên bản được hỗ trợ của phần mềm ADC và Gateway trước cuối tháng 1 năm 2020, như được hiển thị trong biểu đồ.

Là một phần của đợt cập nhật đầu tiên , Citrix hôm nay đã phát hành bản vá vĩnh viễn cho các phiên bản ADC 11.1 và 12.0 cũng áp dụng cho “ADC và Gateway VPX được lưu trữ trên ESX, Hyper-V, KVM, XenServer, Azure, AWS, GCP hoặc trên Citrix Thiết bị phân phối dịch vụ ADC (SDX). “

“Cần nâng cấp tất cả các phiên bản Citrix ADC và Citrix Gateway 11.1 (MPX hoặc VPX) để xây dựng 11.1.63.15 để cài đặt các bản sửa lỗi lỗ hổng bảo mật. Cần phải nâng cấp tất cả các phiên bản Citrix ADC và Citrix Gateway 12.0 (MPX hoặc VPX) để xây dựng 12.0.63.13 để cài đặt các bản sửa lỗi lỗ hổng bảo mật, “Citrix nói trong lời khuyên của mình.

“Chúng tôi kêu gọi khách hàng cài đặt các bản sửa lỗi này ngay lập tức”, công ty cho biết. “Nếu bạn chưa làm như vậy, bạn cần áp dụng biện pháp giảm thiểu được cung cấp trước đó cho các phiên bản ADC 12.1, 13, 10.5 và SD-WAN WANOP phiên bản 10.2.6 và 11.0.3 cho đến khi có bản sửa lỗi cho các phiên bản đó.”

Công ty cũng cảnh báo rằng khách hàng có nhiều phiên bản ADC trong sản xuất phải áp dụng phiên bản vá chính xác cho từng hệ thống riêng biệt.

Bên cạnh việc cài đặt các bản vá có sẵn cho các phiên bản được hỗ trợ và áp dụng giảm thiểu được khuyến nghị cho các hệ thống chưa được vá, các quản trị viên Citrix ADC cũng được khuyên nên theo dõi nhật ký thiết bị của họ để biết các cuộc tấn công.