Hai công cụ được tích hợp trong Bảng điều khiển quản lý IAM này rất hữu ích khi tiến hành đánh giá bảo mật, cho phép bạn kiểm tra các chính sách IAM, quyền truy cập cụ thể của người dùng và truy cập tài khoản chéo và thậm chí gửi cho bạn các vấn đề cảnh báo được phát hiện.

Đánh giá bảo mật thường xuyên là quan trọng

Nếu bạn có nhiều nhân viên và sử dụng người dùng IAM cho tài khoản nhân viên, bạn nên thực hiện đánh giá bảo mật thường xuyên để đảm bảo chính sách của bạn được kiểm tra. Vì người dùng có thể có nhiều chính sách được đính kèm vào tài khoản của họ, nên có thể trượt lên và vô tình cung cấp cho người dùng nhiều quyền hơn mức họ cần. Nếu không có đánh giá bảo mật, người dùng đó sẽ tiếp tục có quyền nâng cao cho đến khi có người thông báo.

Vấn đề trở nên trầm trọng hơn với nhiều tài khoản. Việc các công ty lớn sử dụng các tổ chức AWS để phân tách tài khoản của họ vào các môi trường phát triển, thử nghiệm, dàn dựng và sản xuất là điều khá phổ biến . Điều này giữ cho mọi thứ riêng biệt và cho phép môi trường phát triển có nhiều quyền lỏng lẻo hơn.

Thiết lập quyền truy cập tài khoản chéo rất dễ dàng; ví dụ: bạn có thể cung cấp cho người dùng trong môi trường phát triển quyền truy cập vào một số tài nguyên nhất định trong môi trường thử nghiệm. Bạn sẽ muốn đảm bảo rằng môi trường sản xuất bị khóa nhiều hơn và không cho phép truy cập vào các tài khoản bên ngoài không cần đến nó. Và, tất nhiên, nếu bạn làm việc với một công ty khác, bạn có thể cấp cho họ quyền truy cập liên kết vào một số tài nguyên của bạn. Bạn sẽ muốn đảm bảo rằng điều này được thiết lập đúng, nếu không nó có thể trở thành một vấn đề bảo mật.

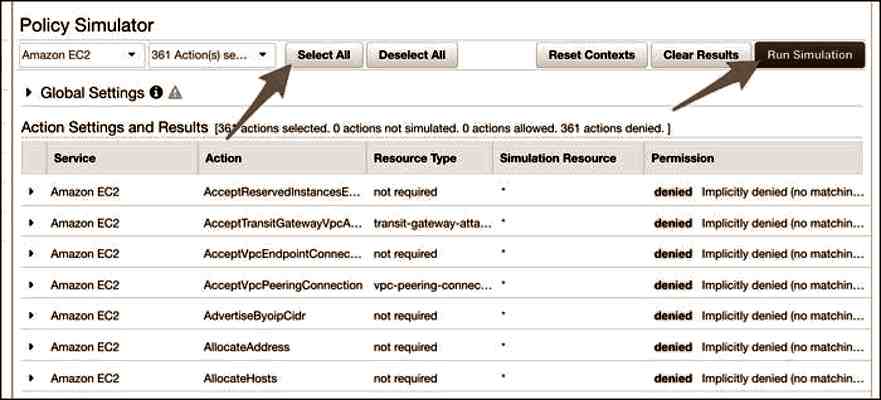

Trình mô phỏng chính sách Kiểm tra quyền truy cập trên mỗi tài khoản

Trình mô phỏng chính sách khá đơn giản trong khái niệm. Bạn chọn một tài khoản và nó thừa nhận các quyền của tài khoản đó và mô phỏng các yêu cầu API để kiểm tra tài nguyên nào mà tài khoản đó có quyền truy cập.

Đi qua Bảng điều khiển quản lý IAM để dùng thử. Chọn người dùng, nhóm hoặc vai trò từ thanh bên trái và chọn dịch vụ để kiểm tra.

Bạn có thể kiểm tra trực tiếp các lệnh gọi API riêng lẻ bằng cách chọn một hành động cụ thể, nhưng sẽ hữu ích hơn rất nhiều khi chỉ đơn giản là Chọn Chọn Tất cả và tự động kiểm tra mọi hành động có thể. Điều này có thể bắt lỗi trong đó, ví dụ, bạn đã cấp cho người dùng quyền truy cập ghi vào nhóm (dự định cấp cho họ quyền tải lên), nhưng đã bỏ lỡ thực tế là quyền ghi cũng cho phép xóa.

Nếu bạn nhấp vào một hành động, bạn sẽ được hiển thị Chính sách và quy tắc IAM nào cho phép người dùng đó truy cập vào tài nguyên đó. Bạn có thể chỉnh sửa và tạo Chính sách IAM mới trực tiếp tại đây, biến nó thành một loại IDE cho IAM. Thực sự, đó là tất cả các Trình mô phỏng chính sách của IAM, nhưng nó đủ hữu ích để nó không cần phải quá hào nhoáng.

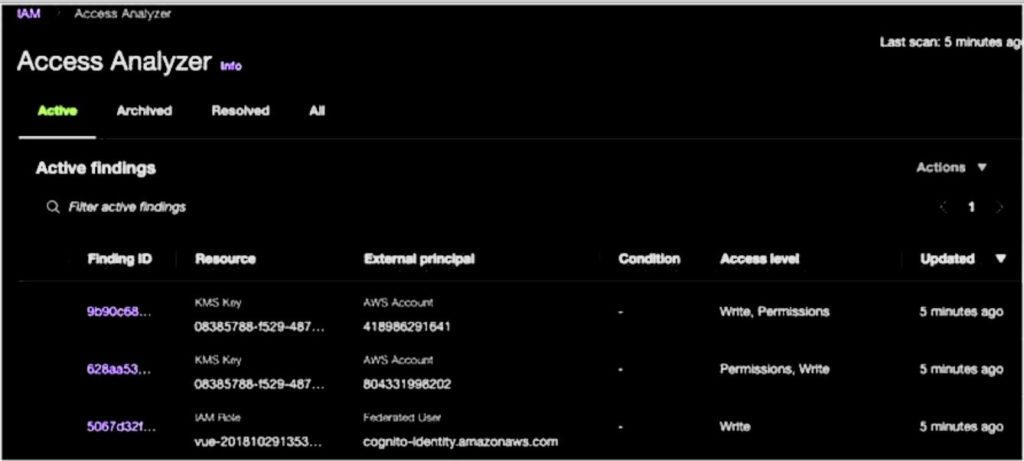

Phân tích truy cập xác định các vấn đề với quyền truy cập nhiều tài khoản

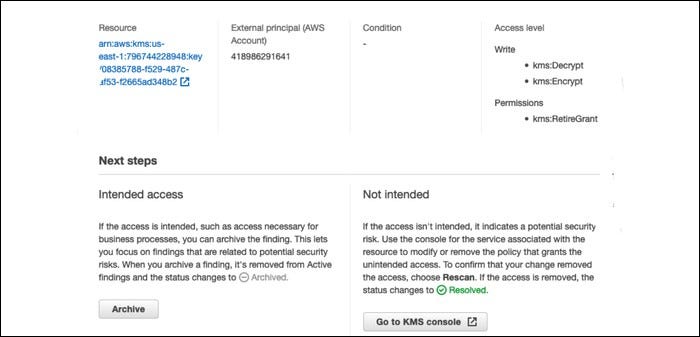

Trình phân tích truy cập là một bổ sung mới cho bộ IAM có thể tự động phát hiện các sự cố trong cài đặt IAM của bạn, đặc biệt khi cho phép các tài nguyên bên ngoài vòng tròn tin cậy của bạn. Ví dụ: nếu bạn có khóa KMS trong môi trường sản xuất có thể được truy cập bởi ai đó trong môi trường phát triển, Trình phân tích truy cập sẽ phát hiện điều đó và gửi cho bạn một cảnh báo.

Nó hoàn toàn miễn phí và chạy trong nền của tài khoản AWS của bạn, kiểm tra thường xuyên và cảnh báo bạn về các vấn đề. Không có lý do gì để không kích hoạt nó.

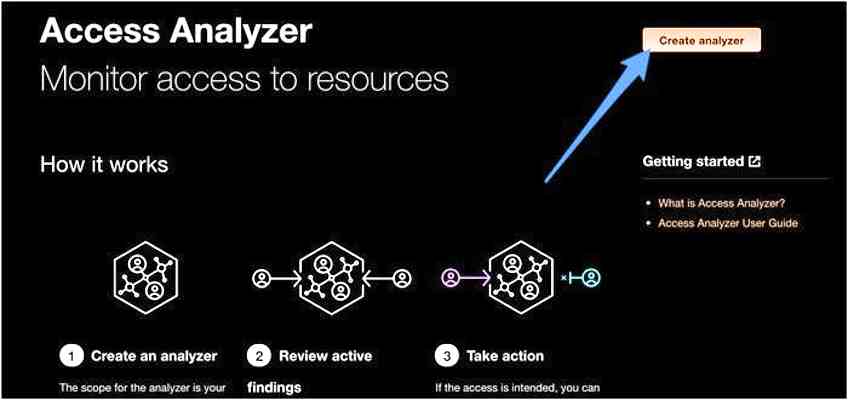

Trụ sở để các tab Truy cập Analyzer của Management Console IAM, và nhấp vào “Tạo Analyzer.”

Nó sẽ tự động chạy khi được tạo và nếu mọi thứ đều tốt, bạn sẽ không thấy gì khác, chỉ là một danh sách trống các kết quả. Nếu nó tìm thấy thứ gì đó, bạn sẽ được thông báo và nó sẽ xuất hiện trong danh sách phát hiện.

Từ đây, bạn sẽ có thể đánh dấu nếu việc tìm kiếm được dự định truy cập hoặc không có ý định.

Nếu nó gây ra nhiều lỗi tích cực, bạn có thể thiết lập bộ lọc theo Quy tắc lưu trữ của.