Các chuyên gia an ninh mạng đều lặp lại điều tương tự – các cuộc tấn công mạng sẽ ngày càng lan rộng và họ sẽ tiếp tục gây ra các mối đe dọa nghiêm trọng đối với tất cả người dùng công nghệ.

Các doanh nghiệp, đặc biệt, đã trở thành mục tiêu chính cho tội phạm mạng do bản chất của dữ liệu và thông tin họ xử lý và lưu trữ.

Năm 2018 chứng kiến một loạt các vi phạm dữ liệu nhắm vào các doanh nghiệp lớn dẫn đến việc đánh cắp hồ sơ cá nhân và tài chính của hàng triệu khách hàng.

Trở thành nạn nhân của các cuộc tấn công mạng có thể đối phó với một cú đánh tài chính lớn đối với các doanh nghiệp vì chi phí xử lý một cuộc tấn công đã tăng lên trung bình 1,1 triệu đô la. Nó thậm chí có thể tàn phá nhiều hơn đối với các doanh nghiệp vừa và nhỏ.

60 phần trăm của các hoạt động nhỏ hơn này đóng cửa trong vòng sáu tháng sau khi không thể phục hồi sau các cuộc tấn công mạng. Nhưng ngoài các chi phí tiền tệ này, các công ty cũng có thể mất uy tín và niềm tin của khách hàng.

Không cần phải nói, các doanh nghiệp phải cải thiện việc bảo vệ cơ sở hạ tầng và mạng lưới của họ chống lại các cuộc tấn công mạng.

May mắn thay, không gian an ninh mạng đã liên tục làm việc trên các phát triển để theo kịp các mối đe dọa đang phát triển. Dưới đây là năm công cụ mà các doanh nghiệp nên xem xét thêm vào kho vũ khí của mình để tăng cường phòng thủ.

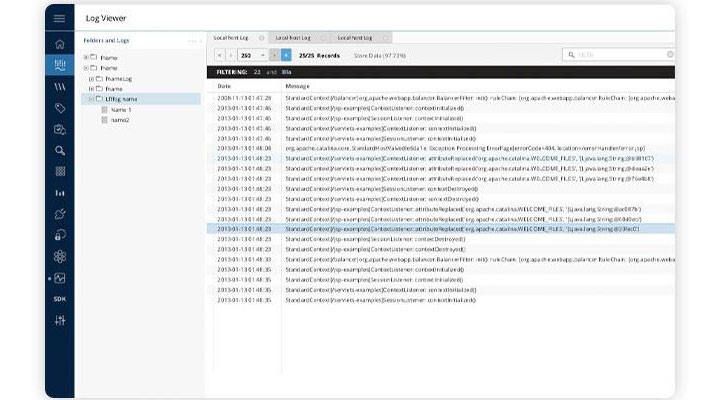

Phân tích nhật ký – XpoLog

Các công ty phải biết chính xác những gì đang xảy ra trong cơ sở hạ tầng của họ. May mắn thay, máy tính và thiết bị kỹ thuật số có các cơ chế ghi nhật ký được xây dựng trong bản ghi đó, nếu không nói là tất cả, các quy trình tính toán diễn ra bên trong chúng. Nhật ký có thể tiết lộ các mô hình và xu hướng có thể là dấu hiệu của vi phạm bảo mật hoặc phần mềm độc hại.

Tuy nhiên, vì các tệp nhật ký về cơ bản là các bãi chứa thông tin được lưu trữ ở định dạng văn bản thuần túy, thực hiện phân tích nhật ký theo cách thủ công có thể là một quá trình khó khăn.

Một cách để khai thác hiệu quả các bản ghi là sử dụng một công cụ phân tích nhật ký như XpoLog . Giải pháp thu thập các tệp nhật ký từ các nguồn như máy chủ, thiết bị đầu cuối và ứng dụng trong thời gian thực.

Sử dụng trí tuệ nhân tạo (AI), sau đó phân tích và phân tích thông tin có trong các nhật ký này để xác định các mẫu báo động. Thông tin chi tiết được tạo ra từ phân tích có thể dễ dàng thông báo cho quản trị viên về bất kỳ vấn đề nào cần được chú ý

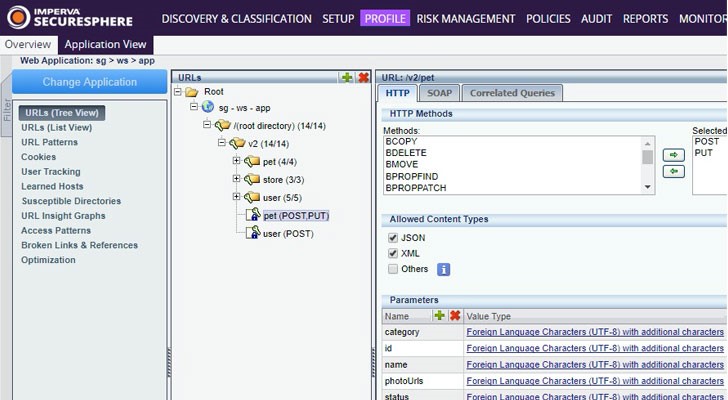

Ứng dụng và bảo vệ dữ liệu – Imperva

Những kẻ tấn công liên tục thăm dò cơ sở hạ tầng, do đó, điều quan trọng là phải có các cơ chế ngăn chặn ngay lập tức lưu lượng độc hại truy cập vào các tài nguyên mạng chính như ứng dụng web và cơ sở dữ liệu.

Điều này có thể được thực hiện thông qua việc sử dụng tường lửa ứng dụng web (WAFs) và các dịch vụ bảo vệ dữ liệu.

Imperva là một tên tuổi hàng đầu trong WAF và giảm thiểu tấn công từ chối dịch vụ (DDoS) phân tán. Hầu hết các tổ chức hiện duy trì cơ sở hạ tầng lai bao gồm các thiết bị tại chỗ và các thành phần đám mây như thể hiện, lưu trữ và kho dữ liệu.

WAF của Imperva có thể được triển khai để bảo vệ các tài nguyên này. Nó cấu hình lưu lượng truy cập và giao dịch được thực hiện và ngăn chặn lưu lượng truy cập và hành động độc hại truy cập vào các thành phần này.

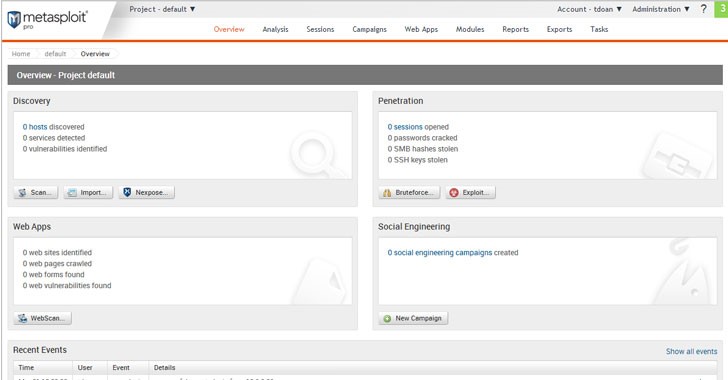

Kiểm tra thâm nhập – Metasploit

Tích hợp các công cụ bảo mật vào cơ sở hạ tầng là một điều; kiểm tra nếu họ thực sự làm việc là một người khác.

Các công ty không nên chờ đợi các cuộc tấn công mạng thực sự xảy ra để tìm hiểu xem các giải pháp của họ có được thực hiện đúng không. Họ có thể chủ động và tự kiểm tra phòng thủ của mình.

Quản trị viên có thể thực hiện kiểm tra thâm nhập bằng cách sử dụng các khung như Metasploit. Đây là một công cụ nguồn mở có thể được cấu hình để quét các khai thác và thậm chí triển khai một trọng tải cho các hệ thống dễ bị tấn công.

Metasploit cũng có các công cụ trốn tránh chọn lọc có khả năng phá vỡ các biện pháp bảo mật hiện có. Nó có thể được sử dụng trên các hệ thống Windows, Linux và Mac OS X.

Khám phá những lỗ hổng trong bảo mật giúp các công ty có cơ hội khắc phục những vấn đề này trước khi một cuộc tấn công thực sự xảy ra.

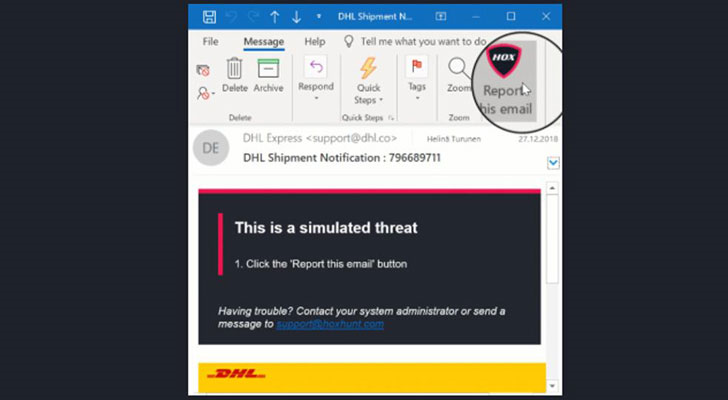

Chống lừa đảo – Hoxhunt

Yếu tố con người tiếp tục là lỗ hổng lớn nhất trong chuỗi an ninh mạng của công ty.

Hơn 90 phần trăm các vi phạm an ninh được tìm thấy là do lỗi của con người. Đây là lý do tại sao tội phạm mạng vẫn tích cực sử dụng các cuộc tấn công kỹ thuật xã hội như lừa đảo để thử và thỏa hiệp cơ sở hạ tầng.

Các cuộc tấn công như vậy lừa người dùng từ bỏ thông tin đăng nhập hoặc cài đặt phần mềm độc hại vào hệ thống của họ.

trang web https://hoxhunt.com giải quyết vấn đề này bằng cách dạy người dùng cách kiểm tra xem email có phải là tin nhắn lừa đảo hay trang web độc hại hay không.

Các công ty có thể đào tạo người dùng bằng cách sử dụng các cuộc tấn công lừa đảo giả lập. Công cụ điều khiển AI của Hoxhunt thậm chí còn cá nhân hóa các cuộc tấn công này để sao chép các cuộc tấn công trong thế giới thực trông như thế nào.

Người dùng có thể báo cáo các cuộc tấn công này thông qua một plugin đặc biệt và họ nhận được phản hồi ngay lập tức về mức độ họ đã thực hiện.

Không phải tất cả các cuộc tấn công tìm cách vi phạm và đánh cắp thông tin từ các công ty. Các doanh nghiệp cũng phải cảnh giác với các cuộc tấn công gian lận.

Tin tặc và kẻ lừa đảo hiện có quyền truy cập vào hàng triệu thông tin cá nhân và tài chính hợp lệ từ các vi phạm dữ liệu trước đó để chúng có thể dễ dàng thao túng các kênh thương mại điện tử của doanh nghiệp, gây thiệt hại hàng tỷ đô la trên toàn cầu.

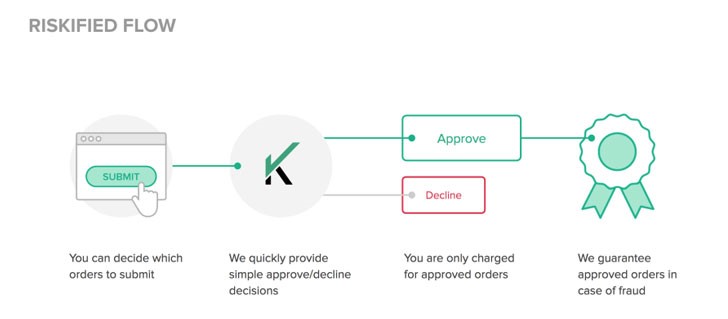

Các giải pháp như Riskified cung cấp các phương tiện toàn diện để ngăn chặn gian lận trực tuyến trong suốt quá trình giao dịch trực tuyến.

Rủi ro sử dụng học máy để phân tích từng giao dịch và chỉ cho phép các đơn đặt hàng hợp pháp được xử lý. Nó cũng cung cấp tính năng thanh toán động tự động điều chỉnh dựa trên hồ sơ rủi ro của khách hàng, cung cấp nhiều phương tiện khác nhau để khách hàng xác minh giao dịch mua hàng của họ.

Chẳng hạn, một khách hàng có hồ sơ rủi ro cao hơn có thể được yêu cầu thực hiện các bước xác minh bổ sung mà không từ chối hoàn toàn các giao dịch.

Cần đầu tư

Một chiến lược an ninh mạng hiệu quả đòi hỏi các doanh nghiệp bao gồm tất cả các lĩnh vực có thể bị kẻ tấn công khai thác. Điều này đòi hỏi phải áp dụng một bộ công cụ và giải pháp toàn diện để giữ an toàn cho cơ sở hạ tầng của họ. Thực hiện và tích hợp các giải pháp này đòi hỏi phải chi tiêu.

Nhưng xem xét các chi phí mà nạn nhân của các cuộc tấn công mạng mang lại, chỉ nên thận trọng khi thực hiện các khoản đầu tư này. Đó đơn giản là thực tế của việc kinh doanh trong bối cảnh kỹ thuật số cao này.