Các nhà nghiên cứu về an ninh mạng tại Reason Labs, bộ phận nghiên cứu mối đe dọa của nhà cung cấp giải pháp bảo mật Reason Cybersecurance , hôm nay đã tiết lộ chi tiết về lỗ hổng mà họ phát hiện gần đây trong ứng dụng Facebook Messenger cho Windows.

Lỗ hổng, nằm trong phiên bản Messenger 460.16, có thể cho phép kẻ tấn công tận dụng ứng dụng để thực thi các tệp độc hại đã có trên hệ thống bị xâm nhập nhằm cố gắng giúp phần mềm độc hại truy cập liên tục / mở rộng.

Reason Labs đã chia sẻ phát hiện của mình với Facebook vào tháng 4, sau đó, công ty truyền thông xã hội đã nhanh chóng vá lỗ hổng bằng việc phát hành phiên bản cập nhật của Facebook Messenger cho người dùng Windows thông qua cửa hàng Microsoft.

Theo các nhà nghiên cứu, ứng dụng dễ bị tấn công kích hoạt lệnh gọi Windows Powershell từ đường dẫn C: \ python27. Đường dẫn này thường được tạo khi cài đặt phiên bản 2.7 của Python và không tồn tại trong hầu hết các cài đặt Windows.

Kẻ tấn công có thể chiếm quyền điều khiển các cuộc gọi như vậy nhằm tải các tài nguyên không tồn tại để thực hiện phần mềm độc hại. Hơn nữa, vì thư mục được nhắm mục tiêu cũng ở vị trí toàn vẹn thấp, các chương trình độc hại có thể truy cập vào đường dẫn mà không có đặc quyền của quản trị viên.

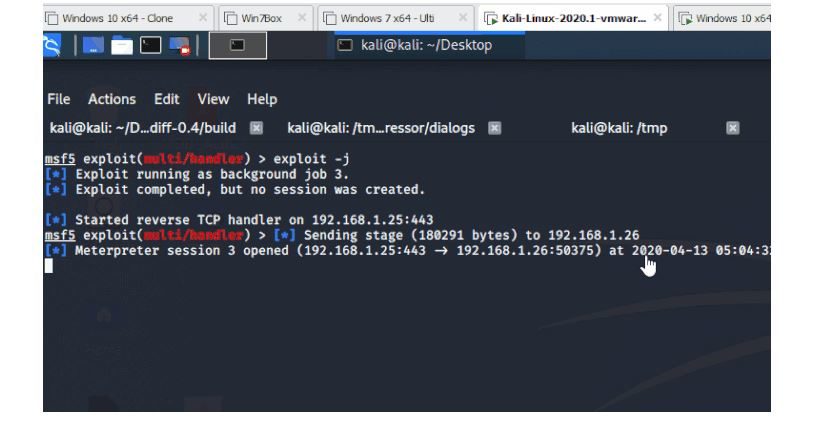

Để kiểm tra xem lỗ hổng có thể khai thác được hay không, nhóm đã tạo ra một vỏ ngược được ngụy trang thành Powershell.exe và triển khai nó vào thư mục Python. Sau đó, họ chạy ứng dụng Messenger, đã kích hoạt cuộc gọi, thực hiện thành công lớp vỏ ngược, do đó chứng minh rằng các tác nhân độc hại có thể khai thác lỗ hổng cho các cuộc tấn công dai dẳng.

Thông thường, những kẻ tấn công sử dụng các phương pháp kiên trì dựa vào các khóa đăng ký, các tác vụ theo lịch trình và các dịch vụ để duy trì quyền truy cập tích cực vào hệ thống. Loại lỗ hổng đặc biệt này được coi là phức tạp hơn để khai thác.

Kẻ tấn công cần phải quan sát nếu một ứng dụng đang thực hiện một cuộc gọi không mong muốn hoặc đi sâu vào mã nhị phân của ứng dụng để tìm một chức năng thực hiện cuộc gọi như vậy.

Lỗ hổng đã được sửa trong phiên bản 480.5, đây là bản phát hành gần đây nhất mà Reason đã thử nghiệm. Người dùng đang chạy phiên bản thiếu sót nên cập nhật lên phiên bản mới nhất.

Mặc dù không có dấu hiệu nào cho thấy lỗ hổng đã bị khai thác trước khi phát hiện ra Lý do, những lỗ hổng như vậy rất rủi ro.

Các tác nhân độc hại có thể sử dụng các lỗ hổng như vậy để duy trì quyền truy cập vào các thiết bị trong thời gian dài. Truy cập liên tục như vậy có thể cho phép họ thực hiện các hack khác, bao gồm cấy ransomware và lọc dữ liệu và vi phạm.

Các nhóm đe dọa cũng sử dụng các phương pháp liên tục để thực hiện các vụ hack chuyên biệt nhắm vào các tổ chức tài chính, văn phòng chính phủ và các cơ sở công nghiệp khác.

Ngoài ra, mối đe dọa có thể đã lan rộng nếu lỗ hổng được khai thác. Facebook Messenger có 1,3 tỷ người dùng hoạt động mỗi tháng. Trong khi con số này chiếm tất cả người dùng trên các thiết bị, nhiều người truy cập dịch vụ thông qua các máy chạy trên Windows của họ.

Điều này càng trở nên đáng lo ngại hơn khi các ứng dụng nhắn tin đang được sử dụng đáng kể trong đại dịch coronavirus đang diễn ra. Do hạn chế đi lại, khóa máy và buộc phải sắp xếp công việc tại nhà, người dùng phụ thuộc rất nhiều vào các ứng dụng nhắn tin và công cụ hội nghị video để liên lạc và cộng tác.

Messenger của Facebook là một trong những ứng dụng được sử dụng phổ biến. Vào tháng 3, Facebook đã báo cáo mức tăng 50% trong nhắn tin và tăng 1.000 phần trăm thời gian trong nhóm trong các cuộc gọi có ba người tham gia trở lên.