Có một dòng phần mềm độc hại mới xuất hiện trên Internet đã lây nhiễm hàng ngàn máy tính trên toàn thế giới và rất có thể, chương trình chống vi-rút của bạn sẽ không thể phát hiện ra.

Tại sao? Đó là bởi vì, thứ nhất, đó là phần mềm độc hại không mã tiên tiến và thứ hai, nó chỉ sử dụng các tiện ích hệ thống tích hợp hợp pháp và các công cụ của bên thứ ba để mở rộng chức năng và thỏa hiệp máy tính, thay vì sử dụng bất kỳ đoạn mã độc hại nào.

Kỹ thuật mang các công cụ hợp pháp của riêng nó có hiệu quả và hiếm khi được phát hiện trong tự nhiên, giúp kẻ tấn công pha trộn các hoạt động độc hại của chúng với hoạt động mạng thông thường hoặc các tác vụ quản trị hệ thống trong khi để lại ít dấu chân hơn.

Được phát hiện độc lập bởi các nhà nghiên cứu an ninh mạng tại Microsoft và Cisco Talos, phần mềm độc hại – được đặt tên là ” Nodersok ” và ” Divergent ” – chủ yếu được phân phối thông qua các quảng cáo trực tuyến độc hại và lây nhiễm cho người dùng bằng cách sử dụng tấn công tải xuống.

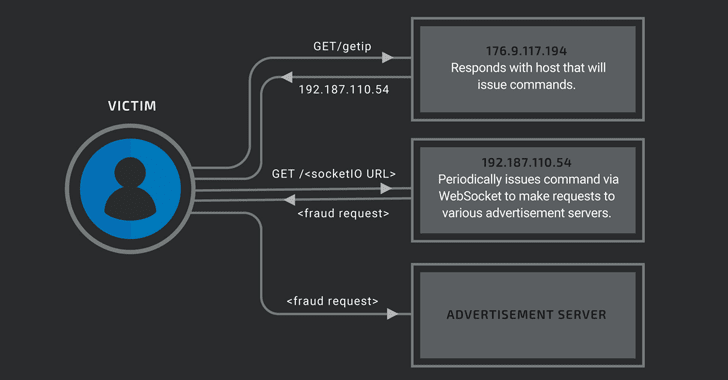

Lần đầu tiên được phát hiện vào giữa tháng 7 năm nay, phần mềm độc hại đã được thiết kế để biến các máy tính Windows bị nhiễm thành proxy, theo Microsoft, sau đó có thể được những kẻ tấn công sử dụng như một rơle để che giấu lưu lượng độc hại; trong khi Cisco Talos tin rằng các proxy được sử dụng để gian lận nhấp chuột để tạo doanh thu cho những kẻ tấn công.

Quá trình lây nhiễm nhiều giai đoạn liên quan đến các công cụ hợp pháp

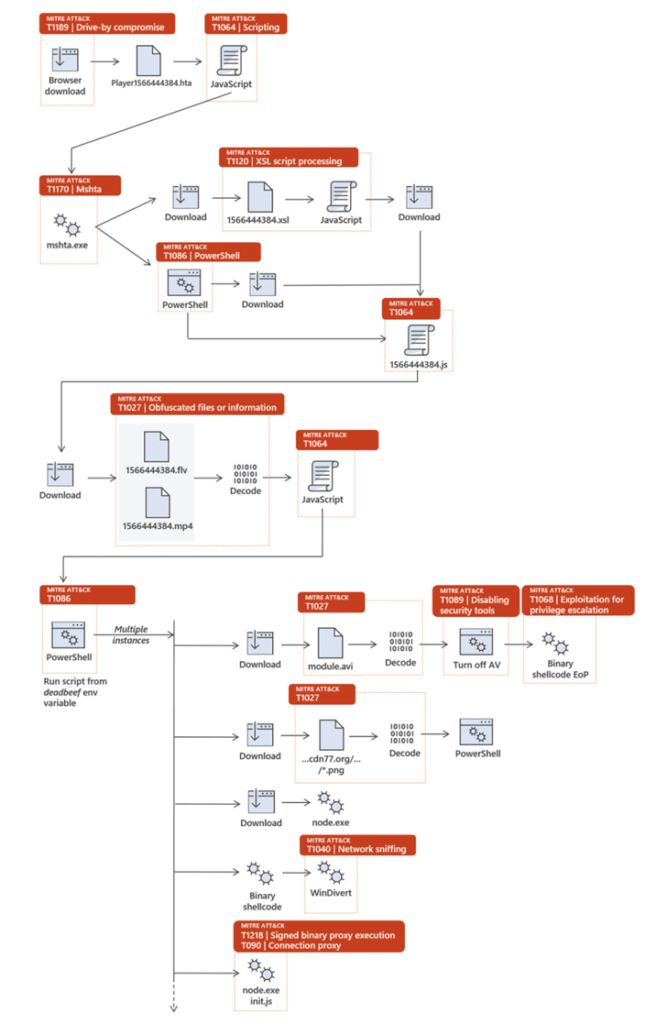

Sự lây nhiễm bắt đầu khi quảng cáo độc hại làm rơi tệp ứng dụng HTML (HTA) trên máy tính của người dùng, khi được nhấp, sẽ thực thi một loạt các tải trọng JavaScript và tập lệnh PowerShell cuối cùng tải xuống và cài đặt phần mềm độc hại Nodersok.

Microsoft giải thích : “Tất cả các chức năng có liên quan nằm trong các tập lệnh và shell mà hầu như luôn được mã hóa, sau đó được giải mã và chạy trong bộ nhớ. Không có tệp thực thi độc hại nào được ghi vào đĩa” .

Như được minh họa trong sơ đồ, mã JavaScript kết nối với các dịch vụ đám mây và miền dự án hợp pháp để tải xuống và chạy các tập lệnh giai đoạn hai và các thành phần được mã hóa bổ sung, bao gồm:

- PowerShell Sc Script – cố gắng vô hiệu hóa chương trình chống vi-rút Windows Defender và cập nhật Windows.

- Binary Shellcode – cố gắng nâng cấp đặc quyền bằng giao diện COM tự động nâng cao.

- Node.exe – Windows triển khai khung Node.js phổ biến, được tin cậy và có chữ ký số hợp lệ, thực thi JavaScript độc hại để hoạt động trong bối cảnh của một quy trình đáng tin cậy.

- WinDivert (Windows Packet Divert) – một tiện ích thao tác và thu thập gói mạng mạnh mẽ, hợp pháp mà phần mềm độc hại sử dụng để lọc và sửa đổi các gói gửi đi nhất định.

Cuối cùng, phần mềm độc hại giảm tải trọng JavaScript cuối cùng được viết cho khung Node.js để chuyển đổi hệ thống bị xâm nhập thành proxy.

“Điều này kết luận sự lây nhiễm, vào cuối bộ lọc gói mạng đang hoạt động và máy đang hoạt động như một zombie proxy tiềm năng”, Microsoft giải thích.

“Khi một máy biến thành proxy, kẻ tấn công có thể sử dụng nó như một rơle để truy cập các thực thể mạng khác (trang web, máy chủ C & C, máy bị xâm nhập, v.v.), có thể cho phép chúng thực hiện các hoạt động độc hại lén lút.”

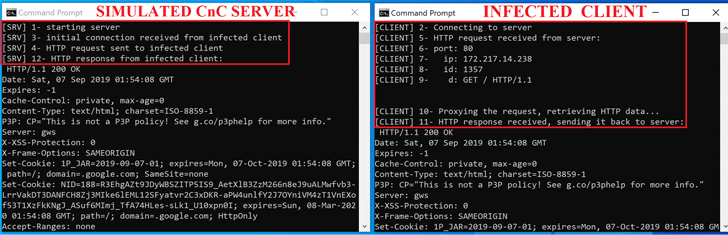

Theo các chuyên gia của Microsoft, công cụ proxy dựa trên Node.js hiện có hai mục đích chính là đầu tiên, nó kết nối hệ thống bị nhiễm trở lại một máy chủ điều khiển và điều khiển từ xa do kẻ tấn công điều khiển và thứ hai, nó nhận được các yêu cầu HTTP để proxy trở lại nó.

Mặt khác, các chuyên gia tại Cisco Talos kết luận rằng những kẻ tấn công đang sử dụng thành phần proxy này để ra lệnh cho các hệ thống bị nhiễm bệnh điều hướng đến các trang web tùy ý để kiếm tiền và nhấp vào mục đích lừa đảo.

Nodersok bị nhiễm hàng ngàn người dùng Windows

Theo Microsoft, phần mềm độc hại Nodersok đã lây nhiễm hàng ngàn máy trong vài tuần qua, với hầu hết các mục tiêu nằm ở Hoa Kỳ và Châu Âu.

Mặc dù phần mềm độc hại chủ yếu tập trung vào nhắm mục tiêu người dùng gia đình Windows, các nhà nghiên cứu đã thấy khoảng 3% các cuộc tấn công nhắm vào tổ chức từ các ngành công nghiệp, bao gồm giáo dục, y tế, tài chính, bán lẻ và kinh doanh và dịch vụ chuyên nghiệp.

Do chiến dịch phần mềm độc hại sử dụng các kỹ thuật không mã tiên tiến và dựa vào cơ sở hạ tầng mạng khó nắm bắt bằng cách sử dụng các công cụ hợp pháp, chiến dịch tấn công đã bay theo radar, khiến các chương trình chống vi-rút dựa trên chữ ký truyền thống khó phát hiện hơn.

“Nếu chúng tôi loại trừ tất cả các tệp sạch và hợp pháp được tấn công, thì tất cả những gì còn lại là tệp HTA ban đầu, tải trọng dựa trên Node.js cuối cùng và một loạt các tệp được mã hóa. Chữ ký dựa trên tệp truyền thống không đủ để chống lại sự tinh vi các mối đe dọa như thế này, “Microsoft nói.

Tuy nhiên, công ty nói rằng “hành vi của phần mềm độc hại tạo ra dấu chân có thể nhìn thấy rõ ràng cho bất kỳ ai biết nơi để tìm.”

Vào tháng 7 năm nay, Microsoft cũng đã phát hiện và báo cáo một chiến dịch phần mềm độc hại không tên khác, có tên là Astaroth , được thiết kế để đánh cắp thông tin nhạy cảm của người dùng, mà không làm rơi bất kỳ tệp thực thi nào trên đĩa hoặc cài đặt bất kỳ phần mềm nào trên máy của nạn nhân.

Microsoft cho biết bảo vệ thế hệ tiếp theo ATP Windows Defender của họ phát hiện các cuộc tấn công phần mềm độc hại không mã hóa này ở mỗi giai đoạn lây nhiễm bằng cách phát hiện các hành vi bất thường và độc hại, chẳng hạn như thực thi các tập lệnh và công cụ.