Các cuộc tấn công quét cổng & DoS

Như đã đề cập nhiều lần trong suốt loạt bài này , việc biết một chút pháp y kỹ thuật số có thể giúp bạn tránh khỏi nhiều rắc rối.

kỹ thuật số là một nghề nghiệp đang phát triển và được trả lương cao. Một số kiến thức và chứng chỉ trong lĩnh vực này có thể sẽ giúp bạn đạt được vị trí Kỹ sư bảo mật hoặc đưa bạn vào Nhóm Ứng phó sự cố tại nhà tuyển dụng của bạn.

Một số các cuộc tấn công đó trông như thế nào từ quan điểm của nạn nhân và làm thế nào là một nhà điều tra mạng kỹ thuật số mà bạn sẽ xác định được chúng.

Tại sao Wireshark là một công cụ chẩn đoán mạng tốt

Mặc dù Wireshark chủ yếu sử dụng một công cụ phân tích mạng, nhưng nó cũng là một công cụ pháp y mạng tuyệt vời. Nếu chúng ta có thể chụp các gói với Wireshark trong khi bị tấn công hoặc nếu chúng ta có thể làm việc trong khi cuộc tấn công đang diễn ra (chẳng hạn như trong Nhóm phản ứng sự cố), chúng ta có thể tìm hiểu rất nhiều về cuộc tấn công và kẻ tấn công.

Bước 1 Nhận kiến thức cơ bản

Có rất nhiều hướng dẫn về cách sử dụng Wireshark trên web (bao gồm vì vậy trước khi chúng tôi bắt đầu, tôi sẽ yêu cầu bạn dành một vài phút với những hướng dẫn đó để làm quen với công cụ thiết yếu này.

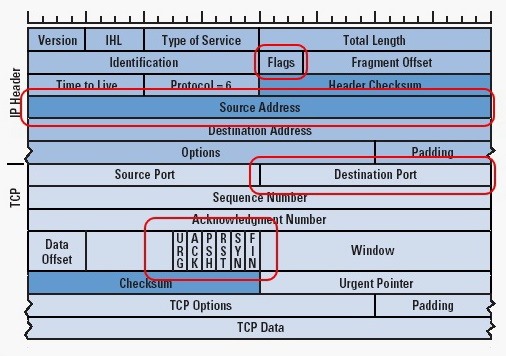

Ngoài ra, nếu bạn không quen thuộc với cấu trúc của các gói TCP / IP, vui lòng đọc phần đó . Tôi đã khoanh tròn các lĩnh vực của TCP / IP mà chúng ta sẽ chú ý tới đây. Nếu bạn không quen thuộc với các trường trong IP và tiêu đề TCP, bạn cũng sẽ cần nghiên cứu về các trường đó.

Bước 2 Mở Wireshark ở Kali

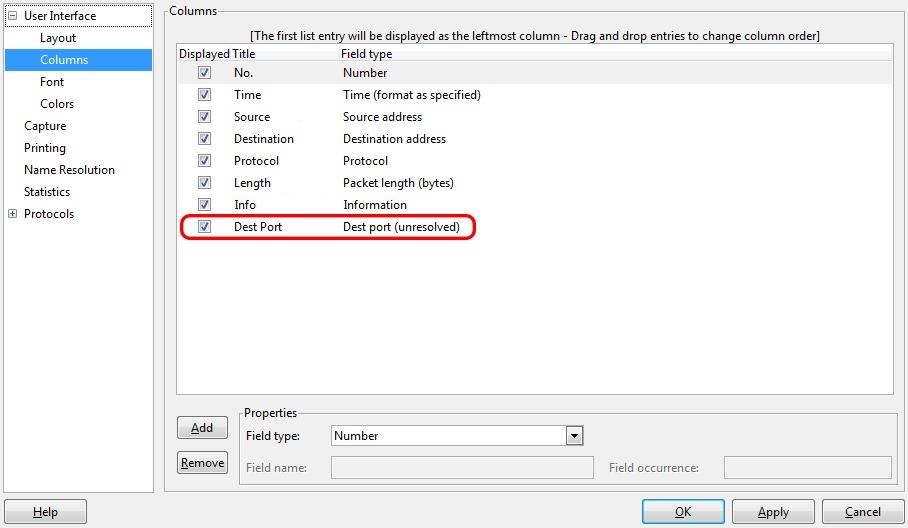

Trước khi chúng tôi bắt đầu, tôi muốn bạn tùy chỉnh Wireshark để hiển thị cổng đích trong đầu ra. Vì vậy, hãy mở Wireshark bằng Kali và đi tới Tùy chọn -> Cột , sau đó thêm cột “Cổng Dest (chưa được giải quyết)” với tiêu đề “Cổng Dest”. Nhấp vào Áp dụng , sau đó OK .

Bước 3 Chữ ký quét Nmap

Hãy bắt đầu bằng cách quét Nmap trên mục tiêu. Gần như mọi hacker / kẻ tấn công đều thực hiện quét Nmap trên mục tiêu của họ trước khi tấn công. Bằng cách này, họ có thể thu thập thông tin liên quan đến các dịch vụ, cổng, HĐH và các ứng dụng đang chạy trên hệ thống đích.

Các tập đoàn lớn, cơ quan chính phủ và các trang web lớn khác nhận được hàng ngàn lượt quét mỗi ngày. Chúng ta hãy xem những gì sẽ trông như thế nào từ quan điểm của mục tiêu bằng cách sử dụng Wireshark.

Trong trường hợp này, giả sử kẻ tấn công đang thận trọng một chút trong quá trình quét của chúng. Thay vì sử dụng quét TCP sẽ ghi lại địa chỉ IP của họ, họ sẽ lén lút một chút bằng cách sử dụng quét SYN sẽ không tự động ghi lại IP của họ vì không có kết nối TCP nào được thực hiện

(chúng thường được gọi là quét lén hoặc nửa mở) . Lệnh quét như vậy từ phối cảnh của kẻ tấn công có thể trông như thế này:

kali> nmap -sS -P0 192.168.1.103 -p0-1521

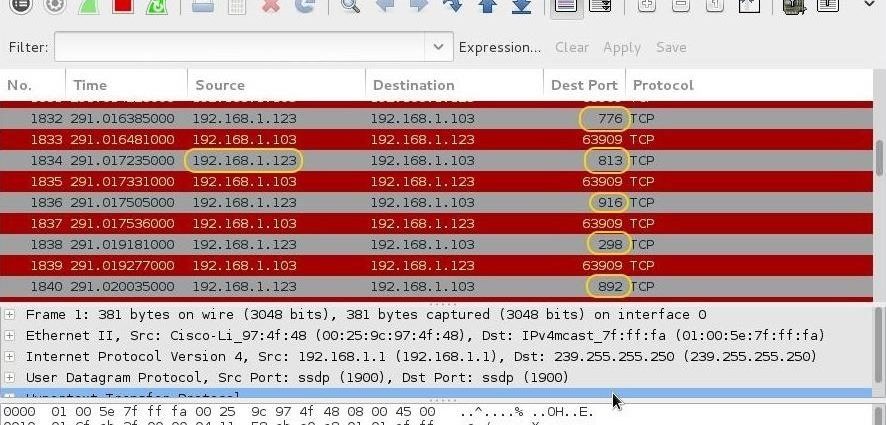

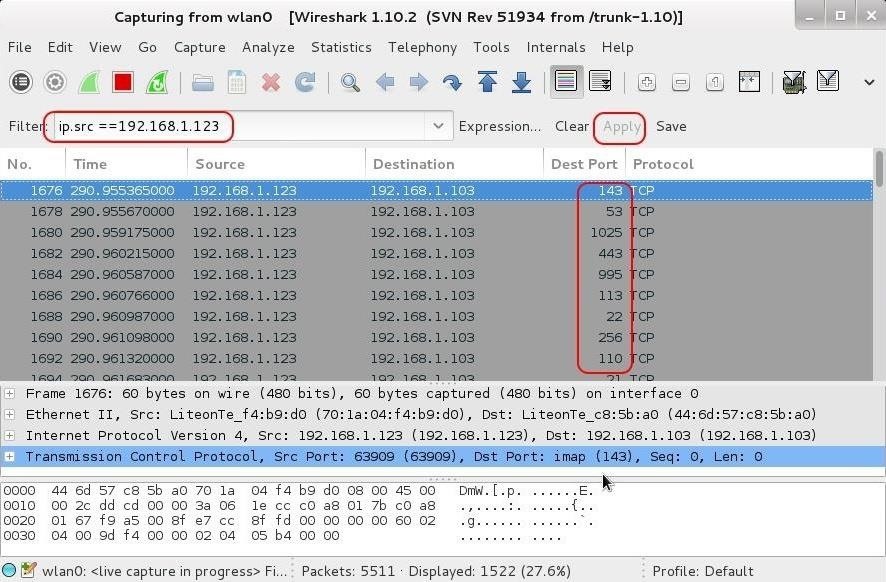

Khi bản quét này đến đích, nó có thể sẽ trông giống như thế này trong Wireshark:

Lưu ý rằng chúng tôi đã lặp đi lặp lại các gói đến và đi từ IP của kẻ tấn công 192.168.1.123 đến hệ thống đích của chúng tôi tại 192.168.1.103. Cũng lưu ý rằng mỗi lần quét là một cổng khác nhau, nhưng không phải là ser seri. Nmap được thiết kế để quét các cổng theo thứ tự giả ngẫu nhiên.

Nếu chúng tôi chỉ muốn thấy lưu lượng truy cập đến từ hệ thống của kẻ tấn công, chúng tôi có thể xây dựng bộ lọc sẽ chỉ hiển thị các gói đến từ kẻ tấn công tiềm năng.

ip.src == 192.168.1.123

Chúng ta có thể đặt bộ lọc này vào hộp “Bộ lọc” trong Wireshark, như được thấy bên dưới, sau đó nhấp vào Áp dụng .

Bây giờ chúng ta chỉ thấy lưu lượng truy cập đến từ máy quét. Lưu ý rằng mỗi gói đang nhắm mục tiêu một cổng khác nhau.

Nếu chúng ta điều hướng đến khung giữa và mở rộng tiêu đề TCP, chúng ta sẽ nhận thấy rằng tất cả chúng đều được đặt cờ SYN. Các gói có cờ SYN được đặt tất cả đến từ cùng một IP liên tiếp đến các cổng khác nhau là chữ ký thông báo của quá trình quét cổng. Lưu địa chỉ IP đó, vì nó có khả năng là IP của kẻ tấn công sắp bị tấn công của bạn!

Bước 4 Chữ ký DoS Syn

Tiếp theo, hãy thử tấn công DoS chống lại mục tiêu. Trong trường hợp này, chúng tôi sẽ sử dụng công cụ Hping3 để l với các gói SYN.

Vì tôi không cần kết nối TCP với DoS, chúng tôi có thể giả mạo địa chỉ IP của chúng tôi khiến cho điều tra viên rất khó theo dõi nguồn gốc của cuộc tấn công.

Ngoài ra, nhiều tường lửa, hệ thống phát hiện xâm nhập và các thiết bị bảo mật khác được thiết kế để đưa vào danh sách đen các địa chỉ IP gửi quá nhiều gói trong một lát thời gian. Bằng cách thay đổi ngẫu nhiên địa chỉ IP của chúng cho mỗi gói, nó sẽ đánh bại phần lớn biện pháp bảo mật như vậy.

SYN được sử dụng để tạo ra nhiều kết nối chưa hoàn thành đến máy chủ.

Ý tưởng ở đây là sử dụng hết tất cả các kết nối trong hàng đợi kết nối để những người dùng hợp pháp khác không thể kết nối với máy chủ. Hping3 thực hiện nhiệm vụ này một cách đáng ngưỡng mộ.

Lệnh mà kẻ tấn công có thể sử dụng trông giống như thế này:

kali> hping3 –rand-source -f -S 192.168.1.103 -p80 –flood

lệnh :

–rand-source gửi địa chỉ IP nguồn ngẫu nhiên đến mục tiêu.

-f phân đoạn các gói làm cho nó có nhiều khả năng vượt qua các thiết bị bảo mật.

-S gửi các gói SYN để tạo kết nối nửa mở.

192.168.1.103 là địa chỉ IP đích.

–flood gửi các gói càng nhanh càng tốt.

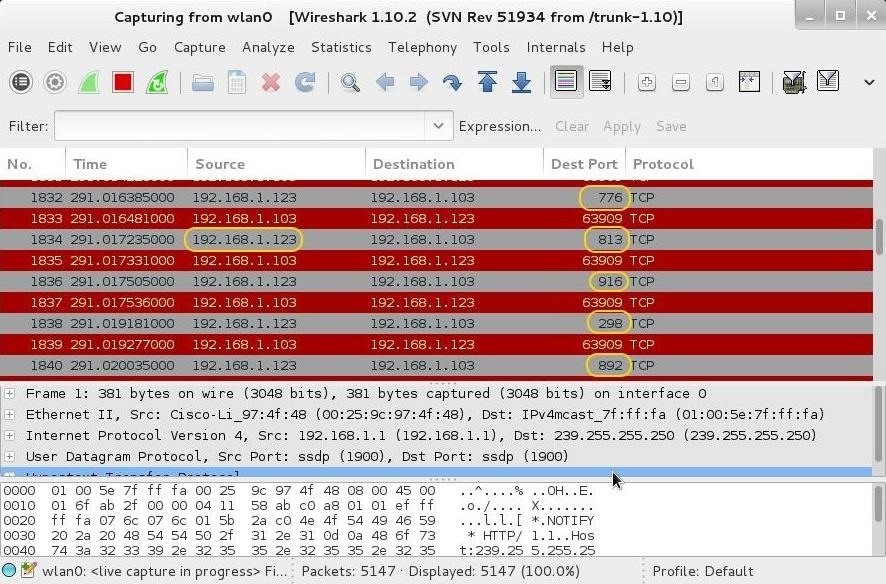

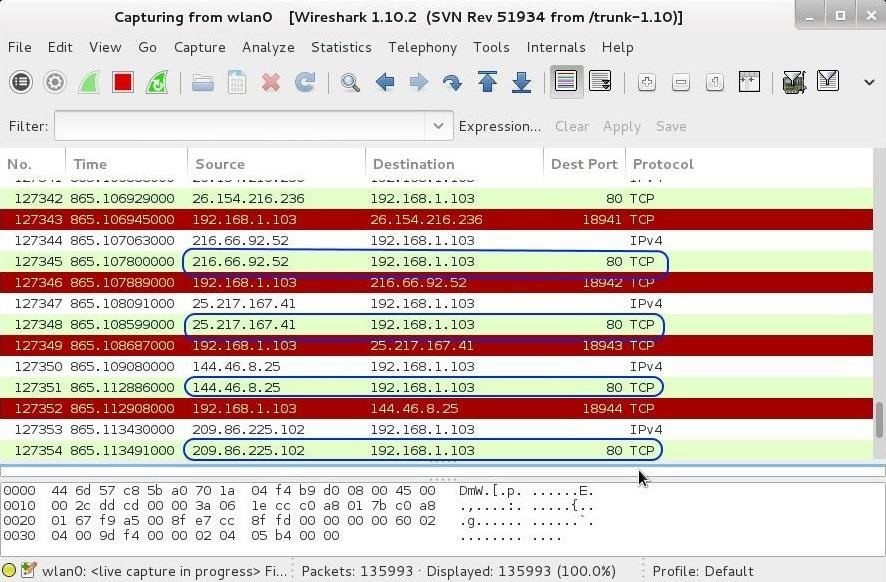

Khi các gói đó đến đích, chúng sẽ trông như thế này trong Wireshark.

Như bạn có thể thấy trong ảnh chụp màn hình ở trên, mỗi gói đến từ một địa chỉ IP khác nhau và tất cả cổng nhắm mục tiêu 80. Đây là cuộc tấn công DoS điển hình chống lại một trang web.

Ngoài ra, hãy xem cột “Thời gian”. Lưu ý rằng thời gian trôi qua giữa mỗi gói chỉ là hàng nghìn giây. Đây là một chữ ký khác của một cuộc tấn công DoS và một điều mà nhiều thiết bị bảo mật giám sát khi cảnh báo hoặc hành động khi bị tấn công DoS bị nghi ngờ.

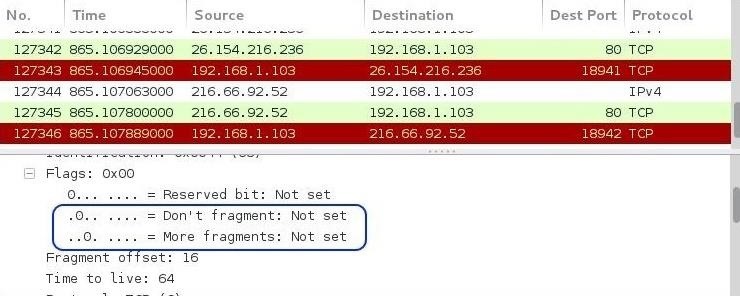

Khi bạn điều hướng đến khung giữa, chúng ta có thể phân tích các tiêu đề gói. Trước tiên, hãy mở rộng tiêu đề IP bằng cách nhấp vào dấu cộng bên cạnh IP.

Khi cuộn xuống một chút, chúng ta sẽ thấy các cờ. Đây không phải là cờ của tiêu đề TCP (S, T, U, P, F, R), mà là cờ phân đoạn hoặc không phân đoạn.

Cờ này cho hệ thống nhận biết gói có bị phân mảnh hay không. Nó thường được đặt thành “Không phân mảnh”, trừ khi gói bị phân mảnh (sau đó nó được đặt thành “Nhiều mảnh”).

Trong trường hợp của chúng tôi, không có cờ nào được đặt. Đây là một dấu hiệu nhận biết về lưu lượng độc hại, vì lưu lượng thông thường sẽ có một trong hai cờ này được đặt, nhưng không bao giờ.

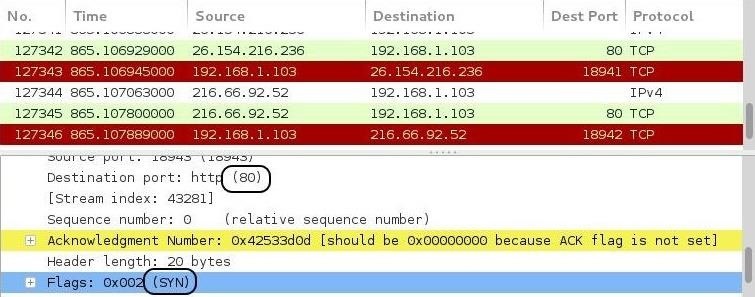

Một lần nữa, trong khung giữa của Wireshark, chúng ta có thể phân tích tiêu đề TCP và thấy cổng đích là 80 và cờ TCP cho tất cả các gói được đặt thành SYN. Không có ACK, không RST, không FIN, điều này là bình thường, nhưng chỉ là tất cả các SYN.

Wireshark là một công cụ tuyệt vời để thực hiện kiểm tra kỹ thuật số mạng nếu chúng ta có các gói bị bắt hoặc cuộc tấn công đang diễn ra. Ở đây chúng tôi đã kiểm tra và xác định chữ ký của hai cuộc tấn công đơn giản, quét cổng và tấn công DoS .

Trong hướng dẫn mạng trong tương lai, chúng ta sẽ kiểm tra các cuộc tấn công phức tạp hơn theo thứ tự để bạn có thể nhận ra chúng, vì vậy hãy quay trở lại, !