Phục hồi sau thiên tai nói chung là một quá trình lập kế hoạch và nó tạo ra một tài liệu đảm bảo các doanh nghiệp giải quyết các sự kiện quan trọng ảnh hưởng đến hoạt động của họ. Những sự kiện như vậy có thể là các cuộc tấn công mạng hoặc lỗi phần cứng như máy chủ hoặc bộ định tuyến.

Như vậy, có một tài liệu tại chỗ, nó sẽ giảm bớt thời gian của quá trình kinh doanh từ phía công nghệ và cơ sở hạ tầng. Tài liệu này thường được kết hợp với Kế hoạch liên tục trong kinh doanh giúp phân tích tất cả các quy trình và sắp xếp thứ tự ưu tiên theo mức độ quan trọng của doanh nghiệp. Trong trường hợp có sự gián đoạn lớn, nó cho biết quy trình nào nên được khôi phục trước tiên và thời gian ngừng hoạt động. Nó cũng giảm thiểu gián đoạn dịch vụ ứng dụng. Nó giúp chúng tôi khôi phục dữ liệu trong quá trình có tổ chức và giúp nhân viên có cái nhìn rõ ràng về những gì nên làm trong trường hợp xảy ra thảm họa.

Yêu cầu để có một kế hoạch khôi phục sau thảm họa

Khôi phục thảm họa bắt đầu bằng việc kiểm kê tất cả các tài sản như máy tính, thiết bị mạng, máy chủ, v.v. và bạn cũng nên đăng ký theo số sê-ri. Chúng ta nên kiểm kê tất cả các phần mềm và sắp xếp thứ tự ưu tiên chúng theo mức độ quan trọng của doanh nghiệp. Một ví dụ được hiển thị trong bảng sau:

| Hệ thống | Thời gian ngừng hoạt động | Kiểu thảm họa | Phòng ngừa | Chiến lược giải pháp | Phục hồi đầy đủ |

| Hệ thống trả lương | 8 giờ | Máy chủ bị hỏng | Chúng tôi sao lưu hàng ngày | Khôi phục các bản sao lưu trong Máy chủ sao lưu | Sửa máy chủ chính và khôi phục dữ liệu cập nhật |

Bạn nên chuẩn bị một danh sách tất cả các địa chỉ liên hệ của các đối tác và nhà cung cấp dịch vụ của mình, chẳng hạn như địa chỉ liên hệ và dữ liệu ISP, giấy phép mà bạn đã mua và nơi chúng được mua. Ghi lại tất cả Mạng của bạn bao gồm lược đồ IP, tên người dùng và mật khẩu của máy chủ.

Các bước phòng ngừa cần thực hiện để Phục hồi sau Thảm họa

- Phòng máy chủ nên có một cấp được ủy quyền. Ví dụ: chỉ nhân viên CNTT mới nên nhập vào bất kỳ thời điểm nào.

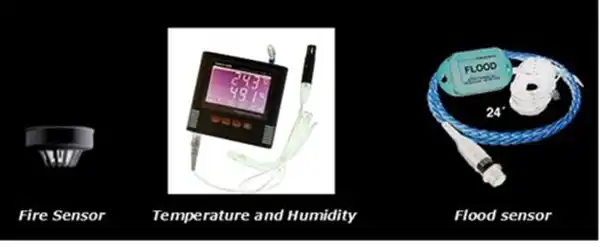

- Trong phòng máy chủ cần có báo cháy, cảm biến độ ẩm, cảm biến lũ lụt và cảm biến nhiệt độ.

Đây là nhiều hơn để phòng ngừa. Bạn có thể tham khảo hình ảnh sau đây.

- Ở cấp độ máy chủ, hệ thống RAID phải luôn được sử dụng và luôn phải có Đĩa cứng dự phòng trong phòng máy chủ.

- Bạn nên có các bản sao lưu tại chỗ, điều này thường được khuyến nghị để sao lưu cục bộ và ngoài trang web, vì vậy một NAS nên có trong phòng máy chủ của bạn.

- Việc sao lưu nên được thực hiện định kỳ.

- Kết nối với internet là một vấn đề khác và khuyến nghị rằng trụ sở chính nên có một hoặc nhiều đường truyền internet. Một chính và một phụ với thiết bị cung cấp dự phòng.

Nếu bạn là một doanh nghiệp, bạn nên có một địa điểm khôi phục thảm họa thường nằm ngoài thành phố của địa điểm chính. Mục đích chính là dự phòng như trong bất kỳ trường hợp thảm họa nào, nó sẽ sao chép và sao lưu dữ liệu.

Bảo mật máy tính – Mạng

Trong chương này, chúng ta sẽ thảo luận về mạng từ quan điểm bảo mật. Chúng tôi cũng sẽ xem xét những hệ thống nào giúp chúng tôi với tư cách là quản trị viên hệ thống để tăng cường bảo mật.

Ví dụ – Chúng tôi là quản trị viên hệ thống của một chuỗi siêu thị lớn, nhưng công ty chúng tôi muốn kinh doanh trực tuyến bằng cách tung ra nền tảng bán hàng trực tuyến. Chúng tôi đã thực hiện cấu hình và hệ thống đang hoạt động, nhưng sau một tuần, chúng tôi nghe nói rằng nền tảng đã bị tấn công.

Chúng tôi đặt một câu hỏi cho chính mình – Chúng tôi đã làm gì sai? Chúng tôi đã bỏ qua vấn đề bảo mật của mạng cũng quan trọng như thiết lập vì việc hack này có thể ảnh hưởng trực tiếp đến danh tiếng của công ty, dẫn đến giảm doanh số và giá trị thị trường.

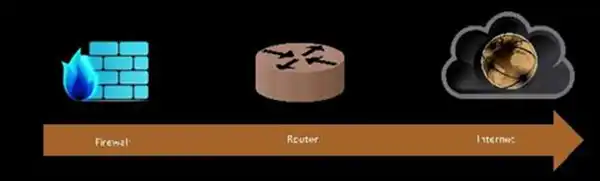

Thiết bị giúp chúng tôi về An ninh mạng

Tường lửa – Chúng có thể là phần mềm hoặc ứng dụng hoạt động ở cấp độ mạng. Chúng bảo vệ các mạng Riêng tư khỏi người dùng bên ngoài và các mạng khác. Nói chung, chúng là một tổ hợp các chương trình và chức năng chính của chúng là theo dõi luồng lưu lượng từ bên ngoài vào bên trong và ngược lại. Vị trí của chúng thường nằm sau bộ định tuyến hoặc phía trước bộ định tuyến tùy thuộc vào cấu trúc liên kết mạng

Chúng còn được gọi là thiết bị phát hiện xâm nhập; quy tắc giao thông của họ được định cấu hình theo quy tắc chính sách của công ty. Ví dụ: bạn chặn tất cả lưu lượng đến cổng POP vì bạn không muốn nhận thư để được bảo mật khỏi tất cả các cuộc tấn công thư có thể xảy ra. Họ ghi lại tất cả các nỗ lực mạng để kiểm tra lần sau cho bạn.

Chúng cũng có thể hoạt động như bộ lọc gói, điều này có nghĩa là tường lửa đưa ra quyết định chuyển tiếp hay không gói dựa trên địa chỉ và cổng nguồn và đích.

Một số thương hiệu được đề xuất là –

- Dòng ASA của Cisco

- Trạm kiểm soát

- Fortinet

- Cây bách xù

- SonicWALL

- pfSense

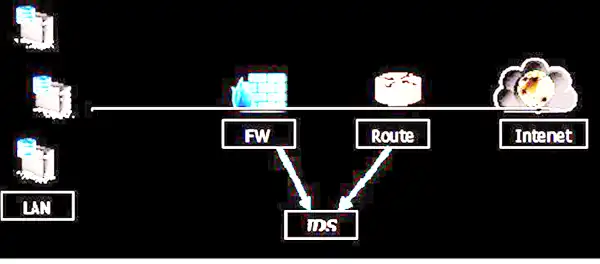

Hệ thống phát hiện xâm nhập

Hệ thống phát hiện xâm nhập cũng quan trọng như tường lửa vì chúng giúp chúng tôi phát hiện loại tấn công đang được thực hiện đối với hệ thống của chúng tôi và sau đó đưa ra giải pháp để chặn chúng. Phần giám sát như truy tìm nhật ký, tìm kiếm các chữ ký đáng ngờ và lưu giữ lịch sử của các sự kiện được kích hoạt. Chúng cũng giúp các quản trị viên mạng kiểm tra tính toàn vẹn và tính xác thực của kết nối xảy ra. Hãy để chúng tôi xem lược đồ vị trí của chúng –

Công cụ phát hiện xâm nhập

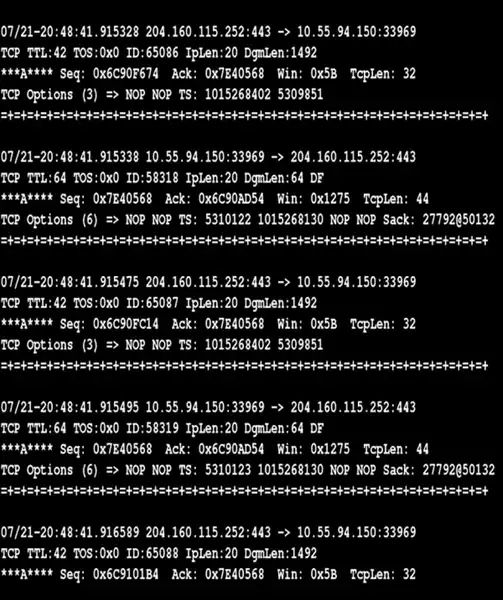

Một trong những công cụ phát hiện xâm nhập tốt nhất là Snort , bạn có thể lấy thông tin và tải xuống từ – www.snort.org

Nó dựa trên phần mềm, nhưng là một mã nguồn mở nên nó miễn phí và dễ cấu hình. Nó có mạng dựa trên chữ ký thời gian thực – IDS, thông báo cho quản trị viên hệ thống hoặc các cuộc tấn công như máy quét cổng, tấn công DDOS, tấn công CGI, cửa hậu, in ngón tay hệ điều hành.

Các IDS khác là –

- BlackICE Defender

- Màn hình CyberCop

- Kiểm tra điểm RealSecure

- IDS bảo mật của Cisco

- Vanguard Enforcer

- Lucent RealSecure.

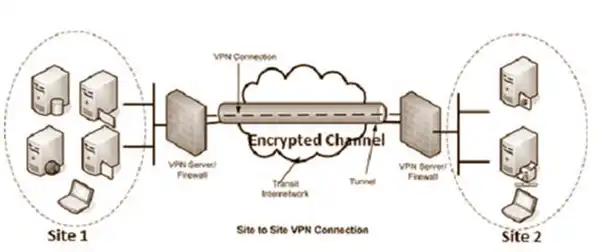

Mạng riêng ảo

Loại mạng này được sử dụng rộng rãi trong các mạng doanh nghiệp hoặc doanh nghiệp nhỏ. Nó giúp gửi và nhận dữ liệu trên internet, nhưng theo cách an toàn và được mã hóa. Nói chung, mạng này được tạo giữa hai thiết bị mạng an toàn giống như hai bức tường lửa. Một ví dụ là kết nối giữa hai tường lửa ASA 5505 như trong hình sau.