Trong Windows Server 2012, hệ thống tệp mới mà nó được giới thiệu là Hệ thống tệp tin phục hồi người gọi (ReFS).

Các thuộc tính chính của ReFS bao gồm:

- Duy trì mức độ sẵn có và độ tin cậy của dữ liệu, ngay cả khi các thiết bị lưu trữ cơ bản riêng lẻ gặp sự cố.

- Cung cấp một kiến trúc đầy đủ, có khả năng phục hồi từ đầu đến cuối khi được sử dụng cùng với Không gian lưu trữ. Khi được sử dụng cùng nhau, ReFS và Storage Spaces cung cấp khả năng phục hồi nâng cao đối với các lỗi thiết bị lưu trữ.

Chức năng quan trọng đi kèm với ReFS được mô tả dưới đây:

- Tính toàn vẹn – ReFS lưu trữ dữ liệu theo cách bảo vệ dữ liệu khỏi nhiều lỗi phổ biến thường có thể gây mất dữ liệu. Khi ReFS được sử dụng cùng với không gian nhân bản hoặc không gian chẵn lẻ, lỗi được phát hiện – cả siêu dữ liệu và dữ liệu người dùng, khi các luồng toàn vẹn được bật – có thể được sửa tự động bằng cách sử dụng bản sao thay thế do Storage Spaces cung cấp. Ngoài ra, có các lệnh ghép ngắn Windows PowerShell ( Get-FileIntegrity và Set-FileIntegrity ) mà bạn có thể sử dụng để quản lý tính toàn vẹn và các chính sách xóa đĩa.

- Tính khả dụng – ReFS ưu tiên tính khả dụng của dữ liệu. Trước đây, các hệ thống tệp thường dễ bị hỏng dữ liệu và yêu cầu hệ thống được đưa vào chế độ ngoại tuyến để sửa chữa. Với ReFS, nếu xảy ra lỗi, quá trình sửa chữa sẽ được bản địa hóa cho khu vực bị hỏng và được thực hiện trực tuyến, không yêu cầu thời gian ngừng hoạt động. Mặc dù hiếm gặp, nếu một ổ đĩa bị hỏng hoặc bạn chọn không sử dụng nó với không gian nhân bản hoặc không gian chẵn lẻ, ReFS sẽ thực hiện cứu hộ , một tính năng loại bỏ dữ liệu bị hỏng khỏi không gian tên trên ổ đĩa trực tiếp và đảm bảo rằng dữ liệu tốt không bị ảnh hưởng xấu bởi dữ liệu bị hỏng không thể sửa chữa. Bởi vì ReFS thực hiện tất cả các hoạt động sửa chữa trực tuyến, nó không có lệnh chkdsk ngoại tuyến .

- Khả năng mở rộng – Khi số lượng và kích thước dữ liệu được lưu trữ trên máy tính tiếp tục tăng nhanh, ReFS được thiết kế để hoạt động tốt với các tập dữ liệu cực lớn – petabyte và lớn hơn – mà không ảnh hưởng đến hiệu suất. ReFS không chỉ được thiết kế để hỗ trợ kích thước khối lượng 2 ^ 64 byte (được cho phép bởi địa chỉ ngăn xếp Windows), mà ReFS còn được thiết kế để hỗ trợ kích thước khối lượng lớn hơn lên đến 2 ^ 78 byte sử dụng kích thước cụm 16 KB. Định dạng này cũng hỗ trợ kích thước tệp 2 ^ 64 – 1 byte, 2 ^ 64 tệp trong một thư mục và cùng số lượng thư mục trong một ổ đĩa.

- Sửa lỗi chủ động – Khả năng toàn vẹn của ReFS được tận dụng bởi máy quét toàn vẹn dữ liệu, còn được gọi là máy lọc . Máy quét toàn vẹn định kỳ quét ổ đĩa, xác định các lỗi tiềm ẩn và chủ động kích hoạt sửa chữa dữ liệu bị hỏng đó.

Khi siêu dữ liệu cho một thư mục ReFS bị hỏng, các thư mục con và các tệp liên quan của chúng sẽ tự động được khôi phục. ReFS xác định và phục hồi các tệp trong khi ReFS vẫn trực tuyến. không thể phục hồi của siêu dữ liệu thư mục ReFS chỉ ảnh hưởng đến những tệp nằm trong thư mục mà đã xảy ra. ReFS bao gồm một mục đăng ký mới, RefsDisableLastAccessUpdate , tương đương với mục đăng ký NtfsDisableLastAccessUpdate trước đó . Lệnh lưu trữ mới cho phép trong Windows PowerShell có sẵn (Get-FileIntegrity và SetFileIntegrity) để bạn quản lý các chính sách về tính toàn vẹn và xóa đĩa.

Tài khoản dịch vụ được quản lý theo nhóm

Tài khoản dịch vụ được quản lý (MSA) đã được giới thiệu trong Windows Server 2008 R2 để tự động quản lý (thay đổi) mật khẩu của các tài khoản dịch vụ. Sử dụng MSA, bạn có thể giảm đáng kể nguy cơ tài khoản hệ thống chạy các dịch vụ hệ thống bị xâm phạm. MSA có một vấn đề lớn là việc sử dụng tài khoản dịch vụ chỉ trên một máy tính. Có nghĩa là Tài khoản Dịch vụ MSA không thể hoạt động với các dịch vụ cụm hoặc NLB, các dịch vụ này hoạt động đồng thời trên nhiều máy chủ và sử dụng cùng một tài khoản và mật khẩu. Để khắc phục điều này, Microsoft đã thêm tính năng Tài khoản dịch vụ được quản lý theo nhóm (gMSA) vào Windows Server 2012.

Để tạo gMSA, chúng ta nên làm theo các bước dưới đây:

Bước 1 – Tạo khóa gốc KDS. Điều này được sử dụng bởi dịch vụ KDS trên DC để tạo mật khẩu.

Để sử dụng khóa ngay lập tức trong môi trường thử nghiệm, bạn có thể chạy lệnh PowerShell –

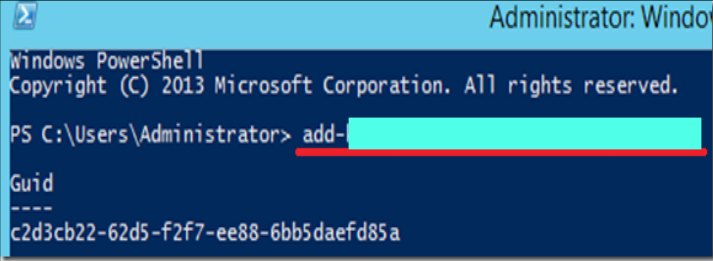

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

Để kiểm tra xem nó có tạo thành công hay không, chúng tôi chạy lệnh PowerShell –

Get-KdsRootKey

Bước 2 – Để tạo và định cấu hình gMSA → Mở thiết bị đầu cuối Powershell và nhập –

Mới – ADServiceAccount – tên gmsa1 – DNSHostNamedc1.example.com – PrincipalsAllowedToRetrieveManagedPassword “gmsa1Group”

Trong đó,

- gmsa1 là tên của tài khoản gMSA sẽ được tạo.

- dc1.example.com là Tên máy chủ DNS.

- gmsa1Group là nhóm thư mục hoạt động bao gồm tất cả các hệ thống phải được sử dụng. Nhóm này nên được tạo trước trong Nhóm.

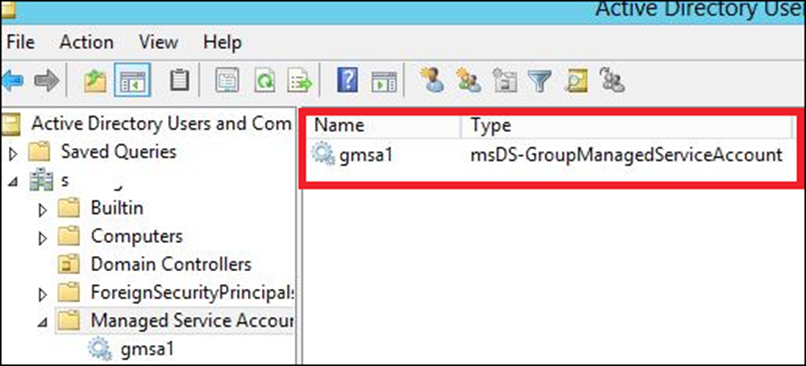

Để kiểm tra, hãy đi tới → Trình quản lý máy chủ → Công cụ → Người dùng và máy tính Active Directory → Tài khoản dịch vụ được quản lý.

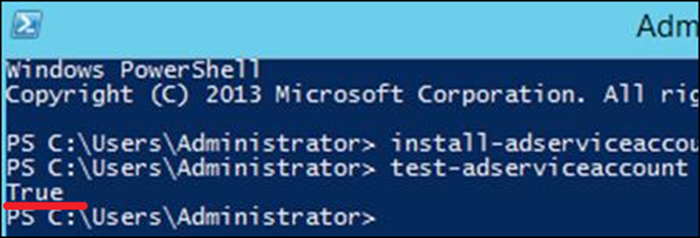

Bước 3 – Để cài đặt gMA trên máy chủ → mở thiết bị đầu cuối PowerShell và nhập các lệnh sau:

- install – ADServiceAccount – Identity gmsa1

- test – ADServiceAccount gmsa1

Kết quả sẽ là “True” sau khi chạy lệnh thứ hai, như được hiển thị trong ảnh chụp màn hình bên dưới.

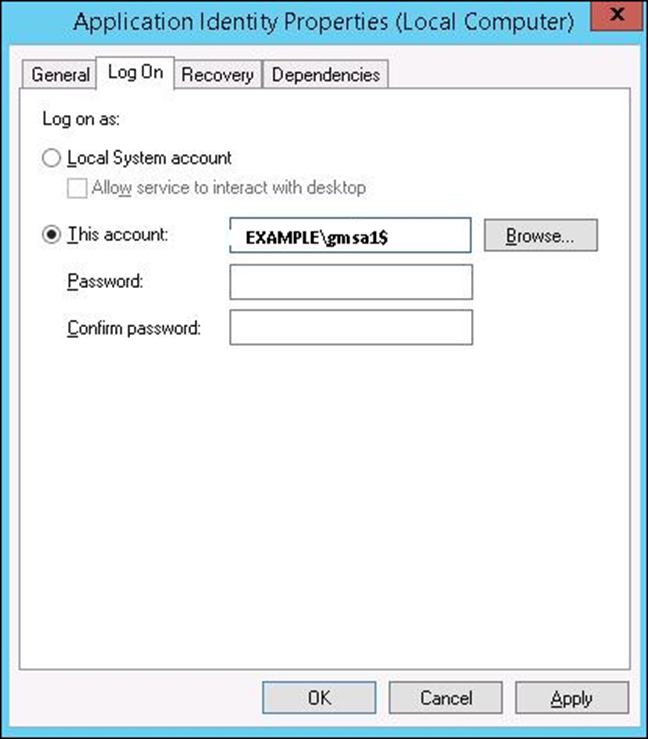

Bước 4 – Chuyển đến thuộc tính dịch vụ, chỉ định rằng dịch vụ sẽ được chạy bằng tài khoản gMSA . Trong hộp Tài khoản này trong tab Đăng nhập, hãy nhập tên của tài khoản dịch vụ. Ở cuối ký hiệu sử dụng tên $ , không cần chỉ định mật khẩu. Sau khi các thay đổi được lưu, dịch vụ phải được khởi động lại.

Tài khoản sẽ nhận được “Đăng nhập với tư cách là một dịch vụ” và mật khẩu sẽ được truy xuất tự động.

Tổng quan về Chính sách Nhóm

Các tính năng của Quản lý Chính sách Nhóm đã được cài đặt trong quá trình Cài đặt Vai trò DC. Nhiều tính năng quản lý không thay đổi so với các phiên bản Windows Server trước. Để tạo GPO (Tổng quan về chính sách nhóm), chúng ta cần thực hiện theo các bước dưới đây.

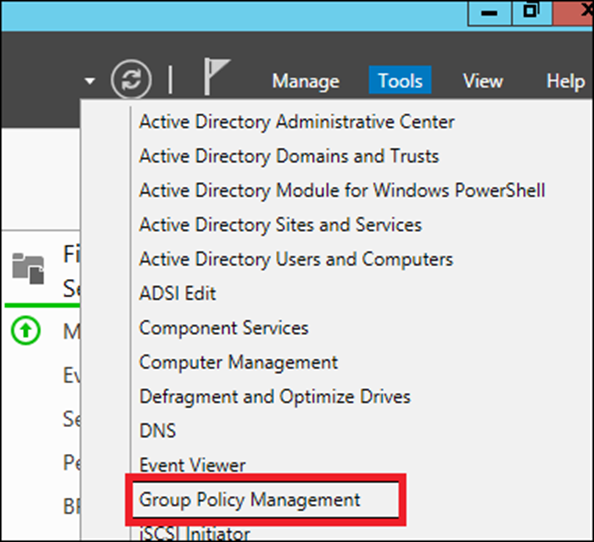

Bước 1 – Để tạo GPO, hãy mở Bảng điều khiển Quản lý Chính sách Nhóm (GPMC) , đi tới Trình quản lý Máy chủ → Công cụ → Quản lý Chính sách Nhóm như được hiển thị trong ảnh chụp màn hình bên dưới.

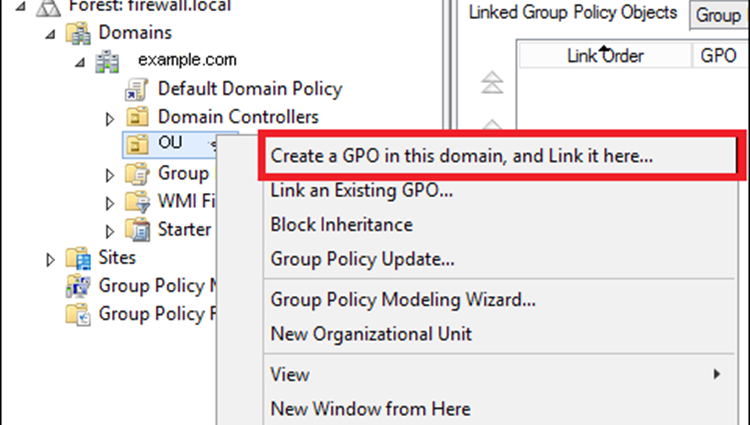

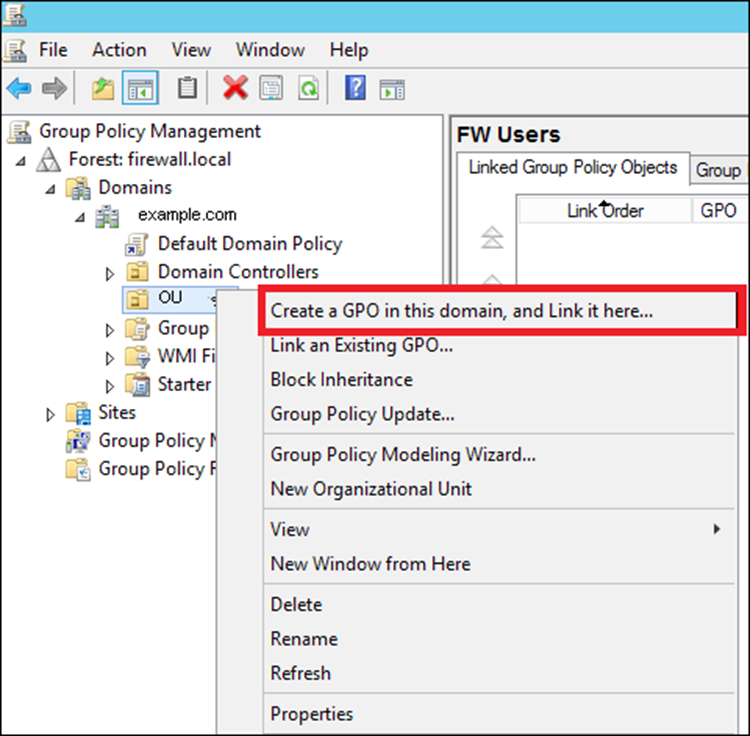

Bước 2 – Nhấp chuột phải vào đơn vị tổ chức → chọn tùy chọn đầu tiên Tạo GPO trong miền này và Liên kết nó tại đây.

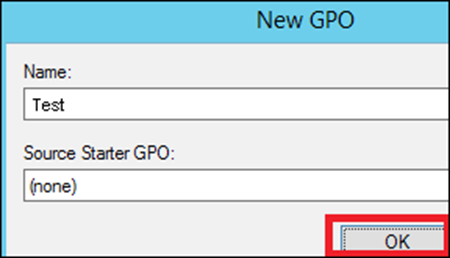

Bước 3 – Nhập Tên cho đối tượng GPO này → nhấp vào nút OK. Chúng tôi đã chọn tên là Test GPO.

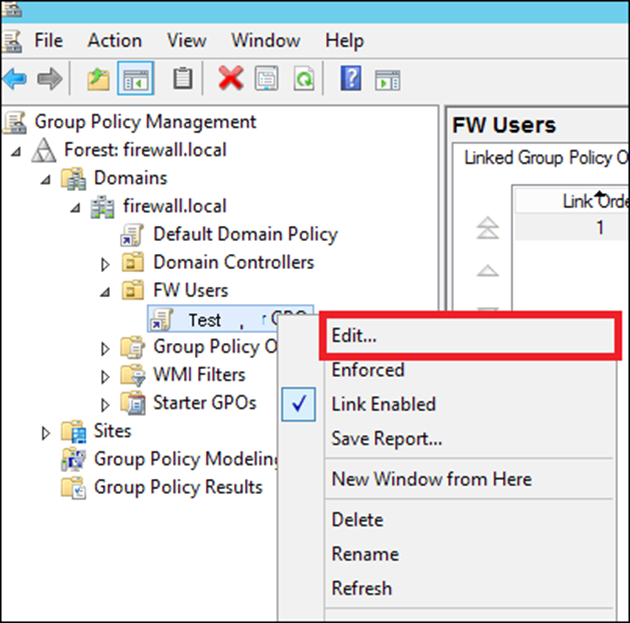

Bước 4 – Nhấp chuột phải vào đối tượng GPO và nhấp vào Chỉnh sửa.