Các nhà nghiên cứu bảo mật mạng tại Guardicore Labs hôm nay đã công bố một báo cáo chi tiết về chiến dịch mã hóa rộng rãi tấn công các máy chủ Windows MS-SQL và PHPMyAdmin trên toàn thế giới.

Được đặt tên là Nansh0u , chiến dịch độc hại được cho là đang được thực hiện bởi một nhóm hack Trung Quốc kiểu APT, người đã lây nhiễm gần 50.000 máy chủ và đang cài đặt một rootkit chế độ kernel tinh vi trên các hệ thống bị xâm nhập để ngăn chặn phần mềm độc hại.

Chiến dịch bắt đầu từ ngày 26 tháng 2 nhưng được phát hiện lần đầu tiên vào đầu tháng 4, đã được tìm thấy cung cấp 20 phiên bản tải trọng khác nhau được lưu trữ trên các nhà cung cấp dịch vụ lưu trữ khác nhau.

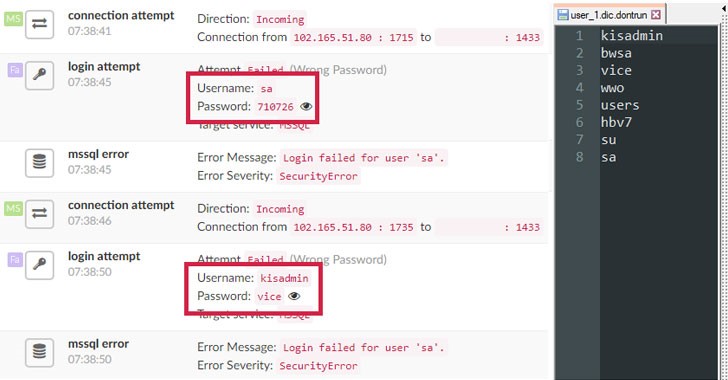

Cuộc tấn công dựa vào kỹ thuật brute-forcing technique sau khi tìm thấy các máy chủ Windows MS-SQL và PHPMyAdmin có thể truy cập công khai bằng cách sử dụng trình quét cổng đơn giản.

Sau khi xác thực đăng nhập thành công với các đặc quyền quản trị, kẻ tấn công thực thi một chuỗi các lệnh MS-SQL trên hệ thống bị xâm nhập để tải trọng tải độc hại từ máy chủ tệp từ xa và chạy nó với các đặc quyền HỆ THỐNG.

Trong nền tảng, tải trọng tận dụng lỗ hổng leo thang đặc quyền đã biết (CVE-2014-4113) để có được các đặc quyền HỆ THỐNG trên các hệ thống bị xâm nhập.

“Sử dụng đặc quyền Windows này, khai thác tấn công sẽ tiêm mã vào quy trình Winlogon. Mã được tiêm tạo ra một quy trình mới kế thừa các đặc quyền của HỆ THỐNG Winlogon, cung cấp các quyền tương đương như phiên bản trước.”

sau đó cài đặt một phần mềm độc hại khai thác tiền điện tử trên các máy chủ bị xâm nhập để khai thác tiền điện tử TurtleCoin .

Bên cạnh đó, phần mềm độc hại cũng bảo vệ quá trình của nó khỏi bị chấm dứt bằng cách sử dụng rootkit chế độ kernel được ký điện tử để duy trì.

“Chúng tôi thấy rằng trình điều khiển có chữ ký điện tử được cấp bởi Cơ quan cấp chứng chỉ hàng đầu. Chứng chỉ – đã hết hạn – mang tên của một công ty Trung Quốc giả – Công nghệ mạng Hàng Châu Hootian.”

Các nhà nghiên cứu cũng đã phát hành một danh sách list of IoCs (chỉ số thỏa hiệp) và tập lệnh dựa trên PowerShell miễn phí mà quản trị viên Windows có thể sử dụng để kiểm tra xem hệ thống của họ có bị nhiễm hay không.

Vì cuộc tấn công phụ thuộc vào sự kết hợp tên người dùng và mật khẩu yếu cho các máy chủ MS-SQL và PHPMyAdmin, các quản trị viên được khuyên nên luôn giữ mật khẩu mạnh, phức tạp cho tài khoản của họ.