Nếu bạn sử dụng trình phát phương tiện VLC trên máy tính của mình và chưa cập nhật nó gần đây, bạn thậm chí không dám phát bất kỳ tệp video được tải xuống ngẫu nhiên, không đáng tin cậy nào trên đó.

Làm như vậy có thể cho phép tin tặc từ xa kiểm soát hoàn toàn hệ thống máy tính của bạn.

Đó là bởi vì các phiên bản phần mềm trình phát đa phương tiện VLC trước 3.0.7 chứa hai lỗ hổng bảo mật có rủi ro cao , bên cạnh nhiều lỗ hổng bảo mật trung bình và mức độ nghiêm trọng thấp khác, có thể dẫn đến các cuộc tấn công thực thi mã tùy ý.

Với hơn 3 tỷ lượt tải xuống, VLC là phần mềm trình phát đa phương tiện mã nguồn mở cực kỳ phổ biến hiện đang được hàng trăm triệu người dùng trên toàn thế giới sử dụng trên tất cả các nền tảng chính, bao gồm Windows, macOS, Linux, cũng như các nền tảng di động Android và iOS .

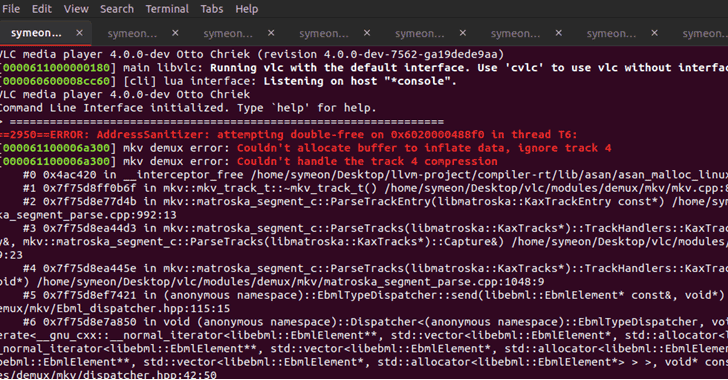

Được phát hiện bởi Symeon Paraschoudis từ Pen Test Partners và được xác định là CVE-2019-12874 , lỗ hổng nghiêm trọng đầu tiên là một vấn đề không có hai lần nằm trong chức năng “zlib_decompress_extra” của trình phát video VLC và bị kích hoạt. gõ trong trình giải mã Matroska.

Lỗ hổng rủi ro cao thứ hai, được xác định là CVE-2019-5439 và được phát hiện bởi một nhà nghiên cứu khác, là một vấn đề tràn bộ đệm đọc nằm trong chức năng “ReadFrame” và có thể được kích hoạt bằng cách sử dụng tệp video AVI không đúng định dạng.

Mặc dù các bằng chứng về khái niệm được cả hai nhà nghiên cứu chứng minh là gây ra sự cố, kẻ tấn công tiềm năng có thể khai thác các lỗ hổng này để đạt được việc thực thi mã tùy ý với các đặc quyền giống như của người dùng mục tiêu trên hệ thống.

Tất cả những gì kẻ tấn công cần làm là tạo một tệp video MKV hoặc AVI độc hại và lừa người dùng chơi nó bằng các phiên bản dễ bị tổn thương của VLC.

Chà, đó không phải là một công việc khó khăn, vì những kẻ tấn công có thể dễ dàng nhắm mục tiêu hàng trăm ngàn người dùng trong vài giờ chỉ bằng cách phát hành các tệp video độc hại trên các trang web torrent, bắt chước như một bản sao lậu của một bộ phim hoặc phim truyền hình mới phát hành.

Theo một lời khuyên do Videolan đưa ra, việc kích hoạt các biện pháp bảo vệ ASLR và DEP trên hệ thống có thể giúp người dùng giảm thiểu mối đe dọa, nhưng các nhà phát triển đã thừa nhận rằng các biện pháp bảo vệ này cũng có thể được bỏ qua.

Paraschoudis đã sử dụng công cụ làm mờ honggfuzz để phát hiện ra vấn đề này và bốn lỗi khác, cũng đã được nhóm Videolan vá vào đầu tháng này cùng với 28 lỗi khác được báo cáo bởi các nhà nghiên cứu bảo mật khác thông qua chương trình tiền thưởng lỗi EU-FOSSA.

Người dùng được khuyến nghị cập nhật phần mềm trình phát đa phương tiện của họ lên phiên bản VLC 3.0.7 trở lên và nên tránh mở hoặc phát các tệp video từ các bên thứ ba không tin cậy.